Bạn đã bao giờ thắc mắc làm thế nào hệ điều hành Linux có thể quản lý hàng ngàn người dùng và giữ cho dữ liệu của người này an toàn trước người khác chưa? Câu trả lời nằm ở một khái niệm đơn giản nhưng cực kỳ mạnh mẽ: UID. Đối với nhiều quản trị viên hệ thống hoặc người dùng mới làm quen với Linux, UID có thể là một thuật ngữ khá xa lạ và khó hiểu. Họ có thể gặp khó khăn trong việc phân quyền truy cập tập tin hoặc không rõ tại sao một số lệnh chỉ có thể được thực thi bởi người dùng nhất định. Bài viết này sẽ là kim chỉ nam giúp bạn giải mã mọi thứ về UID. Chúng ta sẽ cùng nhau tìm hiểu UID là gì, vai trò cốt lõi của nó trong bảo mật, cách hệ thống sử dụng nó để kiểm soát truy cập, và làm thế nào để bạn có thể làm chủ UID trong công việc quản trị hàng ngày.

Định nghĩa UID và ý nghĩa trong hệ điều hành Linux

Vậy chính xác thì UID là gì và tại sao nó lại quan trọng đến vậy trong thế giới Linux là gì? Hãy cùng đi vào chi tiết để làm rõ khái niệm nền tảng này.

UID là gì?

UID, viết tắt của User Identifier, là một số nguyên duy nhất được gán cho mỗi tài khoản người dùng trên hệ điều hành Linux. Khi bạn tạo một người dùng mới, ví dụ với tên là bmduc, hệ thống không thực sự “nhìn” vào cái tên này để quản lý. Thay vào đó, nó sẽ gán cho người dùng bmduc một con số, chẳng hạn như 1001. Đây chính là UID.

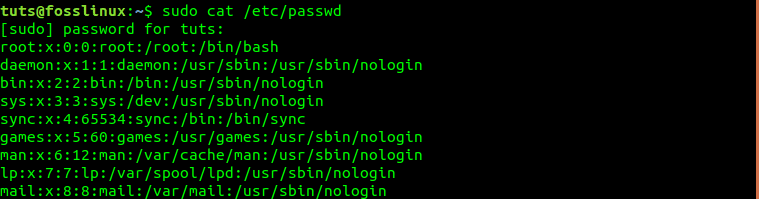

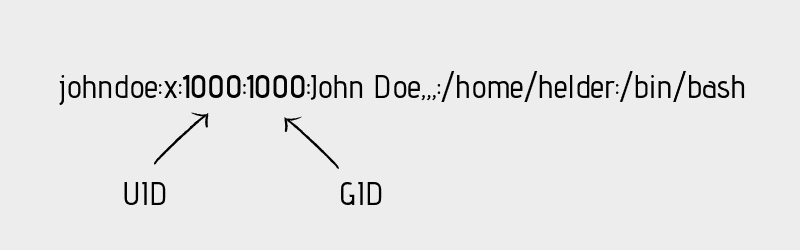

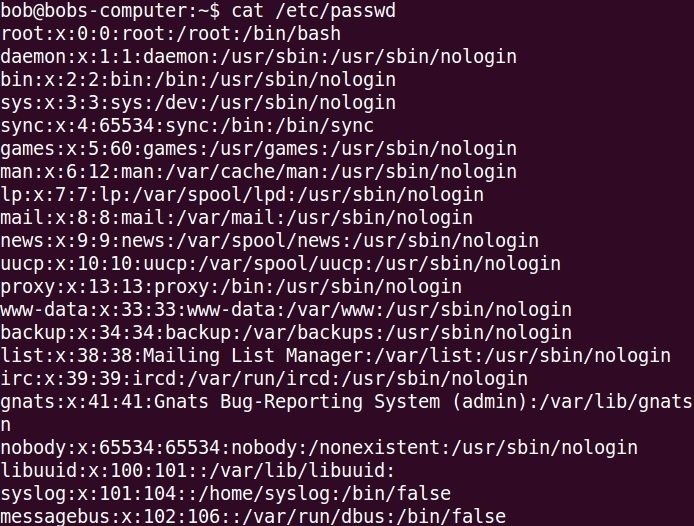

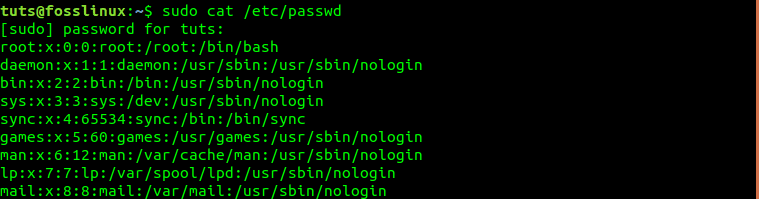

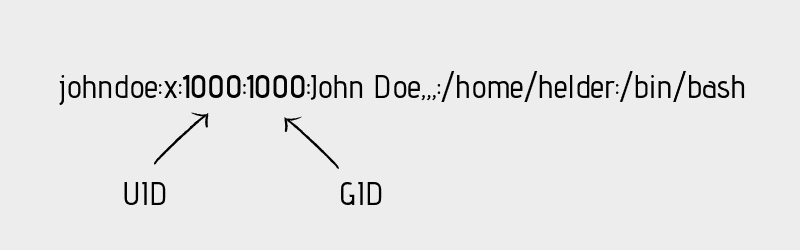

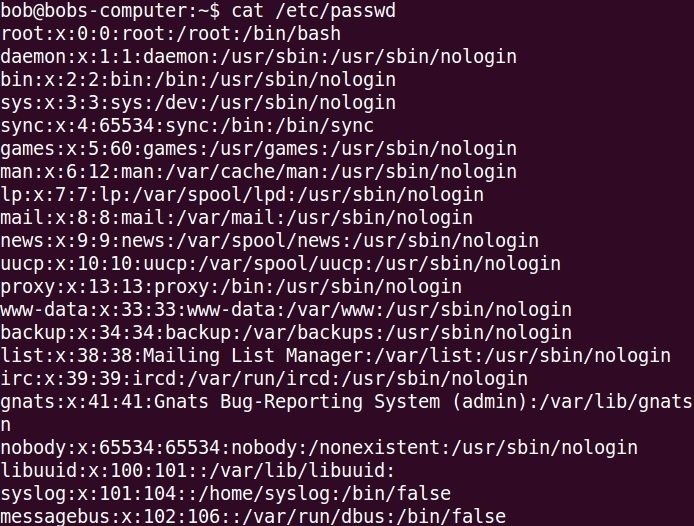

Đối với kernel là gì của Linux, UID mới là định danh thực sự của người dùng, không phải tên đăng nhập. Tên đăng nhập chỉ là một chuỗi ký tự thân thiện giúp chúng ta dễ nhớ và tương tác. Mọi thông tin về người dùng, bao gồm tên đăng nhập và UID tương ứng, được lưu trữ trong tệp /etc/passwd. Mỗi dòng trong tệp này đại diện cho một người dùng và UID được đặt ở trường thứ ba.

Ý nghĩa của UID trong hệ thống

UID không chỉ là một con số vô tri. Nó là nền tảng của toàn bộ cơ chế bảo mật và phân quyền trong Linux. Ý nghĩa của nó thể hiện qua hai vai trò chính: nhận diện và kiểm soát.

Đầu tiên, UID giúp hệ thống nhận diện chính xác ai là chủ sở hữu của một tệp tin, thư mục hay một tiến trình đang chạy. Khi bạn tạo một tệp, UID của bạn sẽ được gắn vào tệp đó với tư cách là chủ sở hữu. Thứ hai, và quan trọng hơn, UID là công cụ để kiểm soát truy cập. Dựa vào UID của chủ sở hữu tệp và UID của người dùng đang cố gắng truy cập, hệ thống sẽ quyết định xem hành động đó (đọc, ghi, hay thực thi) có được phép hay không. Nếu không có UID, Linux sẽ không thể phân biệt được các người dùng khác nhau, và khái niệm “quyền riêng tư” hay “bảo mật” sẽ không tồnTAIN.

Vai trò của UID trong quản lý người dùng và phân quyền

UID không chỉ đơn thuần là một định danh, nó là xương sống cho việc quản lý người dùng và thiết lập các lớp bảo mật trong môi trường Linux. Cách hệ thống sử dụng UID để phân quyền quyết định ai có thể làm gì và ở đâu.

Quản lý truy cập dựa trên UID

Mỗi khi một tệp tin hoặc thư mục được tạo ra trong Linux, nó sẽ tự động được gán một UID của người dùng đã tạo ra nó. UID này đóng vai trò là “chủ sở hữu” của tệp. Khi bất kỳ người dùng nào khác cố gắng truy cập vào tệp tin đó, kernel Linux sẽ thực hiện một bước kiểm tra đơn giản nhưng hiệu quả: so sánh UID của người dùng đang yêu cầu truy cập với UID của chủ sở hữu tệp.

Dựa trên kết quả so sánh này và các quyền được thiết lập (đọc, ghi, thực thi), hệ thống sẽ cho phép hoặc từ chối yêu cầu. Ví dụ, nếu một tệp thuộc sở hữu của người dùng có UID 1001, chỉ người dùng có UID 1001 mới có toàn quyền trên tệp đó (trừ khi các quyền khác được thiết lập cho nhóm hoặc những người dùng khác). Điều này đảm bảo rằng dữ liệu cá nhân của người dùng được bảo vệ và không bị truy cập trái phép.

Phân quyền và bảo mật

Cơ chế phân quyền của Linux xoay quanh UID. Nó là yếu tố quyết định để thực thi các chính sách bảo mật một cách nhất quán. Một ví dụ điển hình và quan trọng nhất chính là UID 0.

UID 0 luôn được dành riêng cho người dùng root, hay còn gọi là siêu người dùng (superuser). Người dùng root có quyền lực tối cao trên toàn bộ hệ thống. Kernel Linux sẽ bỏ qua gần như mọi giới hạn về quyền truy cập đối với các tiến trình chạy dưới UID 0. Người dùng này có thể đọc, ghi, xóa bất kỳ tệp nào, thay đổi cấu hình hệ thống và thực hiện mọi tác vụ quản trị.

Ngược lại, các người dùng thông thường sẽ có UID lớn hơn, thường bắt đầu từ 1000. Các UID này có quyền hạn bị giới hạn trong thư mục nhà của họ và các tệp mà họ sở hữu. Sự phân chia rạch ròi này giữa UID 0 và các UID khác là bức tường thành bảo mật đầu tiên và quan trọng nhất, giúp ngăn chặn các thay đổi vô ý hoặc độc hại có thể làm hỏng hệ thống.

Cách hệ thống Linux sử dụng UID để kiểm soát truy cập

Để hiểu sâu hơn về sức mạnh của UID, chúng ta cần xem xét cách hệ điều hành Linux tích hợp nó vào các quy trình cốt lõi, từ việc tạo người dùng cho đến quản lý từng tiến trình đang chạy.

Cách Linux gán UID cho người dùng

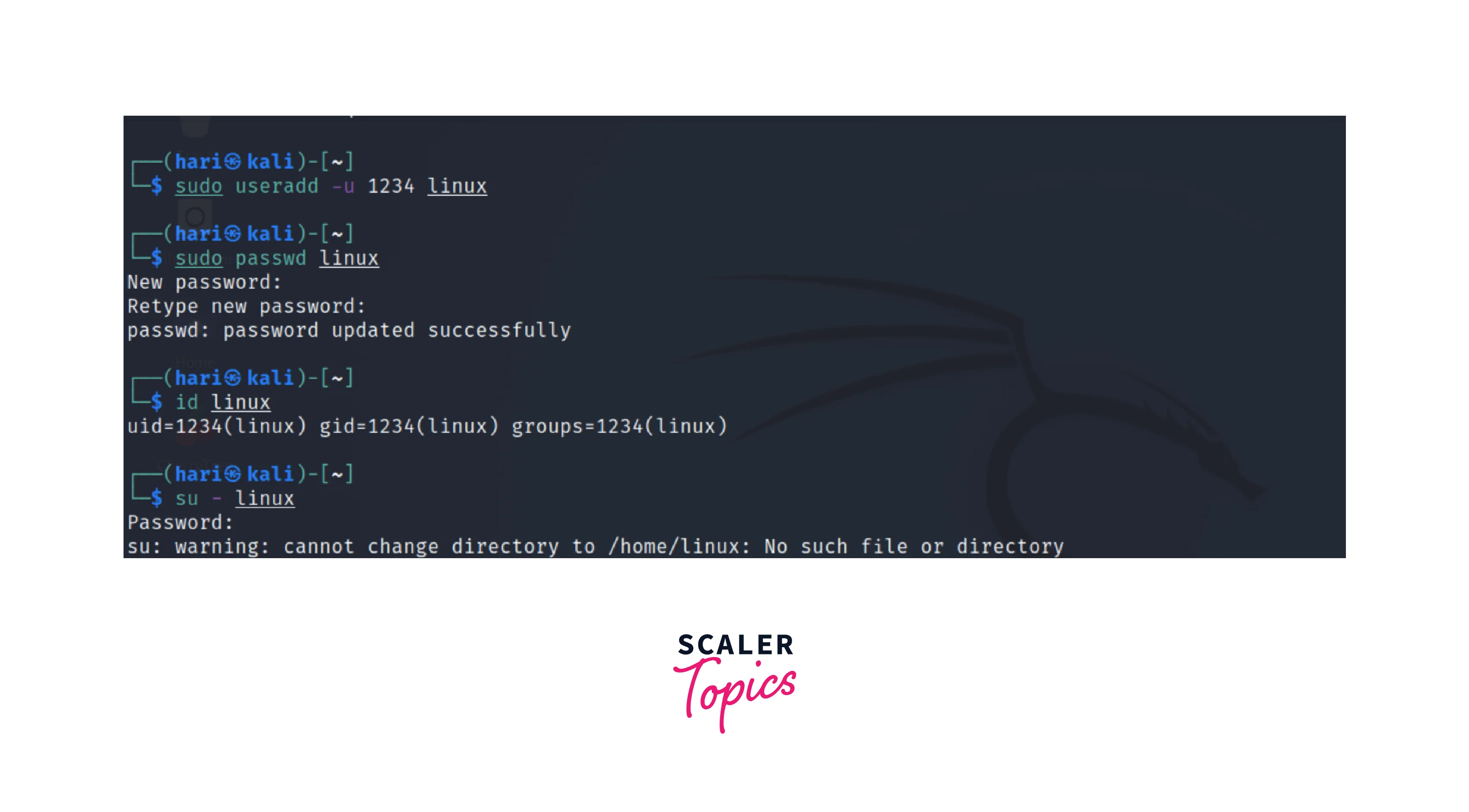

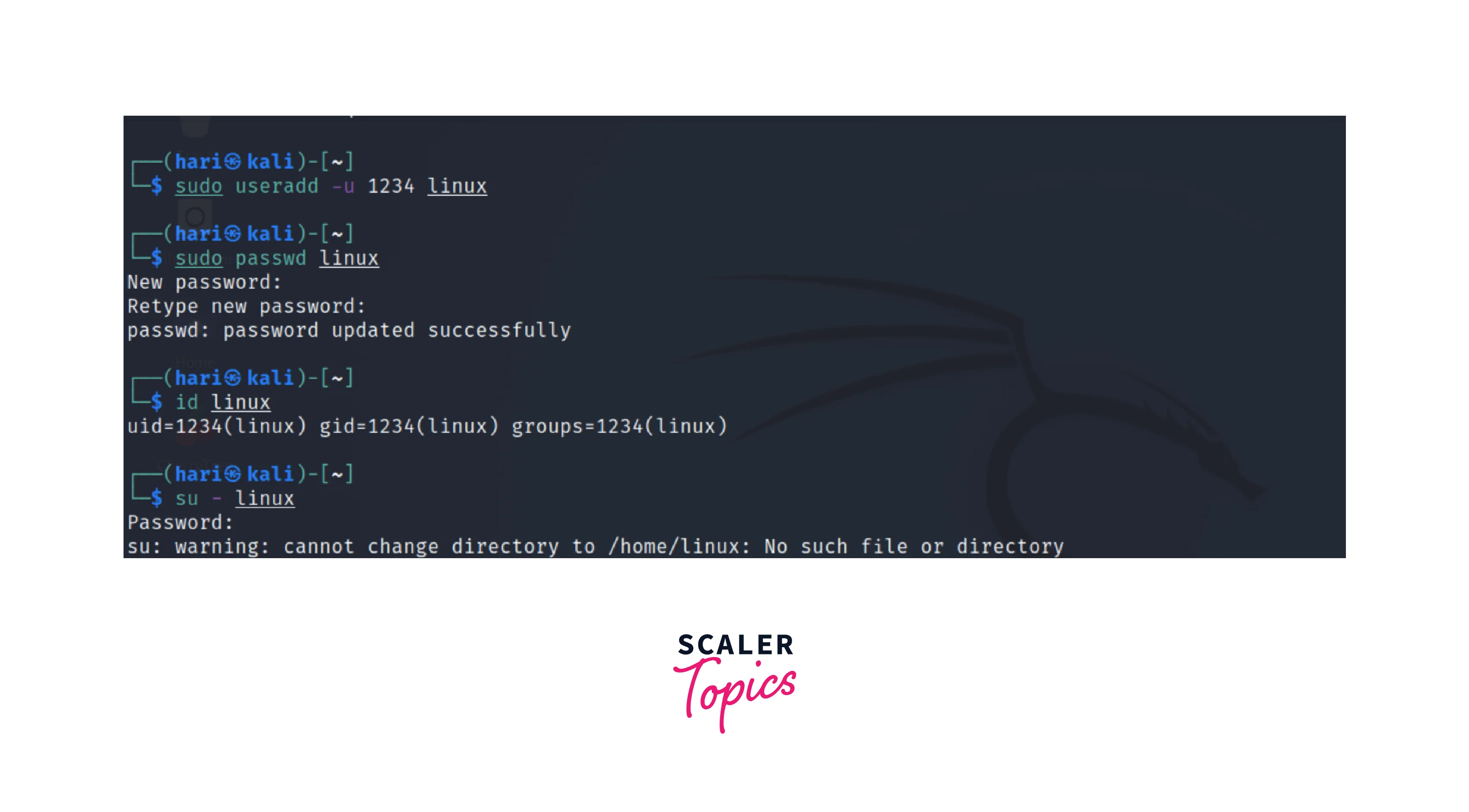

Khi bạn sử dụng lệnh useradd để tạo một tài khoản người dùng mới, một loạt các hành động sẽ diễn ra phía sau hậu trường. Hệ thống sẽ tìm trong tệp /etc/login.defs để xác định phạm vi UID dành cho người dùng thông thường (thường là từ 1000 trở đi). Sau đó, nó sẽ tìm số UID nhỏ nhất chưa được sử dụng trong phạm vi này và gán cho người dùng mới.

Quá trình này đảm bảo rằng mỗi người dùng mới đều có một định danh duy nhất. Chúng ta có thể phân biệt giữa UID tĩnh và UID động. UID tĩnh là khi quản trị viên hệ thống chỉ định một UID cụ thể cho người dùng khi tạo tài khoản, thường dùng cho các tài khoản dịch vụ quan trọng để đảm bảo tính nhất quán trên nhiều máy chủ. UID động là trường hợp phổ biến hơn, khi hệ thống tự động gán UID tiếp theo có sẵn.

Tổng quan về quản lý truy cập dựa trên UID

Mối quan hệ giữa UID và quyền truy cập là không thể tách rời. Khi bạn đăng nhập vào hệ thống, một phiên làm việc (session) được tạo ra và gắn liền với UID của bạn. Mọi chương trình bạn khởi chạy từ phiên này đều “thừa kế” UID đó. Tiến trình (process) được tạo ra từ chương trình cũng mang theo UID của bạn.

Đây chính là lúc cơ chế kiểm soát phát huy tác dụng. Giả sử bạn mở một trình soạn thảo văn bản và cố gắng lưu một tệp vào thư mục /etc, vốn được sở hữu bởi người dùng root (UID 0). Trình soạn thảo văn bản đang chạy với UID của bạn (ví dụ 1001). Khi nó gửi yêu cầu ghi tệp đến kernel, kernel sẽ so sánh UID của tiến trình (1001) với UID của thư mục đích (0) và các quyền truy cập liên quan. Vì bạn không phải là root và thư mục /etc thường không cho phép người dùng khác ghi vào, yêu cầu sẽ bị từ chối. Cơ chế này hoạt động liên tục cho mọi tương tác, tạo nên một hệ thống kiểm soát truy cập chặt chẽ và an toàn.

Cách lấy và sử dụng UID trong các lệnh và script Linux

Hiểu lý thuyết là một chuyện, nhưng làm thế nào để chúng ta tương tác và sử dụng UID trong thực tế? Linux cung cấp nhiều công cụ dòng lệnh mạnh mẽ giúp bạn dễ dàng lấy thông tin và áp dụng UID vào các tác vụ tự động hóa.

Lấy UID của người dùng hiện tại và người dùng khác

Để xem thông tin UID, bạn không cần phải mở tệp /etc/passwd. Có những lệnh đơn giản hơn rất nhiều:

- Lệnh

id: Đây là công cụ toàn diện nhất. Khi bạn gõ id và nhấn Enter, nó sẽ hiển thị UID, GID (Group Identifier) và danh sách các nhóm mà người dùng hiện tại thuộc về. Ví dụ: uid=1000(bmduc) gid=1000(bmduc) groups=1000(bmduc),27(sudo). Dòng này cho biết UID là 1000, GID chính cũng là 1000, và người dùng này thuộc nhóm bmduc và sudo. Bạn cũng có thể dùng id username để xem thông tin của người dùng khác.

- Lệnh

whoami: Lệnh này đơn giản hơn, chỉ trả về tên người dùng hiện tại. Mặc dù không trực tiếp hiển thị UID, nó rất hữu ích để xác nhận bạn đang đăng nhập với tài khoản nào.

- Lệnh

ls -l: Khi bạn liệt kê các tệp ở định dạng dài, cột thứ ba và thứ tư sẽ hiển thị tên người dùng và tên nhóm sở hữu tệp. Hệ thống thực chất đang tra cứu UID và GID của tệp để hiển thị tên tương ứng cho chúng ta.

Sử dụng UID trong script để kiểm tra quyền truy cập

Một trong những ứng dụng thực tế nhất của UID là trong các kịch bản shell (shell script) để kiểm tra quyền hạn trước khi thực hiện một tác vụ nhạy cảm. Bạn không muốn một script quan trọng có khả năng thay đổi hệ thống lại bị chạy bởi một người dùng thông thường.

Hãy xem một ví dụ đơn giản. Giả sử bạn có một script để sao lưu cơ sở dữ liệu và bạn chỉ muốn người dùng root có thể chạy nó. Bạn có thể thêm đoạn kiểm tra sau vào đầu script:

#!/bin/bash

# Kiểm tra xem người dùng có phải là root không

if [ "$(id -u)" -ne 0 ]; then

echo "Lỗi: Script này chỉ có thể được chạy bởi người dùng root." 1>&2

exit 1

fi

echo "Bắt đầu quá trình sao lưu..."

# Các lệnh sao lưu cơ sở dữ liệu ở đây

Trong đó, $(id -u) là một cách để lấy chỉ số UID của người dùng hiện tại. Script sẽ so sánh UID này với 0. Nếu không bằng 0, nó sẽ in ra một thông báo lỗi và thoát ngay lập tức. Đây là một phương pháp đơn giản nhưng cực kỳ hiệu quả để tăng cường bảo mật và ngăn ngừa các lỗi không đáng có trong các tác vụ tự động hóa.

Phân biệt UID với các định danh người dùng khác như GID

Trong thế giới quản lý quyền của Linux, UID không hoạt động một mình. Nó có một người bạn đồng hành quan trọng là GID. Hiểu rõ sự khác biệt và cách chúng tương tác với nhau là chìa khóa để thiết lập một hệ thống phân quyền linh hoạt và hiệu quả.

GID là gì và vai trò của nó

GID là viết tắt của Group Identifier. Tương tự như UID, GID cũng là một số nguyên duy nhất, nhưng nó không đại diện cho một người dùng cá nhân mà đại diện cho một nhóm người dùng. Một nhóm có thể chứa nhiều người dùng, và một người dùng cũng có thể là thành viên của nhiều nhóm khác nhau.

Vai trò chính của GID là cho phép chia sẻ quyền truy cập giữa một tập hợp người dùng một cách có tổ chức. Thay vì phải cấp quyền truy cập một tệp cho từng người dùng một, bạn chỉ cần cấp quyền cho nhóm chứa tất cả những người dùng đó. Ví dụ, bạn có thể tạo một nhóm tên là developers và cho phép nhóm này có quyền ghi vào thư mục chứa mã nguồn dự án. Bất kỳ người dùng nào được thêm vào nhóm developers sẽ tự động có quyền này.

Cách UID và GID tương tác trong quản lý quyền

UID và GID kết hợp với nhau để tạo ra một ma trận phân quyền ba lớp kinh điển của Linux: chủ sở hữu (user), nhóm (group), và những người khác (others).

- Quyền thuộc người dùng (UID): Quyền này áp dụng cho chủ sở hữu của tệp, được xác định bởi UID của tệp. Đây là lớp quyền cao nhất dành cho một người dùng cụ thể.

- Quyền thuộc nhóm (GID): Quyền này áp dụng cho tất cả các thành viên của nhóm sở hữu tệp, được xác định bởi GID của tệp. Nó cho phép một nhóm người dùng cộng tác trên cùng một tài nguyên.

- Quyền thuộc những người khác: Quyền này áp dụng cho tất cả những người dùng không phải là chủ sở hữu và cũng không thuộc nhóm sở hữu.

Hãy xem một ví dụ minh họa: Một tệp có quyền là -rw-r-----. Chủ sở hữu là alice (UID 1001) và nhóm sở hữu là editors (GID 1050).

alice có thể đọc và ghi (rw-) vào tệp vì cô ấy là chủ sở hữu.- Bất kỳ thành viên nào khác của nhóm

editors chỉ có thể đọc (r--) tệp.

- Tất cả những người dùng còn lại không có quyền gì (

---).

Sự phối hợp nhịp nhàng giữa UID và GID cho phép quản trị viên tạo ra các quy tắc truy cập cực kỳ chi tiết và linh hoạt, đáp ứng hầu hết mọi nhu cầu về bảo mật và cộng tác.

Các vấn đề phổ biến và cách khắc phục

Mặc dù UID là một hệ thống mạnh mẽ, nhưng nếu quản lý không cẩn thận, nó có thể gây ra những vấn đề nghiêm trọng về bảo mật và truy cập. Dưới đây là hai sự cố phổ biến nhất liên quan đến UID và cách để bạn xử lý chúng.

Người dùng có UID trùng lặp gây ra lỗi gì?

Đây là một trong những lỗi cấu hình nguy hiểm nhất trong quản lý người dùng Linux. Hiện tượng này xảy ra khi hai hoặc nhiều tài khoản người dùng khác nhau được gán cùng một UID. Vì hệ thống chỉ nhận diện người dùng qua UID, nó sẽ coi tất cả những tài khoản đó là một người dùng duy nhất.

Hậu quả của việc này là vô cùng tai hại. Ví dụ, nếu người dùng userA và userB đều có UID là 1005, thì userA có thể đọc, sửa, xóa tất cả các tệp của userB và ngược lại. Quyền sở hữu trở nên hỗn loạn, và không có cách nào để phân biệt hành động của ai. Đây là một lỗ hổng bảo mật nghiêm trọng.

Để tránh điều này, hãy luôn đảm bảo rằng mỗi người dùng có một UID duy nhất. Bạn có thể kiểm tra các UID bị trùng lặp bằng lệnh:

awk -F: 'seen[$3]++{print "UID trùng lặp: " $3}' /etc/passwd

Nếu phát hiện trùng lặp, bạn cần sử dụng lệnh usermod -u <new_uid> <username> để thay đổi UID cho một trong các người dùng. Tuy nhiên, hãy hết sức cẩn thận và sao lưu dữ liệu trước khi thực hiện, vì bạn cũng cần phải cập nhật lại quyền sở hữu của tất cả các tệp của người dùng đó bằng lệnh find / -user <old_uid> -exec chown -h <new_uid> {} \;.

Lỗi phân quyền do sai UID trong tập tin và thư mục

Vấn đề này thường xuất hiện khi bạn di chuyển dữ liệu giữa các máy chủ khác nhau, hoặc khi khôi phục từ một bản sao lưu. Giả sử trên máy chủ cũ, người dùng project_user có UID là 1010. Bạn sao chép thư mục dự án của người dùng này sang máy chủ mới. Tuy nhiên, trên máy chủ mới, UID 1010 lại thuộc về một người dùng khác, hoặc không thuộc về ai cả.

Khi bạn dùng lệnh ls -l trên máy chủ mới, thay vì thấy tên project_user, bạn có thể sẽ chỉ thấy một con số 1010 ở cột chủ sở hữu. Điều này có nghĩa là hệ thống không tìm thấy người dùng nào tương ứng với UID đó. Người dùng project_user (với một UID mới trên máy chủ mới) sẽ không thể truy cập vào dữ liệu của chính mình.

Cách khắc phục rất đơn giản. Bạn chỉ cần sử dụng lệnh chown (change owner) để cập nhật lại quyền sở hữu cho đúng người dùng và nhóm trên hệ thống mới.

sudo chown -R project_user:project_group /path/to/project_directory

Tùy chọn -R (recursive) đảm bảo rằng lệnh sẽ áp dụng cho tất cả các tệp và thư mục con bên trong, giúp khôi phục lại quyền truy cập một cách toàn diện.

Best Practices

Để làm chủ UID và đảm bảo hệ thống Linux của bạn luôn hoạt động an toàn, hiệu quả, hãy tuân thủ các nguyên tắc vàng sau đây. Đây là những kinh nghiệm được đúc kết từ thực tế quản trị hệ thống chuyên nghiệp.

- Luôn kiểm tra UID khi tạo mới người dùng: Đảm bảo rằng mỗi người dùng, đặc biệt là các tài khoản dịch vụ, có một UID duy nhất và không bị trùng lặp trên toàn bộ hệ thống của bạn.

- Không sử dụng UID 0 ngoài root: Tuyệt đối không bao giờ gán UID

0 cho bất kỳ tài khoản nào khác ngoài root. Việc tạo ra một “bản sao” của root là một rủi ro bảo mật khổng lồ, mở toang cánh cửa cho các cuộc tấn công.

- Sử dụng script để tự động kiểm tra UID và quyền: Viết các kịch bản shell đơn giản để định kỳ quét hệ thống, tìm kiếm các UID trùng lặp hoặc các tệp có quyền sở hữu không hợp lệ. Điều này giúp phát hiện sớm các vấn đề tiềm ẩn.

- Tránh thay đổi UID của người dùng đã tồn tại: Việc thay đổi UID của một người dùng hiện có là một quá trình phức tạp và rủi ro. Nếu bắt buộc phải làm, hãy lập kế hoạch cẩn thận, sao lưu toàn bộ dữ liệu của người dùng và đảm bảo cập nhật quyền sở hữu cho tất cả các tệp của họ sau khi thay đổi.

- Phân biệt rõ UID và GID khi thiết lập quyền truy cập: Hãy tận dụng sức mạnh của cả hai. Sử dụng UID để xác định quyền sở hữu cá nhân và GID để quản lý quyền truy cập cho các nhóm cộng tác. Điều này giúp hệ thống phân quyền của bạn rõ ràng và dễ quản lý hơn.

Conclusion

Qua bài viết này, chúng ta đã cùng nhau khám phá từ khái niệm cơ bản đến vai trò sâu xa của UID trong hệ điều hành Linux. UID không chỉ là một con số, nó là viên đá tảng cho cơ chế nhận diện người dùng, quản lý quyền truy cập và bảo mật hệ thống. Từ việc quyết định ai sở hữu một tệp tin, cho đến việc kiểm soát tiến trình nào được phép thực thi, UID luôn đóng vai trò trung tâm.

Đối với bất kỳ ai đang làm việc với Linux, từ người dùng cá nhân đến các quản trị viên hệ thống chuyên nghiệp, việc hiểu rõ và sử dụng UID một cách chính xác là kỹ năng thiết yếu. Nó giúp bạn xây dựng một hệ thống an toàn, ổn định và dễ dàng quản lý hơn. Hãy áp dụng những kiến thức và các phương pháp tốt nhất đã được chia sẻ vào công việc hàng ngày của bạn. Bằng cách đó, bạn không chỉ nâng cao kỹ năng của bản thân mà còn góp phần tạo nên một môi trường số vững chắc và hiệu quả hơn. Nếu bạn muốn tìm hiểu sâu hơn, hãy khám phá thêm các bài viết liên quan về quản lý nhóm (GID) và các quyền truy cập nâng cao trong Linux.