Trong thế giới mạng máy tính phức tạp, có những giao thức nền tảng hoạt động âm thầm nhưng lại giữ vai trò quyết định để mọi kết nối được diễn ra suôn sẻ. Bạn có bao giờ tự hỏi làm thế nào máy tính của mình có thể tìm thấy và gửi dữ liệu đến máy in, một chiếc điện thoại khác, hay router Wi-Fi chỉ bằng cách biết địa chỉ IP của chúng không? Câu trả lời nằm ở một cơ chế then chốt mang tên ARP.

Tuy nhiên, nhiều người dùng, kể cả những người làm việc trong ngành công nghệ, đôi khi vẫn chưa thực sự hiểu rõ ARP là gì, tại sao nó lại không thể thiếu và những rủi ro bảo mật tiềm ẩn xoay quanh nó. Sự thiếu hiểu biết này có thể dẫn đến những lỗ hổng an ninh nghiêm trọng, tạo điều kiện cho các cuộc tấn công nguy hiểm.

Bài viết này của Bùi Mạnh Đức sẽ là kim chỉ nam giúp bạn làm sáng tỏ mọi thứ về ARP. Chúng ta sẽ cùng nhau khám phá từ khái niệm cơ bản, cơ chế hoạt động chi tiết, cho đến các vấn đề phổ biến như ARP spoofing và các phương pháp bảo mật hiệu quả để bảo vệ mạng của bạn. Hãy cùng bắt đầu hành trình tìm hiểu về người hùng thầm lặng này nhé!

Giới thiệu

Trong môi trường mạng máy tính, việc kết nối giữa các thiết bị diễn ra liên tục và ARP đóng vai trò then chốt. Hàng ngày, chúng ta gửi email, xem video, in tài liệu qua mạng mà không hề nhận ra sự tồn tại của các quy trình phức tạp diễn ra phía sau. ARP chính là một trong những quy trình nền tảng đó, đảm bảo các gói tin dữ liệu tìm được đúng đường đến đích trong mạng LAN nội bộ.

Tuy nhiên, nhiều người dùng còn chưa hiểu rõ ARP là gì và tại sao nó quan trọng trong quá trình giao tiếp mạng. Sự mơ hồ này không chỉ giới hạn ở người dùng thông thường mà đôi khi cả những quản trị viên mới vào nghề cũng chưa nắm vững. Điều này tạo ra một khoảng trống kiến thức, đặc biệt khi các vấn đề liên quan đến bảo mật mạng như ARP spoofing ngày càng trở nên phổ biến và tinh vi hơn.

Bài viết này sẽ giải thích một cách chi tiết và dễ hiểu khái niệm ARP, cách thức hoạt động và tầm ảnh hưởng của nó đến mọi hoạt động trên mạng LAN. Bằng cách cung cấp một cái nhìn toàn diện, từ cơ chế vận hành, các vấn đề thường gặp cho đến những phương pháp bảo mật tiên tiến, chúng tôi hy vọng sẽ trang bị cho bạn kiến thức cần thiết để không chỉ hiểu mà còn có thể bảo vệ hệ thống mạng của mình một cách hiệu quả.

Khái niệm về ARP (Address Resolution Protocol)

Để hiểu được cách các thiết bị giao tiếp với nhau, trước hết chúng ta cần làm quen với “ngôn ngữ” mà chúng sử dụng. ARP chính là một phần quan trọng của “ngôn ngữ” mạng đó, đóng vai trò như một người phiên dịch không thể thiếu.

ARP là gì?

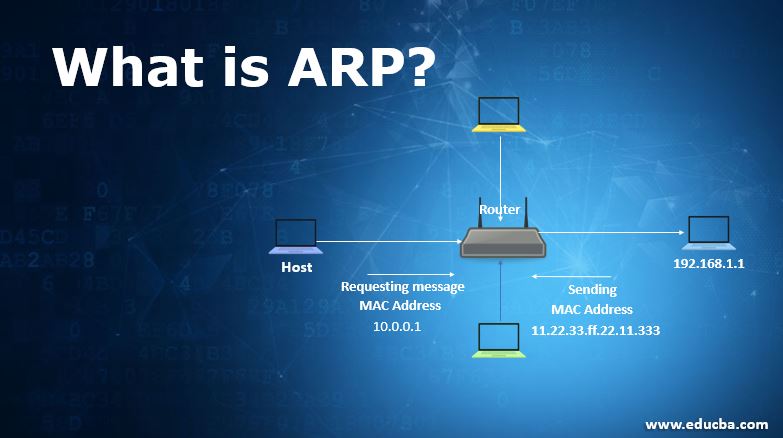

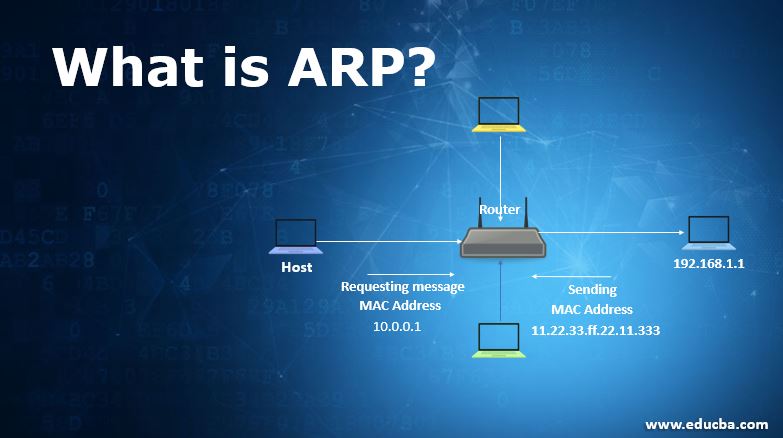

ARP, viết tắt của Address Resolution Protocol (Giao thức phân giải địa chỉ), là một giao thức truyền thông được sử dụng để tìm địa chỉ lớp liên kết dữ liệu (thường là địa chỉ MAC) của một thiết bị từ địa chỉ lớp mạng (thường là địa chỉ IP) của nó. Nói một cách đơn giản, ARP giúp trả lời câu hỏi: “Với địa chỉ IP X, địa chỉ phần cứng (MAC) tương ứng là gì?”.

Hãy tưởng tượng bạn muốn gửi một lá thư cho người bạn tên “An” (tương đương địa chỉ IP) trong một tòa nhà chung cư lớn (tương đương mạng LAN). Bạn biết tên An, nhưng người đưa thư cần biết số phòng cụ thể của An (tương đương địa chỉ MAC) để giao thư tận tay. ARP chính là người quản lý tòa nhà, người sẽ tra sổ và cho người đưa thư biết “An ở phòng số 101”. Nếu không có ARP, các gói tin sẽ biết cần đi đến mạng nào nhưng lại không thể tìm thấy thiết bị cụ thể trong mạng đó.

Vai trò cơ bản của ARP là cầu nối giữa Lớp 2 (Lớp liên kết dữ liệu, sử dụng địa chỉ MAC) và Lớp 3 (Lớp mạng, sử dụng địa chỉ IP) trong mô hình OSI. Nó đảm bảo rằng dữ liệu có thể được chuyển từ một khái niệm logic (IP) sang một định danh vật lý (MAC) để việc giao tiếp trong mạng cục bộ (LAN) diễn ra thành công.

Lịch sử và phát triển của ARP

Giao thức ARP được định nghĩa lần đầu tiên trong tài liệu RFC 826 vào tháng 11 năm 1982. Sự ra đời của nó gắn liền với sự phát triển của mạng Ethernet và bộ giao thức TCP/IP. Ở thời điểm đó, các kỹ sư nhận ra rằng cần có một cơ chế tự động và hiệu quả để các máy tính trong cùng một mạng có thể khám phá ra địa chỉ vật lý của nhau mà không cần cấu hình thủ công.

Thiết kế ban đầu của ARP vô cùng đơn giản nhưng lại cực kỳ hiệu quả, đó là lý do tại sao nó vẫn là một phần không thể thiếu của các mạng IPv4 hiện đại, từ mạng gia đình nhỏ cho đến hệ thống doanh nghiệp phức tạp. Dù đã có nhiều công nghệ mạng mới ra đời, nguyên lý hoạt động cốt lõi của ARP vẫn được giữ nguyên và áp dụng rộng rãi trong các mạng Ethernet và Wi-Fi.

Trong hệ sinh thái IPv6, chức năng của ARP đã được thay thế bằng một giao thức mới gọi là Neighbor Discovery Protocol (NDP). NDP tích hợp nhiều tính năng hơn, bao gồm cả chức năng của ARP, ICMP và Router Discovery. Tuy nhiên, do sự phổ biến và tồn tại lâu dài của IPv4, việc hiểu rõ về ARP vẫn là một kiến thức nền tảng và cực kỳ quan trọng đối với bất kỳ ai làm việc với hệ thống mạng.

Vai trò và Cơ chế hoạt động của ARP trong mạng máy tính

Để thấy rõ tầm quan trọng của ARP, chúng ta cần đi sâu vào cách nó vận hành và lý do tại sao các thiết bị mạng lại phụ thuộc vào nó để có thể “nói chuyện” với nhau.

Vai trò của ARP trong giao tiếp mạng

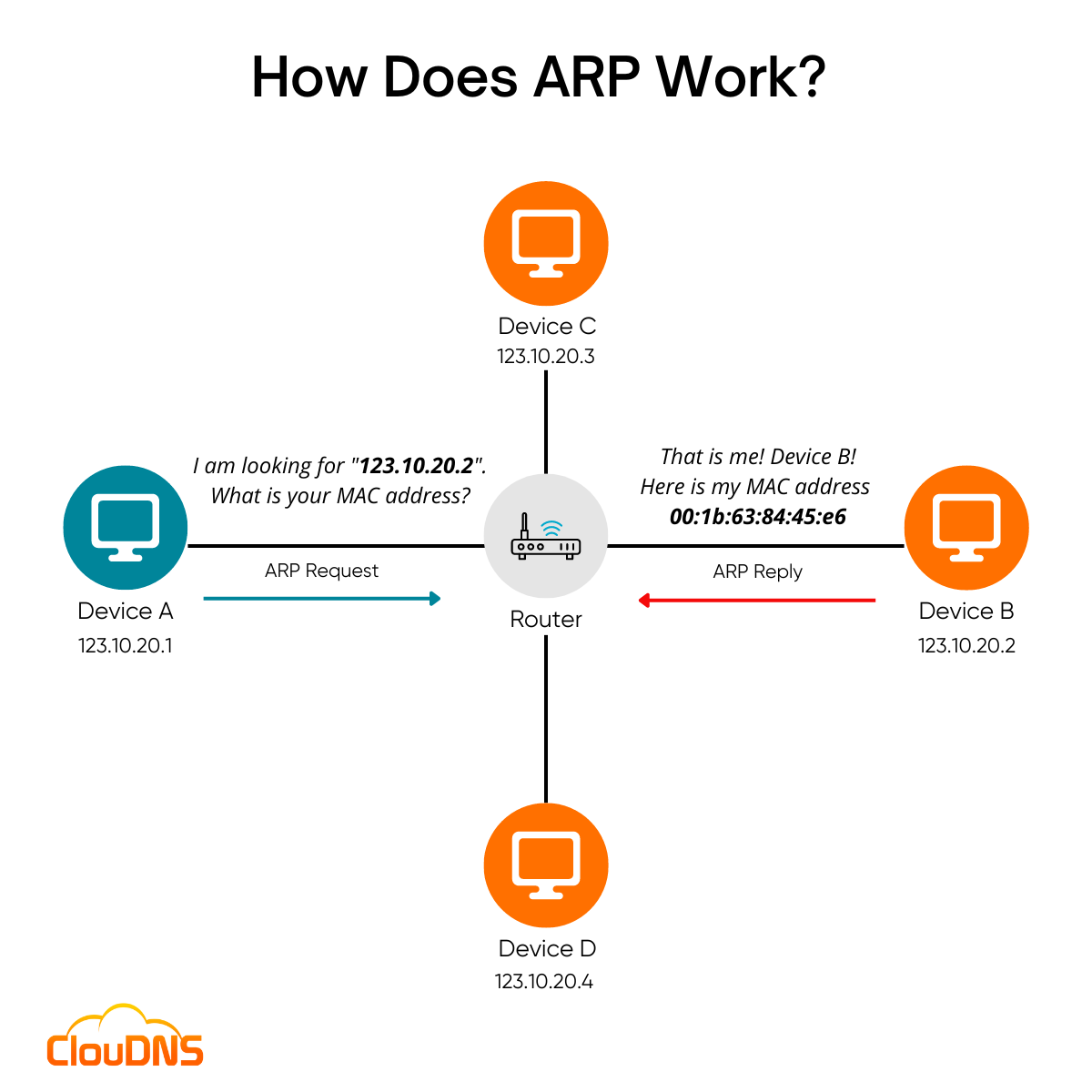

Vai trò chính của ARP là đảm bảo dữ liệu được gửi đến đúng thiết bị trong cùng một mạng cục bộ (LAN). Tại sao điều này lại cần thiết? Trong mạng TCP/IP, khi một thiết bị (gọi là Host A) muốn gửi dữ liệu đến một thiết bị khác (Host B) trong cùng mạng, nó cần biết hai loại địa chỉ: địa chỉ IP và địa chỉ MAC của Host B.

- Địa chỉ IP (Lớp 3): Hoạt động như địa chỉ nhà của bạn trên bản đồ thế giới. Nó giúp các router xác định gói tin cần đi đến mạng nào.

- Địa chỉ MAC (Lớp 2): Hoạt động như số căn hộ cụ thể của bạn trong một tòa nhà. Khi gói tin đã đến đúng mạng (tòa nhà), địa chỉ MAC sẽ giúp switch hoặc access point chuyển nó đến đúng cổng, đúng thiết bị.

ARP chính là cơ chế để Host A tìm ra địa chỉ MAC của Host B khi nó chỉ biết địa chỉ IP. Nếu không có ARP, Host A sẽ không thể tạo ra một khung (frame) hoàn chỉnh ở Lớp 2 để gửi đi. Mọi quá trình giao tiếp trong mạng LAN, từ việc truy cập một máy chủ file, gửi lệnh in đến máy in, hay thậm chí là kết nối ra Internet (qua router gateway), đều yêu cầu sự phân giải địa chỉ từ IP sang MAC. Do đó, ARP ảnh hưởng trực tiếp đến hiệu suất và sự ổn định của việc truyền tải dữ liệu. Nếu quá trình phân giải ARP diễn ra chậm hoặc thất bại, kết nối mạng sẽ bị gián đoạn hoặc không thể thực hiện được.

Cơ chế hoạt động chi tiết của ARP

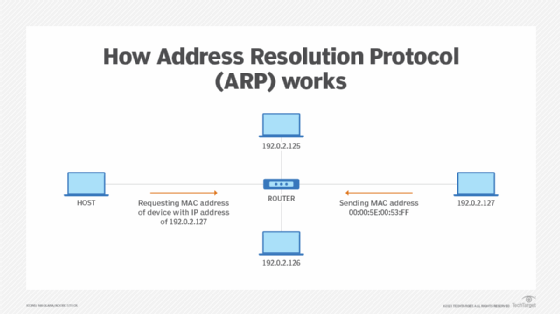

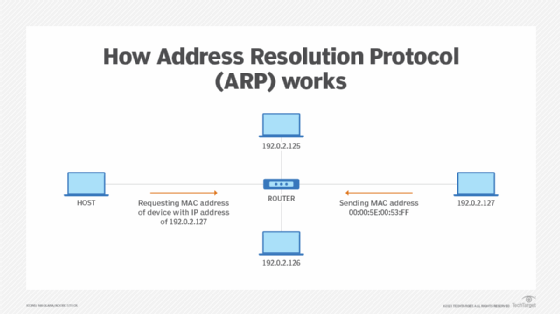

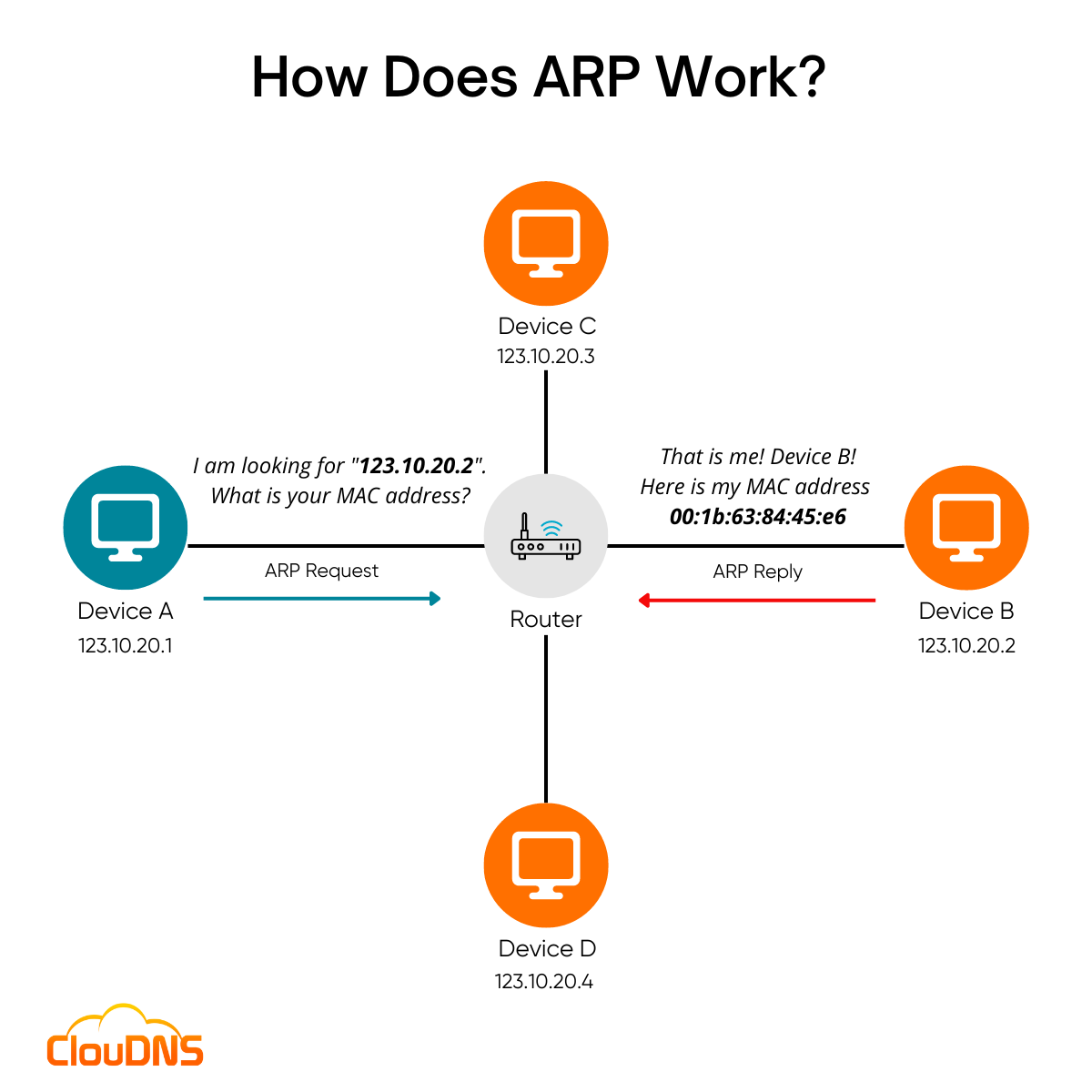

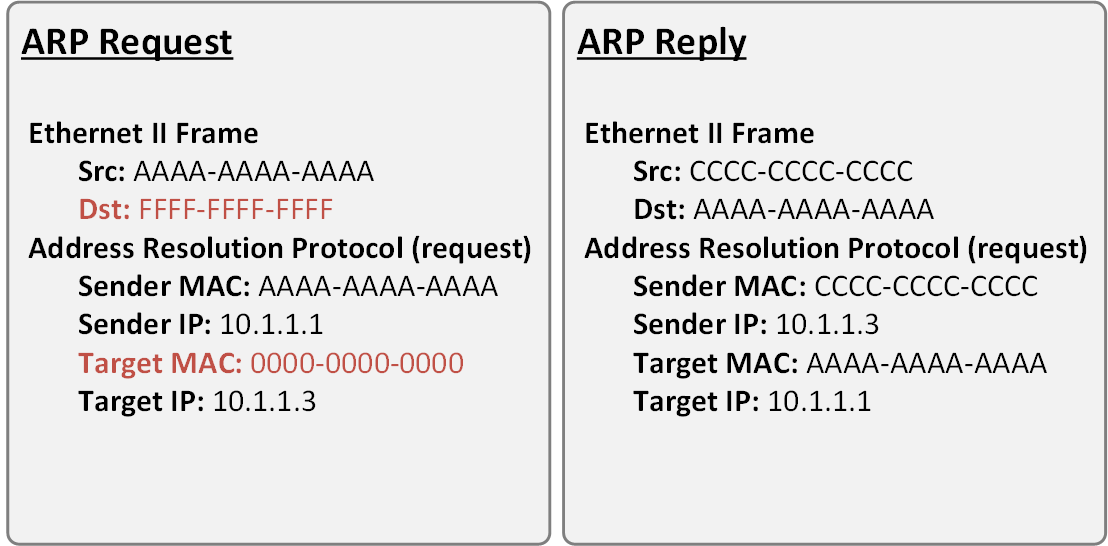

Cơ chế hoạt động của ARP có thể được chia thành ba bước chính: gửi yêu cầu, nhận phản hồi và lưu trữ vào bộ nhớ đệm. Quá trình này diễn ra rất nhanh và hoàn toàn tự động.

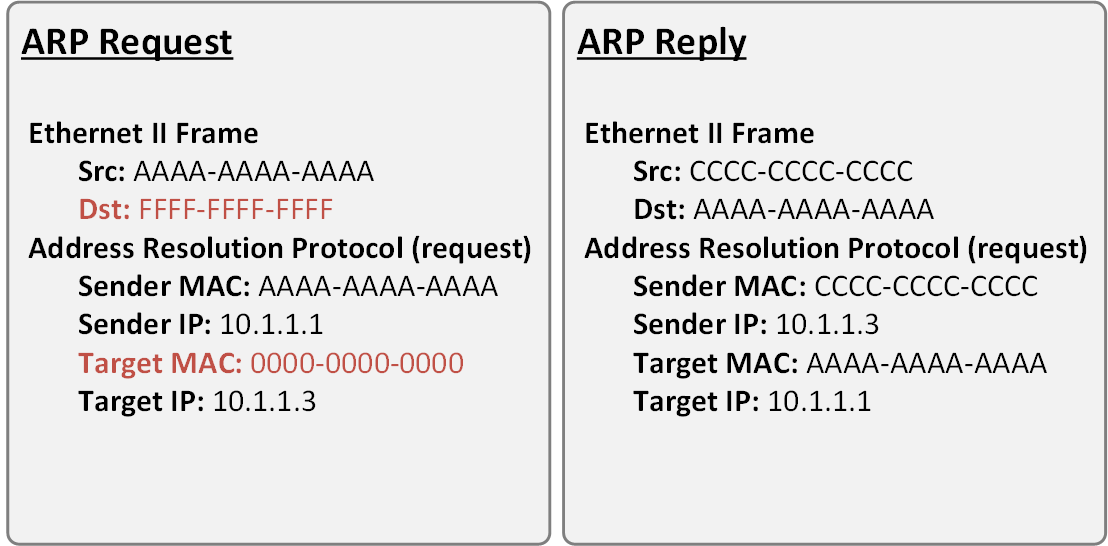

1. Gửi yêu cầu ARP (ARP Request):

- Giả sử Máy tính A (IP: 192.168.1.10) muốn gửi dữ liệu đến Máy tính B (IP: 192.168.1.20) trong cùng mạng.

- Đầu tiên, Máy tính A sẽ kiểm tra bảng ARP cache của mình (một bộ nhớ tạm) xem nó đã có địa chỉ MAC của 192.168.1.20 chưa.

- Nếu không tìm thấy, Máy tính A sẽ tạo một gói tin ARP Request. Gói tin này về cơ bản chứa thông điệp: “Ai có địa chỉ IP 192.168.1.20? Hãy cho tôi biết địa chỉ MAC của bạn là gì.”

- Gói tin này được gửi dưới dạng quảng bá (broadcast) đến tất cả các thiết bị trong cùng mạng LAN. Điều này có nghĩa là mọi máy tính, máy in, điện thoại trong mạng đều nhận được yêu cầu này.

2. Nhận phản hồi ARP (ARP Reply):

- Tất cả các thiết bị trong mạng đều nhận được ARP Request, nhưng chúng sẽ kiểm tra xem địa chỉ IP trong yêu cầu có phải là của mình không.

- Chỉ có Máy tính B (có IP 192.168.1.20) nhận ra đây là địa chỉ của mình. Các thiết bị khác sẽ bỏ qua gói tin.

- Máy tính B sau đó sẽ tạo một gói tin ARP Reply và gửi trả lời trực tiếp (unicast) cho Máy tính A. Gói tin này chứa thông điệp: “Tôi có IP 192.168.1.20, và địa chỉ MAC của tôi là [địa chỉ MAC của B].”

3. Lưu cache và quản lý bảng ARP (ARP Cache):

- Khi Máy tính A nhận được ARP Reply, nó sẽ biết được địa chỉ MAC của Máy tính B.

- Quan trọng hơn, nó sẽ lưu thông tin cặp (IP: 192.168.1.20, MAC: [địa chỉ MAC của B]) vào bảng ARP cache của mình.

- Lần tiếp theo Máy tính A muốn liên lạc với Máy tính B, nó chỉ cần tra trong cache mà không cần phải lặp lại quá trình broadcast yêu cầu, giúp tiết kiệm băng thông và tăng tốc độ kết nối.

Bảng ARP cache này không được lưu vĩnh viễn. Các mục trong đó sẽ hết hạn sau một khoảng thời gian nhất định (thường là vài phút) để đảm bảo thông tin luôn được cập nhật, phòng trường hợp một thiết bị thay đổi card mạng hoặc được gán một địa chỉ IP mới.

Các vấn đề phổ biến liên quan đến ARP

Mặc dù ARP có thiết kế đơn giản và hiệu quả, sự đơn giản đó cũng chính là điểm yếu lớn nhất, tạo điều kiện cho một trong những hình thức tấn công mạng nội bộ phổ biến nhất: ARP spoofing.

ARP spoofing là gì?

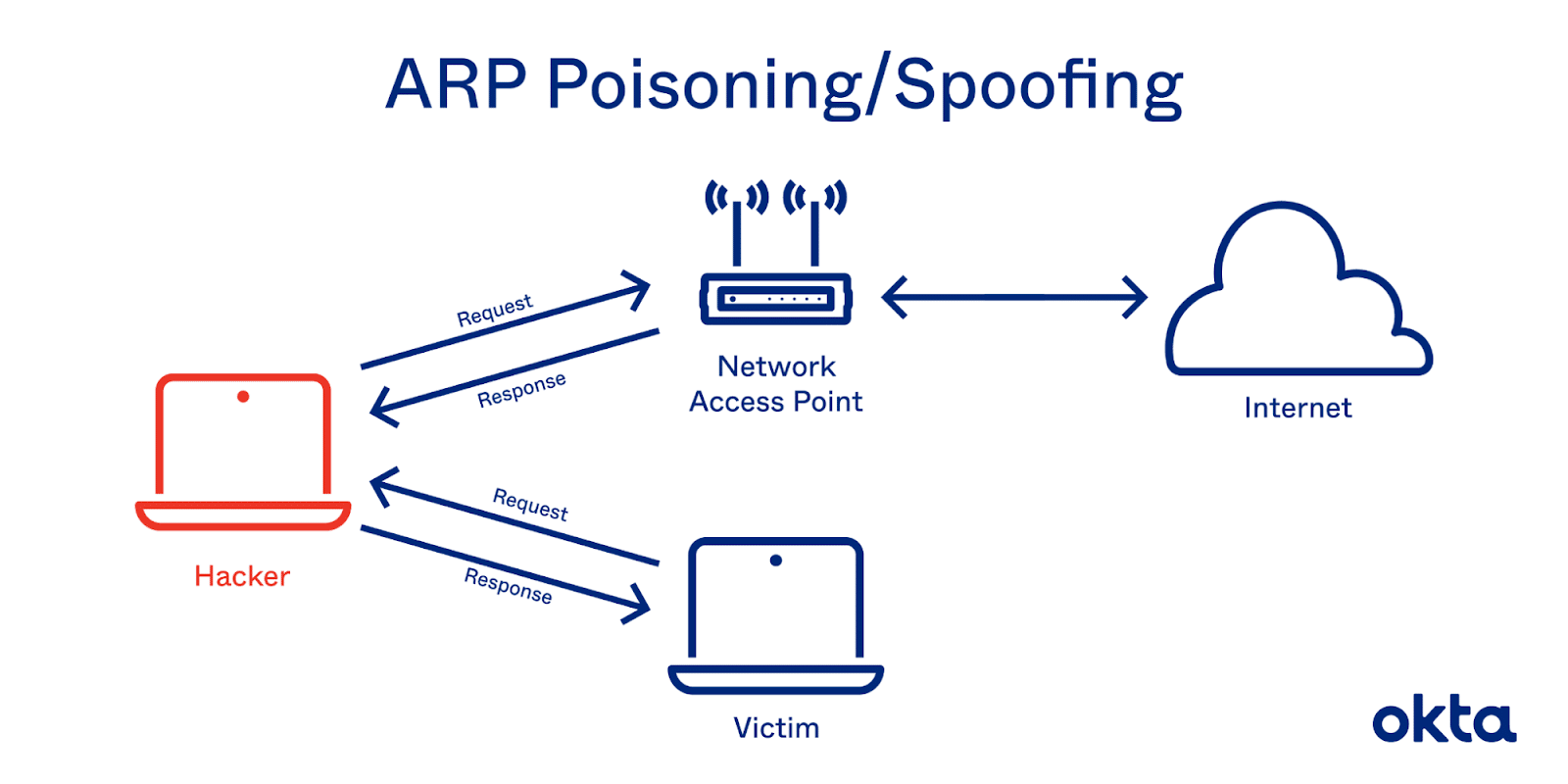

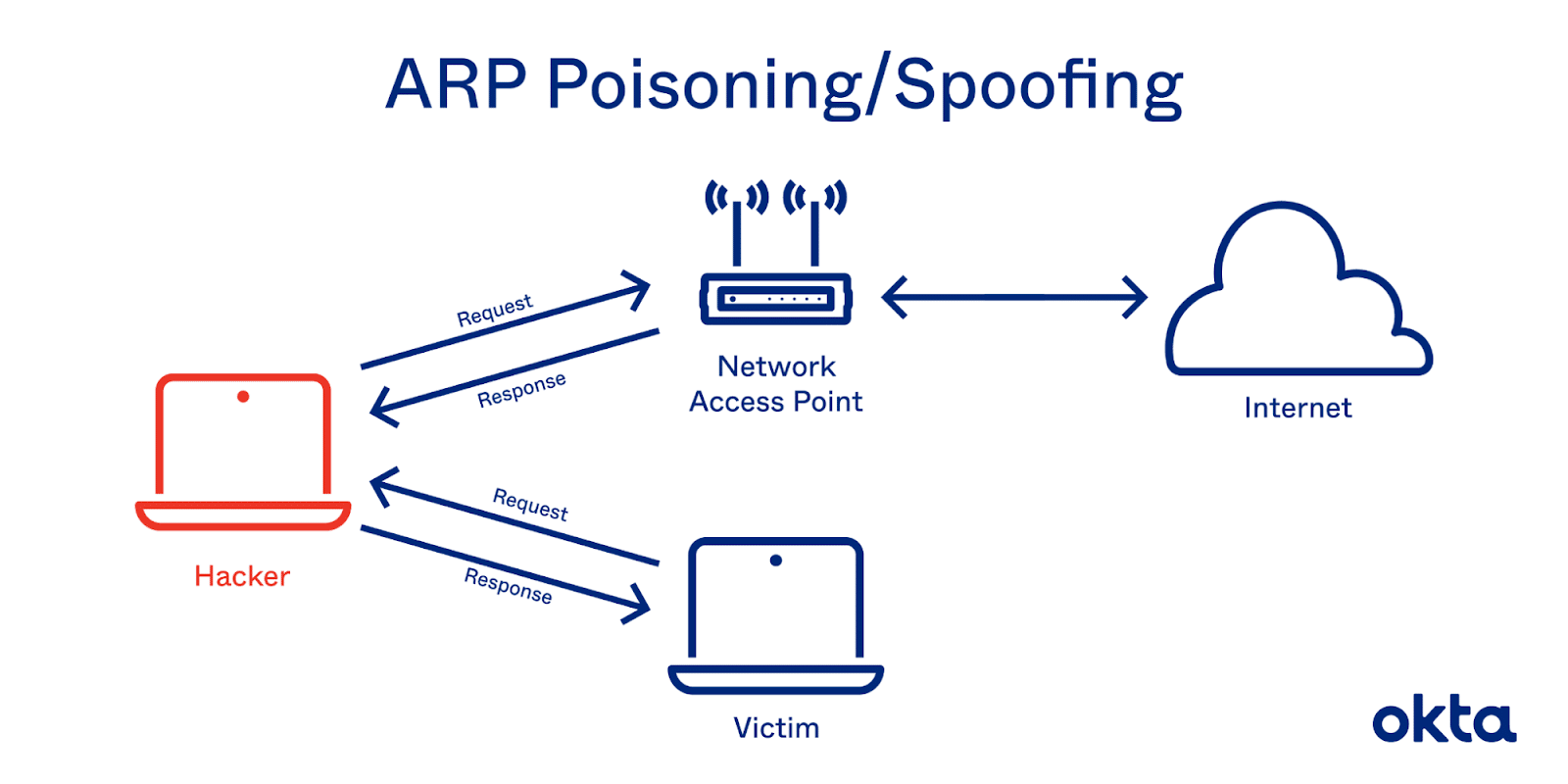

ARP spoofing, còn được gọi là ARP poisoning hay ARP cache poisoning, là một kỹ thuật tấn công mạng trong đó kẻ tấn công gửi các thông điệp ARP giả mạo vào một mạng cục bộ. Mục tiêu chính là để liên kết địa chỉ MAC của kẻ tấn công với địa chỉ IP của một thiết bị hợp pháp khác, chẳng hạn như router gateway mặc định.

Hãy quay lại với ví dụ tòa nhà chung cư. ARP spoofing giống như một kẻ gian đến gặp ban quản lý và nói dối rằng: “Tôi là An ở phòng 101”. Sau đó, kẻ gian lại đến gặp người đưa thư và nói: “Nếu có thư cho phòng 101, hãy đưa cho tôi”. Kết quả là, tất cả thư từ (dữ liệu) đáng lẽ phải đến tay An (thiết bị đích) giờ đây lại đi qua tay kẻ gian (kẻ tấn công) trước.

Trong một cuộc tấn công điển hình, kẻ tấn công sẽ gửi một gói tin ARP Reply giả mạo đến máy tính nạn nhân (ví dụ: máy tính của bạn), nói rằng địa chỉ MAC của router gateway thuộc về máy tính của kẻ tấn công. Đồng thời, kẻ tấn công cũng gửi một gói tin ARP Reply giả mạo khác đến router, nói rằng địa chỉ MAC của máy tính nạn nhân thuộc về máy tính của mình. Khi đó, một cuộc tấn công “man-in-the-middle” (người đứng giữa) đã được thiết lập thành công. Toàn bộ lưu lượng truy cập giữa nạn nhân và router giờ đây đều đi qua máy của kẻ tấn công mà cả hai bên không hề hay biết.

Những rủi ro và hậu quả của ARP spoofing

Một khi kẻ tấn công đã thành công trong việc chen vào giữa dòng dữ liệu, chúng có thể gây ra nhiều hậu quả nghiêm trọng, ảnh hưởng trực tiếp đến an toàn mạng và quyền riêng tư của người dùng.

- Đánh cắp dữ liệu (Data Theft): Đây là rủi ro lớn nhất. Kẻ tấn công có thể đọc toàn bộ dữ liệu không được mã hóa đi qua máy của chúng. Điều này bao gồm mật khẩu, thông tin tài khoản ngân hàng, nội dung email, tin nhắn và các dữ liệu nhạy cảm khác.

- Tấn công Session Hijacking: Kẻ tấn công có thể đánh cắp cookie phiên đăng nhập của bạn để chiếm quyền truy cập vào các tài khoản trực tuyến như mạng xã hội, email mà không cần biết mật khẩu.

- Chặn hoặc sửa đổi dữ liệu (Denial of Service & Data Manipulation): Kẻ tấn công có thể chọn lọc để chặn một số lưu lượng truy cập nhất định, gây ra tình trạng mất kết nối (Denial of Service – DoS). Nguy hiểm hơn, chúng có thể sửa đổi dữ liệu trên đường truyền, ví dụ như thay thế một tệp tải về bằng một phiên bản chứa mã độc.

- Phân phối Malware: Bằng cách chuyển hướng người dùng đến các trang web giả mạo hoặc tiêm mã độc vào các kết nối HTTP, kẻ tấn công có thể dễ dàng lừa người dùng cài đặt phần mềm gián điệp, virus hoặc ransomware.

Một ví dụ thực tế là trong các mạng Wi-Fi công cộng không được bảo vệ. Kẻ xấu có thể dễ dàng thực hiện ARP spoofing trên tất cả những người dùng kết nối vào mạng, từ đó theo dõi hoạt động và đánh cắp thông tin cá nhân của họ. Đây là lý do tại sao việc sử dụng các mạng Wi-Fi mở luôn tiềm ẩn nhiều rủi ro.

Ứng dụng và tầm quan trọng của ARP trong mạng LAN

Ngoài vai trò cơ bản là phân giải địa chỉ, ARP còn có nhiều ứng dụng thực tiễn và giữ một vị trí không thể thay thế, đặc biệt là trong các hệ thống mạng LAN doanh nghiệp phức tạp.

Ứng dụng thực tiễn của ARP

Hoạt động của ARP không chỉ dừng lại ở việc giúp hai máy tính “tìm thấy” nhau. Nó là nền tảng cho nhiều chức năng quản trị và vận hành mạng quan trọng khác.

- Hỗ trợ kết nối thiết bị nội bộ: Đây là ứng dụng cơ bản và rõ ràng nhất. Mọi tương tác trong mạng LAN, từ việc máy tính của bạn truy cập vào ổ cứng mạng (NAS), gửi lệnh in đến máy in không dây, hay một chiếc TV thông minh phát video từ máy chủ media, đều cần đến ARP để thiết lập kết nối ban đầu.

- Hỗ trợ cấp phát địa chỉ IP (DHCP): Khi một máy chủ DHCP chuẩn bị cấp một địa chỉ IP mới cho một thiết bị, nó thường sẽ gửi một gói tin ARP Request cho địa chỉ IP đó trước. Nếu nhận được một ARP Reply, điều đó có nghĩa là địa chỉ IP này đã có thiết bị khác sử dụng. Quá trình này giúp ngăn chặn xung đột địa chỉ IP trong mạng, một vấn đề có thể gây ra gián đoạn kết nối nghiêm trọng.

- Quản trị và giám sát mạng LAN: Các quản trị viên mạng thường xuyên sử dụng các công cụ dựa trên ARP để “quét” mạng. Bằng cách gửi các yêu cầu ARP cho toàn bộ dải địa chỉ IP trong mạng, họ có thể nhanh chóng xây dựng một bản đồ các thiết bị đang hoạt động, cùng với cặp địa chỉ IP và MAC của chúng. Lệnh `arp -a` trên Windows hoặc Linux là một công cụ đơn giản nhưng mạnh mẽ để xem bảng ARP cache hiện tại của máy tính, giúp chẩn đoán các sự cố kết nối.

Tầm quan trọng của ARP đối với hệ thống mạng máy tính doanh nghiệp

Trong môi trường doanh nghiệp, sự ổn định và hiệu suất của mạng là yếu tố sống còn, ảnh hưởng trực tiếp đến hoạt động kinh doanh. Tầm quan trọng của ARP trong bối cảnh này càng được nhấn mạnh.

Một hệ thống mạng máy tính doanh nghiệp có thể bao gồm hàng trăm, thậm chí hàng ngàn thiết bị: máy trạm, máy chủ, điện thoại VoIP, camera an ninh, máy chấm công, thiết bị IoT… Tất cả đều cần giao tiếp với nhau một cách liền mạch và đáng tin cậy. ARP chính là chất keo kết dính, đảm bảo các luồng dữ liệu quan trọng, từ giao dịch tài chính, truy cập cơ sở dữ liệu khách hàng, đến các cuộc gọi VoIP, đều được định tuyến chính xác và nhanh chóng trong mạng nội bộ.

Nếu cơ chế ARP gặp trục trặc, dù là do lỗi cấu hình hay bị tấn công, hậu quả có thể rất lớn. Hoạt động của cả một phòng ban hoặc thậm chí toàn bộ công ty có thể bị đình trệ. Do đó, việc hiểu rõ ARP, giám sát hoạt động của nó và triển khai các biện pháp bảo vệ chống lại các cuộc tấn công như ARP spoofing không phải là một lựa chọn, mà là một yêu cầu bắt buộc đối với bất kỳ quản trị viên mạng nào trong môi trường doanh nghiệp.

Phương pháp bảo mật và phòng chống ARP spoofing

Nhận thức được những rủi ro từ ARP spoofing, cộng đồng an ninh mạng đã phát triển nhiều công cụ và kỹ thuật để phát hiện và ngăn chặn loại tấn công này. Việc áp dụng các biện pháp bảo mật này là cực kỳ quan trọng để bảo vệ tính toàn vẹn và bảo mật của mạng LAN.

Cách nhận biết và phát hiện ARP spoofing

Phát hiện một cuộc tấn công ARP spoofing đang diễn ra có thể khá khó khăn vì nó thường không có dấu hiệu rõ ràng đối với người dùng cuối. Tuy nhiên, có một số triệu chứng và công cụ có thể giúp ích.

- Dấu hiệu gián tiếp: Kết nối mạng đột nhiên trở nên chậm chạp hoặc không ổn định có thể là một dấu hiệu. Các cảnh báo về “địa chỉ IP bị trùng lặp” từ hệ điều hành cũng là một dấu hiệu đáng ngờ.

- Sử dụng dòng lệnh: Công cụ dòng lệnh

arp -a (trên Windows, macOS, Linux) là cách nhanh nhất để kiểm tra bảng ARP cache của bạn. Nếu bạn thấy địa chỉ MAC của router gateway (hoặc một máy chủ quan trọng khác) đột nhiên thay đổi, hoặc nếu nhiều địa chỉ IP khác nhau cùng trỏ về một địa chỉ MAC duy nhất (không phải của switch hay router), đó là một dấu hiệu mạnh mẽ của ARP spoofing.

Ví dụ, bạn biết MAC của router là 00-1A-2B-3C-4D-5E. Khi chạy lệnh arp -a, bạn lại thấy IP của router đang trỏ đến MAC 00-9F-8E-7D-6C-5B. Đây là dấu hiệu rõ ràng của một cuộc tấn công.

- Sử dụng công cụ chuyên dụng: Các phần mềm giám sát mạng như Wireshark cho phép bạn bắt và phân tích tất cả các gói tin trên mạng. Bằng cách lọc các gói tin ARP, bạn có thể dễ dàng phát hiện một lượng lớn các gói tin ARP Reply bất thường mà không có ARP Request tương ứng. Ngoài ra, có những công cụ chuyên dụng như Arpwatch hoặc các hệ thống phát hiện xâm nhập (IDS) được thiết kế để tự động cảnh báo quản trị viên khi phát hiện hoạt động ARP đáng ngờ.

Giải pháp và phương pháp phòng ngừa hiệu quả

Phòng bệnh hơn chữa bệnh. Việc triển khai các biện pháp phòng ngừa chủ động là cách tốt nhất để bảo vệ mạng của bạn khỏi các cuộc tấn công ARP spoofing.

- Sử dụng Cấu hình ARP tĩnh (Static ARP Entries): Đây là một phương pháp cơ bản. Bạn có thể tự tay cấu hình một mục ARP tĩnh trong bảng ARP của máy tính hoặc thiết bị mạng cho các địa chỉ IP quan trọng (như router gateway). Một mục tĩnh sẽ không bị ghi đè bởi các gói ARP giả mạo. Tuy nhiên, phương pháp này khó quản lý trong các mạng lớn và không linh hoạt.

- Dynamic ARP Inspection (DAI): Đây được coi là giải pháp hiệu quả và toàn diện nhất trong môi trường doanh nghiệp. DAI là một tính năng bảo mật có trên các switch quản lý (managed switches). Nó hoạt động bằng cách chặn các gói tin ARP không hợp lệ. Switch sẽ duy trì một cơ sở dữ liệu tin cậy về các cặp địa chỉ IP-MAC (thường được lấy từ DHCP Snooping). Khi một gói tin ARP đi qua, switch sẽ kiểm tra thông tin trong gói tin với cơ sở dữ liệu này. Nếu không khớp, gói tin sẽ bị loại bỏ và một cảnh báo sẽ được ghi lại.

- Sử dụng phần mềm bảo mật: Nhiều bộ phần mềm diệt virus và tường lửa cá nhân hiện đại có tích hợp tính năng phát hiện và ngăn chặn ARP spoofing ngay trên máy tính của người dùng.

- Thực hành bảo mật người dùng: Ngay cả khi bị tấn công, thiệt hại có thể được giảm thiểu nếu dữ liệu được mã hóa. Do đó, người dùng nên:

- Luôn ưu tiên truy cập các trang web sử dụng HTTPS.

- Sử dụng Mạng riêng ảo (VPN) khi kết nối vào các mạng không tin cậy như Wi-Fi công cộng. VPN sẽ mã hóa toàn bộ lưu lượng truy cập của bạn, khiến kẻ tấn công không thể đọc được ngay cả khi đã chặn được nó.

- Thường xuyên cập nhật hệ điều hành và phần mềm để vá các lỗ hổng bảo mật.

Kết luận

Qua bài viết này, chúng ta đã cùng nhau đi từ những khái niệm cơ bản nhất đến các khía cạnh chuyên sâu về Giao thức phân giải địa chỉ (ARP). Có thể thấy, ARP không chỉ là một thuật ngữ kỹ thuật khô khan mà là một cơ chế nền tảng, một người hùng thầm lặng giúp duy trì sự sống cho mọi hoạt động trong mạng cục bộ. Từ việc gửi một email đơn giản đến vận hành cả một hệ thống máy chủ phức tạp của doanh nghiệp, tất cả đều cần đến sự “phiên dịch” chính xác giữa địa chỉ IP và địa chỉ MAC mà ARP cung cấp.

Tuy nhiên, sự đơn giản trong thiết kế của ARP cũng đi kèm với những rủi ro bảo mật đáng kể, mà điển hình là tấn công ARP spoofing. Hiểu được cơ chế của cuộc tấn công này và những hậu quả nghiêm trọng của nó là bước đầu tiên và quan trọng nhất để xây dựng một hệ thống mạng an toàn. Việc đánh cắp dữ liệu, chiếm quyền điều khiển phiên, hay gián đoạn dịch vụ đều là những kịch bản hoàn toàn có thể xảy ra nếu chúng ta lơ là trong công tác bảo mật.

Vì vậy, Bùi Mạnh Đức khuyến khích cả người dùng cuối và các quản trị viên mạng máy tính hãy chủ động nâng cao kiến thức của mình. Đừng chỉ dừng lại ở việc hiểu ARP là gì, mà hãy tìm hiểu và áp dụng các biện pháp bảo vệ hiệu quả như Dynamic ARP Inspection (DAI), sử dụng VPN, và duy trì các thói quen duyệt web an toàn. Trong thế giới số luôn tiềm ẩn nhiều mối đe dọa, trang bị kiến thức chính là lá chắn vững chắc nhất để bảo vệ bản thân và tổ chức của bạn.