Giới thiệu về OpenVPN và lợi ích của mạng riêng ảo (VPN)

Bạn có bao giờ tự hỏi liệu những dữ liệu cá nhân của mình có thực sự an toàn khi đang lướt web trên một mạng Wi-Fi công cộng không? Trong thế giới số ngày nay, việc bảo vệ thông tin trực tuyến đã trở thành một ưu tiên hàng đầu, không chỉ cho doanh nghiệp mà còn cho mỗi cá nhân chúng ta. Mỗi ngày, chúng ta đều đối mặt với nguy cơ bị theo dõi, đánh cắp dữ liệu hoặc tấn công mạng là gì khi kết nối vào internet, đặc biệt là qua các mạng không đáng tin cậy.

Những mối nguy hiểm này hoàn toàn có thật. Tin tặc có thể dễ dàng “nghe lén” các kết nối không được mã hóa, chiếm đoạt thông tin đăng nhập, tài khoản ngân hàng và nhiều dữ liệu nhạy cảm khác. Đây chính là lúc một mạng riêng ảo, hay VPN, phát huy vai trò của mình. VPN tạo ra một “đường hầm” mã hóa an toàn giữa thiết bị của bạn và internet, giúp che giấu địa chỉ IP và bảo vệ toàn bộ dữ liệu truyền đi khỏi những con mắt tò mò.

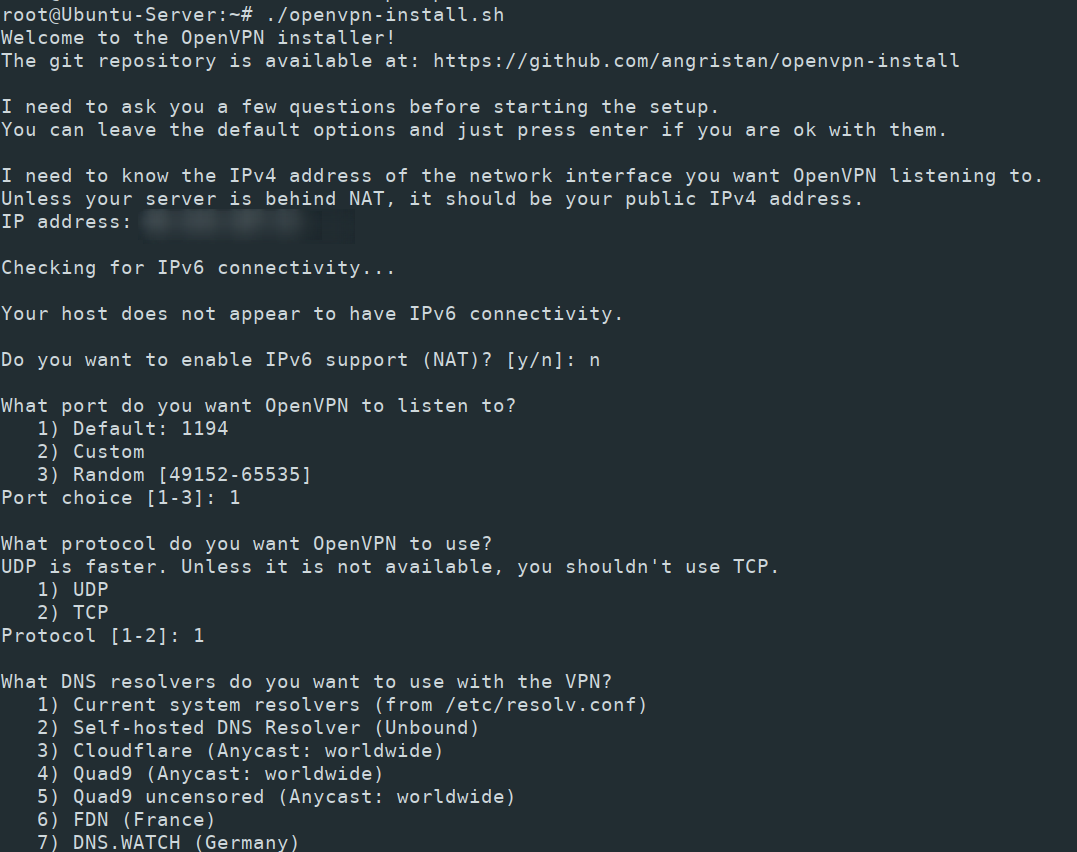

Trong số rất nhiều giải pháp VPN hiện có, OpenVPN nổi lên như một lựa chọn hàng đầu nhờ tính linh hoạt, độ bảo mật cao và quan trọng nhất là hoàn toàn miễn phí. Đây là một dự án mã nguồn mở đã được cộng đồng tin tưởng và sử dụng rộng rãi trong nhiều năm. Trong bài viết này, Bùi Mạnh Đức sẽ hướng dẫn bạn từng bước chi tiết để tự tay cài đặt và cấu hình một máy chủ OpenVPN trên hệ điều hành Ubuntu 20.04, giúp bạn toàn quyền kiểm soát sự riêng tư và an toàn cho chính mình.

Yêu cầu hệ thống và chuẩn bị trước khi cài đặt trên Ubuntu 20.04

Trước khi bắt tay vào phần cài đặt chính, việc chuẩn bị kỹ lưỡng là yếu tố quyết định sự thành công. Đảm bảo hệ thống của bạn đáp ứng các yêu cầu cơ bản và được cấu hình đúng cách sẽ giúp quá trình diễn ra suôn sẻ, tránh được những lỗi không đáng có. Hãy cùng xem qua những gì chúng ta cần chuẩn bị nhé.

Yêu cầu phần cứng và phần mềm tối thiểu

Tin vui là OpenVPN không đòi hỏi cấu hình phần cứng quá cao, đặc biệt nếu bạn chỉ sử dụng cho cá nhân hoặc một nhóm nhỏ. Tuy nhiên, để đảm bảo hiệu suất ổn định, máy chủ của bạn nên đáp ứng các yêu cầu tối thiểu sau:

- Hệ điều hành: Một phiên bản Ubuntu 20.04 (Focal Fossa) mới được cài đặt. Hướng dẫn này được viết riêng cho phiên bản này.

- CPU: 1 nhân (1 core) là đủ để bắt đầu.

- RAM: Tối thiểu 512MB, tuy nhiên 1GB RAM sẽ mang lại trải nghiệm tốt hơn.

- Dung lượng ổ cứng: Ít nhất 10GB dung lượng trống để chứa hệ điều hành và các file cấu hình, chứng chỉ của OpenVPN.

Những yêu cầu này khá khiêm tốn và hầu hết các nhà cung cấp VPS (Máy chủ ảo riêng) hiện nay đều có thể đáp ứng dễ dàng với chi phí hợp lý.

Các bước chuẩn bị cần thiết

Khi đã có một máy chủ Ubuntu 20.04 sẵn sàng, bạn cần thực hiện một vài bước chuẩn bị quan trọng để đảm bảo hệ thống ở trạng thái tốt nhất cho việc cài đặt. Đây là những công việc bảo trì cơ bản nhưng cực kỳ cần thiết.

1. Cập nhật hệ thống: Luôn luôn bắt đầu bằng việc cập nhật danh sách gói và nâng cấp các phần mềm lên phiên bản mới nhất. Điều này giúp vá các lỗ hổng bảo mật và đảm bảo tính tương thích. Hãy mở terminal và chạy lệnh sau:

sudo apt update && sudo apt upgrade -y

2. Cài đặt các gói phụ thuộc: OpenVPN cần một vài công cụ hỗ trợ để hoạt động. Chúng ta sẽ cài đặt curl, wget (để tải file) và ca-certificates (để quản lý chứng chỉ). Cài đặt chúng bằng lệnh:

sudo apt install curl wget ca-certificates -y

3. Thiết lập quyền truy cập: Tất cả các lệnh trong bài hướng dẫn này đều yêu cầu quyền quản trị viên. Bạn cần đảm bảo mình đang đăng nhập bằng tài khoản root hoặc một tài khoản người dùng có quyền sudo. Việc sử dụng sudo trước mỗi lệnh là một thói quen tốt để tăng cường bảo mật.

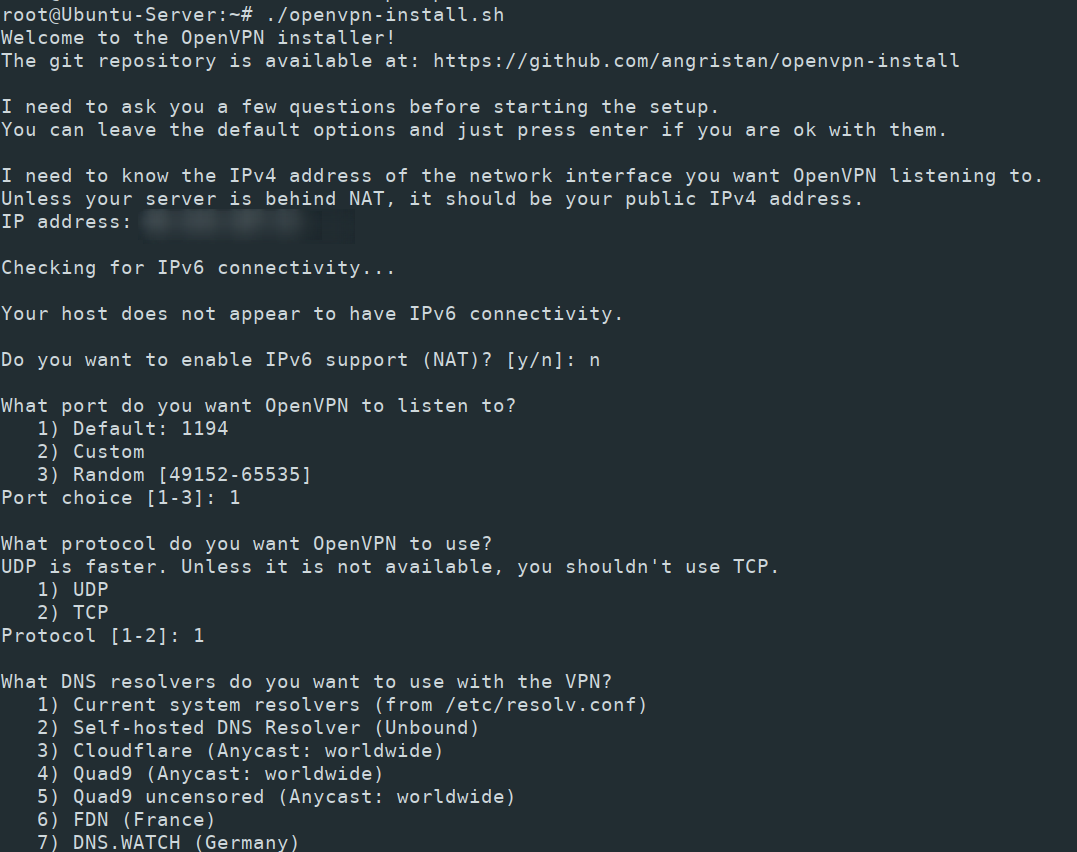

Hướng dẫn từng bước cài đặt phần mềm OpenVPN

Cài đặt OpenVPN và Easy-RSA

OpenVPN chịu trách nhiệm xử lý việc mã hóa và tạo đường hầm kết nối. Trong khi đó, Easy-RSA là một bộ công cụ dòng lệnh giúp chúng ta tạo và quản lý một Cơ sở hạ tầng khóa công khai (PKI) một cách đơn giản. PKI chính là nền tảng để tạo ra các chứng chỉ số, xác thực cho cả máy chủ và người dùng.

Để cài đặt cả hai gói này trên Ubuntu 20.04, bạn chỉ cần chạy một lệnh duy nhất trong terminal:

sudo apt install openvpn easy-rsa

Hệ thống sẽ tự động tải về và cài đặt các gói cần thiết. Sau khi lệnh hoàn tất, bạn đã có đủ công cụ để bắt đầu xây dựng máy chủ VPN của riêng mình.

Khởi tạo PKI để tạo chứng chỉ bảo mật

Bây giờ, chúng ta sẽ sử dụng Easy-RSA để thiết lập một Tổ chức phát hành chứng chỉ (Certificate Authority – CA). CA đóng vai trò như một “nhà cung cấp” sự tin tưởng; nó sẽ ký và xác thực cho tất cả các chứng chỉ của máy chủ và máy khách sau này. Bất kỳ ai không có chứng chỉ được CA này ký tên sẽ không thể kết nối vào mạng VPN của bạn.

1. Tạo thư mục làm việc cho CA:

Easy-RSA có một kịch bản tiện lợi để tạo ra một thư mục chứa tất cả các file cần thiết cho CA. Hãy chạy lệnh sau:

make-cadir ~/openvpn-ca

Lệnh này sẽ tạo một thư mục tên là openvpn-ca trong thư mục chính của người dùng. Sau đó, di chuyển vào thư mục này:

cd ~/openvpn-ca

2. Khởi tạo PKI:

Bên trong thư mục openvpn-ca, có một file tên là vars. Bạn có thể chỉnh sửa file này để điền sẵn các thông tin về quốc gia, tổ chức… để không phải nhập lại nhiều lần khi tạo chứng chỉ. Tuy nhiên, trong hướng dẫn này, chúng ta sẽ bỏ qua bước đó để đơn giản hóa.

Tiếp theo, hãy khởi tạo cấu trúc PKI. Lệnh này sẽ tạo ra các thư mục con và file cần thiết cho CA của bạn.

./easyrsa init-pki

3. Tạo Certificate Authority (CA):

Bây giờ, chúng ta sẽ tạo ra cặp khóa (công khai và riêng tư) cho CA. Đây là bước quan trọng nhất, vì khóa này sẽ được dùng để ký tất cả các chứng chỉ khác. Chạy lệnh:

./easyrsa build-ca nopass

Tùy chọn nopass có nghĩa là khóa riêng của CA sẽ không được bảo vệ bằng mật khẩu. Điều này tiện lợi cho việc tự động hóa, nhưng nếu bạn ưu tiên bảo mật tối đa, hãy bỏ tùy chọn nopass đi và đặt một mật khẩu mạnh. Bạn sẽ được hỏi tên chung (Common Name), hãy nhập một tên bất kỳ để định danh CA, ví dụ: BMD-CA.

Cấu hình chứng chỉ bảo mật và xác thực người dùng

Khi đã có Tổ chức phát hành chứng chỉ (CA), bước tiếp theo là tạo ra các “giấy tờ tùy thân” kỹ thuật số cho máy chủ và từng người dùng (máy khách). Các giấy tờ này, hay còn gọi là chứng chỉ, đảm bảo rằng chỉ những ai được cấp phép mới có thể tham gia vào mạng VPN của bạn. Quá trình này xác thực danh tính và thiết lập một kênh liên lạc an toàn.

Tạo và quản lý chứng chỉ server và client

Chúng ta cần tạo một bộ chứng chỉ và khóa riêng cho máy chủ OpenVPN, và một bộ riêng cho mỗi máy khách sẽ kết nối vào. Tất cả đều phải được ký bởi CA mà chúng ta vừa tạo ở bước trước.

1. Tạo khóa và chứng chỉ cho máy chủ (Server):

Từ bên trong thư mục ~/openvpn-ca, chạy lệnh sau để tạo chứng chỉ cho máy chủ. server là tên chung mặc định, bạn có thể giữ nguyên nó.

./easyrsa build-server-full server nopass

Lệnh này sẽ tạo ra một khóa riêng (server.key) và một chứng chỉ (server.crt). Chứng chỉ này sẽ được CA (ca.crt) ký để xác nhận tính hợp lệ.

2. Tạo khóa và chứng chỉ cho máy khách (Client):

Tương tự, chúng ta tạo một bộ khóa và chứng chỉ cho người dùng đầu tiên. Hãy đặt một cái tên dễ nhận biết, ví dụ client1.

./easyrsa build-client-full client1 nopass

Bạn có thể lặp lại bước này với các tên khác (client2, client3,…) để tạo chứng chỉ cho nhiều người dùng khác nhau. Mỗi người dùng nên có một bộ chứng chỉ riêng để dễ dàng quản lý và thu hồi khi cần.

3. Tạo các tham số mã hóa bổ sung:

Để tăng cường bảo mật cho quá trình trao đổi khóa, chúng ta cần tạo ra một bộ tham số Diffie-Hellman mạnh. Lệnh sau sẽ tạo ra một file khóa 2048-bit (quá trình này có thể mất vài phút):

./easyrsa gen-dh

Ngoài ra, để chống lại các cuộc tấn công DoS và giả mạo gói tin, chúng ta sẽ tạo thêm một khóa HMAC (TLS-Auth):

openvpn --genkey --secret pki/ta.key

Cách thiết lập xác thực người dùng bằng chứng chỉ

Việc xác thực là gì người dùng trong mô hình chúng ta đang xây dựng hoàn toàn dựa trên chứng chỉ. Máy chủ OpenVPN sẽ được cấu hình để kiểm tra ba yếu tố từ máy khách đang cố gắng kết nối:

- Máy khách phải trình ra một chứng chỉ.

- Chứng chỉ đó phải được ký bởi CA mà máy chủ tin tưởng (chính là file

ca.crt của chúng ta).

- Chứng chỉ phải hợp lệ và chưa bị thu hồi (chúng ta sẽ không đi sâu vào việc thu hồi chứng chỉ trong bài viết này, nhưng đây là một tính năng nâng cao của OpenVPN).

Trong bước cấu hình file server.conf sắp tới, chúng ta sẽ chỉ định các đường dẫn đến file ca.crt, server.crt, và server.key. Khi một máy khách kết nối, nó sẽ gửi chứng chỉ của mình (ví dụ client1.crt). Máy chủ sẽ dùng ca.crt để kiểm tra chữ ký trên client1.crt. Nếu chữ ký hợp lệ, kết nối sẽ được chấp nhận. Đây là một phương pháp xác thực rất an toàn và không yêu cầu mật khẩu người dùng truyền thống.

Thiết lập cấu hình máy chủ và máy khách OpenVPN

Đây là trái tim của toàn bộ quá trình. Chúng ta sẽ tạo ra các file cấu hình để “chỉ thị” cho máy chủ OpenVPN cách hoạt động và cung cấp cho máy khách thông tin cần thiết để kết nối. Một cấu hình chính xác sẽ quyết định VPN của bạn có hoạt động trơn tru và an toàn hay không.

Cấu hình server OpenVPN trên Ubuntu 20.04

Đầu tiên, chúng ta cần di chuyển tất cả các file chứng chỉ và khóa vừa tạo vào một nơi an toàn và tập trung. Thư mục /etc/openvpn/server là một lựa chọn hợp lý.

1. Sao chép các file cần thiết:

Hãy sao chép các file từ thư mục ~/openvpn-ca/pki vào /etc/openvpn/server/:

sudo cp ~/openvpn-ca/pki/ca.crt /etc/openvpn/server/

sudo cp ~/openvpn-ca/pki/issued/server.crt /etc/openvpn/server/

sudo cp ~/openvpn-ca/pki/private/server.key /etc/openvpn/server/

sudo cp ~/openvpn-ca/pki/dh.pem /etc/openvpn/server/

sudo cp ~/openvpn-ca/pki/ta.key /etc/openvpn/server/

2. Tạo file cấu hình server.conf:

Bây giờ, hãy tạo và chỉnh sửa file cấu hình chính cho máy chủ OpenVPN:

sudo nano /etc/openvpn/server.conf

Dán nội dung sau vào file. Mỗi dòng đều có ý nghĩa quan trọng, hãy đảm bảo bạn sao chép chính xác:

port 1194

proto udp

dev tun

ca /etc/openvpn/server/ca.crt

cert /etc/openvpn/server/server.crt

key /etc/openvpn/server/server.key

dh /etc/openvpn/server/dh.pem

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist /var/log/openvpn/ipp.txt

push "redirect-gateway def1 bypass-dhcp"

push "dhcp-option DNS 8.8.8.8"

push "dhcp-option DNS 8.8.4.4"

keepalive 10 120

tls-auth /etc/openvpn/server/ta.key 0

cipher AES-256-GCM

auth SHA256

user nobody

group nogroup

persist-key

persist-tun

status /var/log/openvpn/openvpn-status.log

verb 3

explicit-exit-notify 1

Giải thích một vài thông số quan trọng:

port 1194 và proto udp: Lắng nghe kết nối trên cổng 1194 sử dụng giao thức UDP (nhanh hơn TCP).server 10.8.0.0 ...: Tạo một mạng con ảo cho các client VPN.push "redirect-gateway...": Ép toàn bộ lưu lượng truy cập của client đi qua máy chủ VPN.push "dhcp-option DNS...": Cung cấp máy chủ DNS của Google cho client để tránh rò rỉ DNS.cipher và auth: Chỉ định các thuật toán mã hóa và xác thực mạnh.

3. Kích hoạt chuyển tiếp IP và cấu hình tường lửa:

Để máy chủ có thể định tuyến lưu lượng từ client ra internet, bạn cần bật tính năng chuyển tiếp IP. Mở file /etc/sysctl.conf và bỏ dấu # ở đầu dòng net.ipv4.ip_forward=1. Sau đó, áp dụng thay đổi:

sudo sysctl -p

Tiếp theo, cấu hình tường lửa (UFW) để cho phép lưu lượng OpenVPN và NAT:

sudo ufw allow 1194/udp

sudo ufw allow OpenSSH

Bạn cần thêm quy tắc NAT vào file /etc/ufw/before.rules. Mở file và thêm đoạn sau vào đầu file, ngay sau các dòng chú thích:

*nat

:POSTROUTING ACCEPT [0:0]

-A POSTROUTING -s 10.8.0.0/8 -o eth0 -j MASQUERADE

COMMIT

Lưu ý: Thay eth0 bằng tên card mạng chính của bạn (bạn có thể tìm bằng lệnh ip a).

Cuối cùng, kích hoạt UFW:

sudo ufw enable

Vậy là máy chủ đã sẵn sàng!

Cấu hình file client OpenVPN

Bây giờ chúng ta sẽ tạo một file cấu hình duy nhất (có đuôi .ovpn) cho máy khách. File này sẽ chứa tất cả thông tin cần thiết: địa chỉ máy chủ, các chứng chỉ và khóa.

1. Tạo file cấu hình cơ bản:

Tạo một file mẫu trong thư mục chính của bạn:

nano ~/client1.ovpn

Dán nội dung sau vào file. Đây là cấu hình cơ bản cho máy khách.

client

dev tun

proto udp

remote YOUR_SERVER_IP 1194

resolv-retry infinite

nobind

persist-key

persist-tun

remote-cert-tls server

cipher AES-256-GCM

auth SHA256

verb 3

<ca>

...

</ca>

<cert>

...

</cert>

<key>

...

</key>

<tls-auth>

...

</tls-auth>

Hãy nhớ thay YOUR_SERVER_IP bằng địa chỉ IP công khai của máy chủ Ubuntu của bạn.

2. Nhúng chứng chỉ và khóa vào file:

Phần hay nhất là chúng ta sẽ nhúng nội dung của các file chứng chỉ và khóa trực tiếp vào file .ovpn này. Điều này giúp việc chia sẻ và cài đặt trên máy khách cực kỳ đơn giản.

Bạn cần sao chép nội dung của các file sau và dán vào giữa các cặp thẻ tương ứng trong file client1.ovpn:

- Nội dung file

~/openvpn-ca/pki/ca.crt dán vào giữa <ca>...</ca>.

- Nội dung file

~/openvpn-ca/pki/issued/client1.crt dán vào giữa <cert>...</cert>.

- Nội dung file

~/openvpn-ca/pki/private/client1.key dán vào giữa <key>...</key>.

- Nội dung file

~/openvpn-ca/pki/ta.key dán vào giữa <tls-auth>...</tls-auth>.

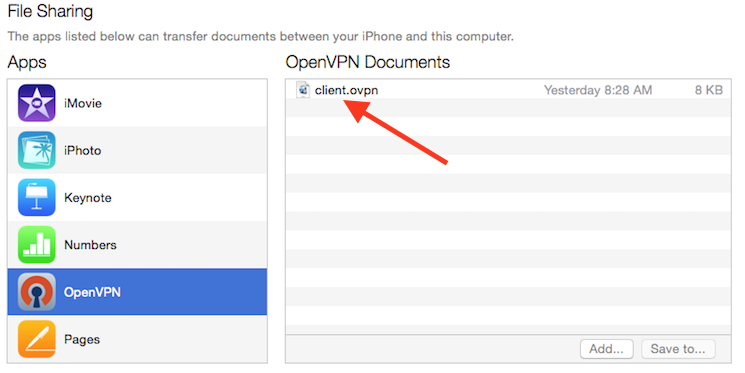

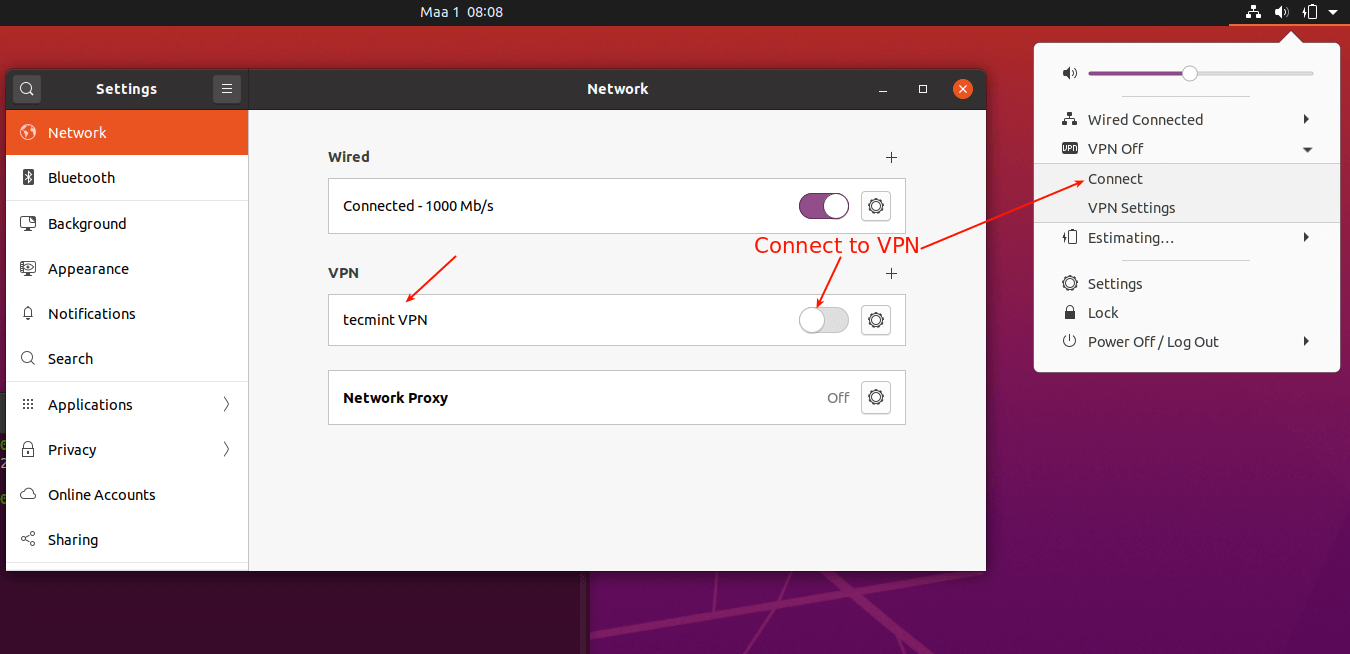

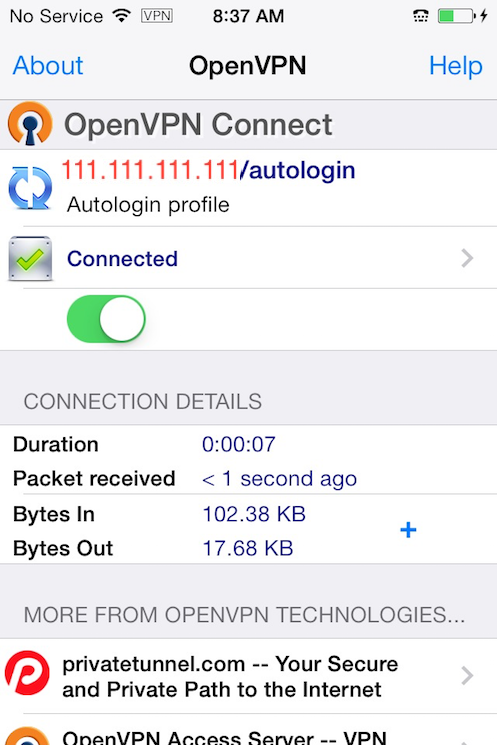

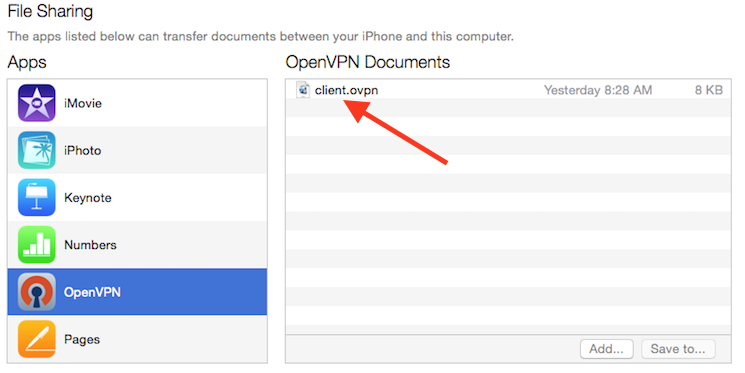

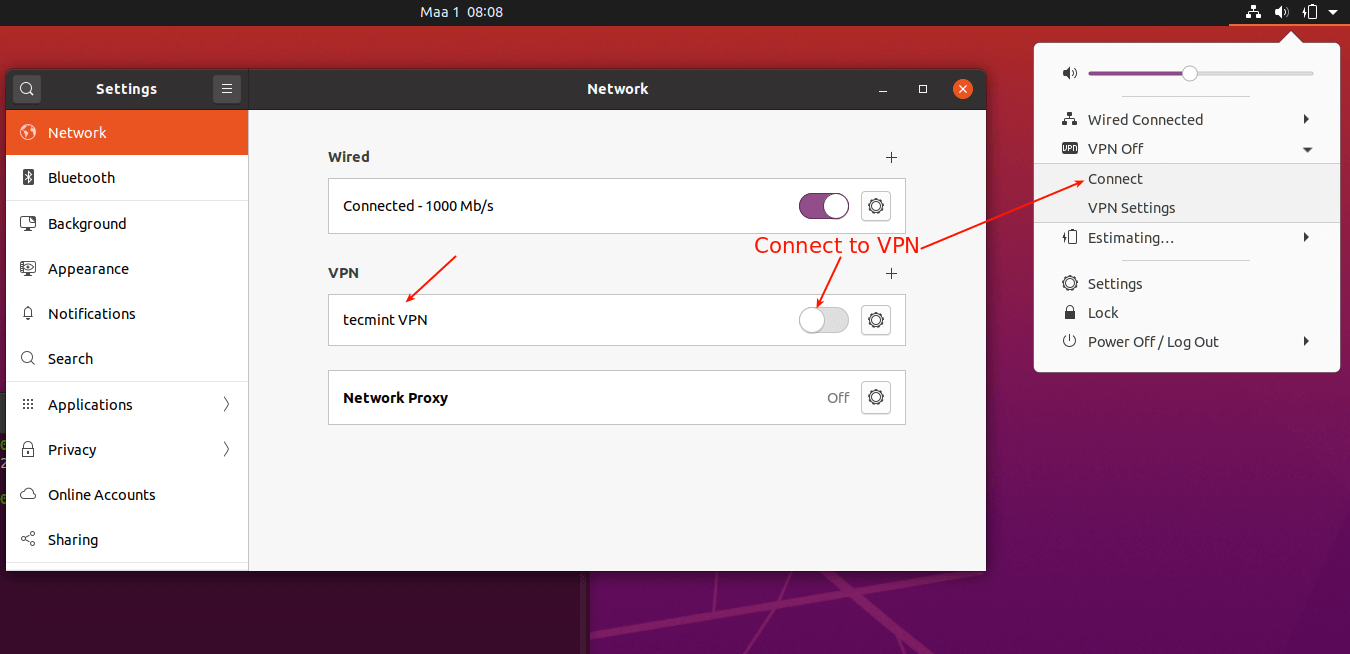

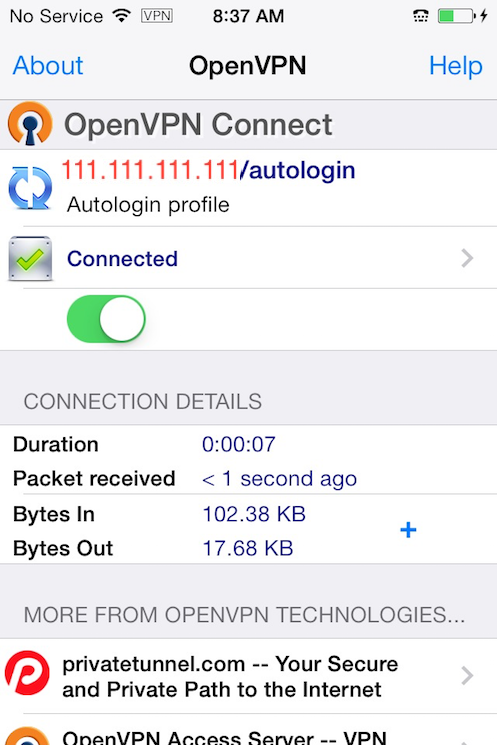

Sau khi hoàn tất, file client1.ovpn đã chứa tất cả mọi thứ. Bạn chỉ cần tải file này về máy tính cá nhân (sử dụng SFTP hoặc SCP) và nhập vào một phần mềm OpenVPN client (như OpenVPN Connect hoặc Tunnelblick trên macOS) để kết nối.

Kiểm tra kết nối VPN và khắc phục sự cố cơ bản

Sau khi hoàn tất việc cấu hình, bước cuối cùng nhưng không kém phần quan trọng là khởi động dịch vụ và kiểm tra xem mọi thứ có hoạt động như mong đợi không. Đôi khi, một vài sự cố nhỏ có thể xảy ra, nhưng đừng lo lắng, chúng ta sẽ cùng nhau tìm cách khắc phục chúng.

Các bước kiểm tra trạng thái dịch vụ OpenVPN

Trước tiên, hãy khởi động dịch vụ OpenVPN trên máy chủ. Vì file cấu hình của chúng ta tên là server.conf, tên dịch vụ sẽ là openvpn@server.

1. Khởi động và kích hoạt dịch vụ:

Chạy lệnh sau để khởi động máy chủ OpenVPN:

sudo systemctl start openvpn@server

Để dịch vụ tự động khởi động cùng hệ thống mỗi khi bạn reboot máy chủ, hãy dùng lệnh:

sudo systemctl enable openvpn@server

2. Kiểm tra trạng thái dịch vụ:

Bạn có thể kiểm tra xem dịch vụ có đang chạy ổn định hay không bằng lệnh:

sudo systemctl status openvpn@server

Nếu bạn thấy dòng chữ active (running) màu xanh lá, xin chúc mừng, máy chủ OpenVPN của bạn đã hoạt động! Nếu có lỗi, hệ thống sẽ hiển thị thông báo lỗi tại đây, giúp bạn xác định vấn đề.

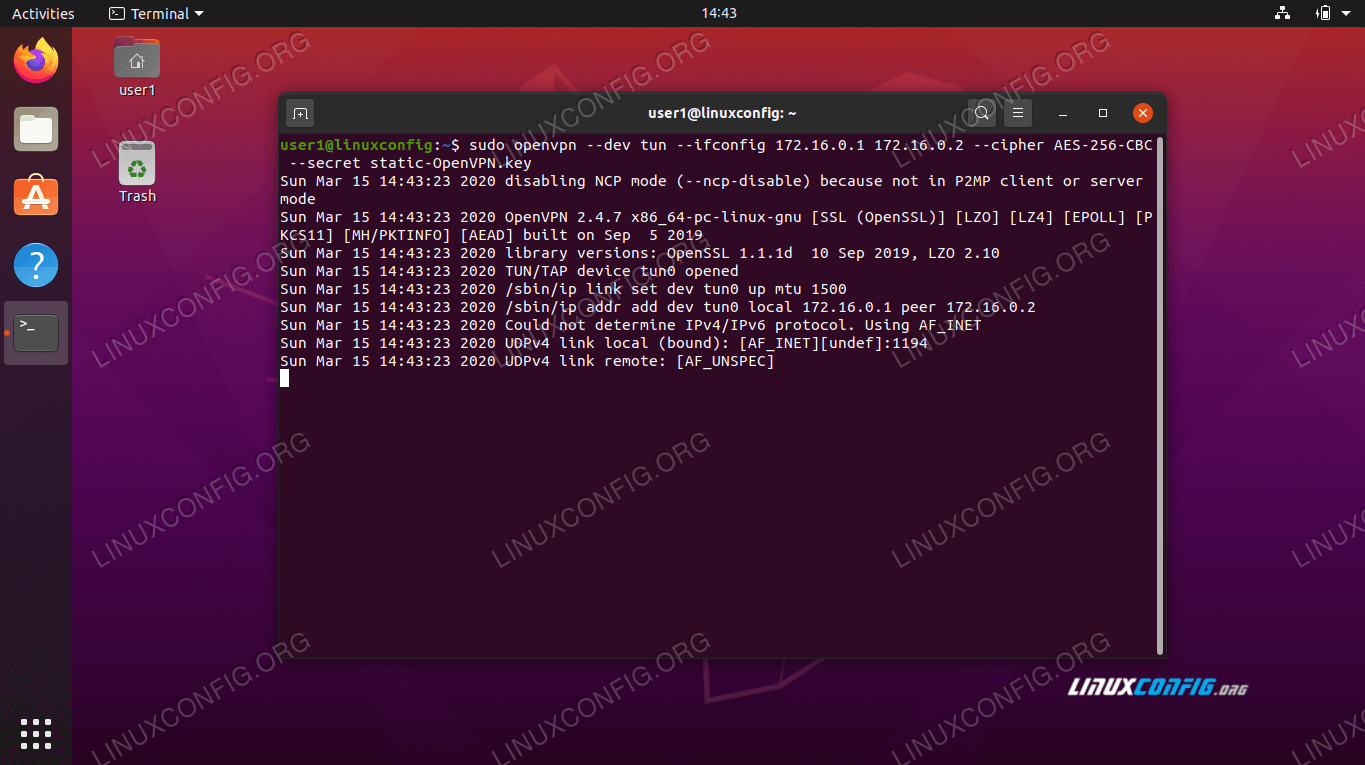

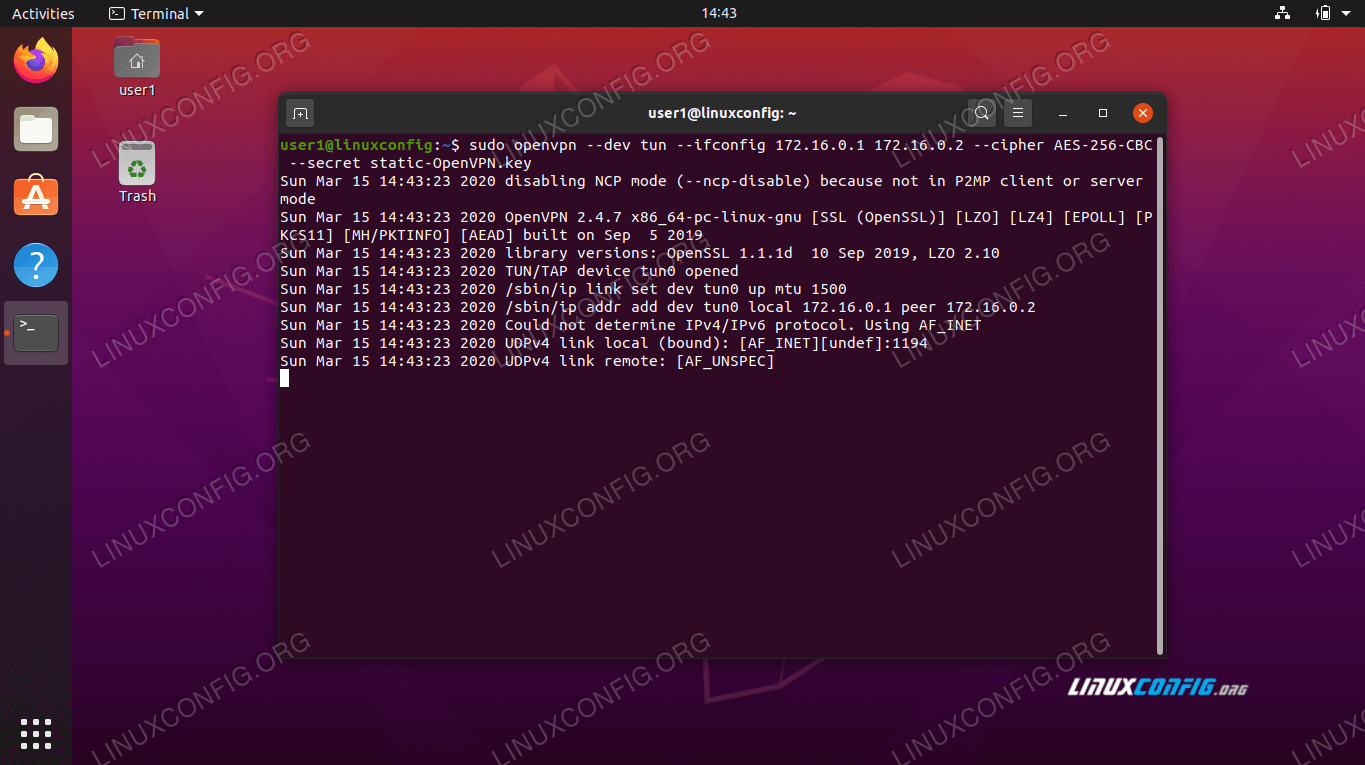

3. Kiểm tra giao diện mạng ảo (TUN):

Khi OpenVPN khởi động thành công, nó sẽ tạo ra một giao diện mạng ảo, thường có tên là tun0. Kiểm tra sự tồn tại của nó bằng lệnh:

ip addr show tun0

Bạn sẽ thấy giao diện này có địa chỉ IP là 10.8.0.1, đúng như chúng ta đã cấu hình trong file server.conf.

Khắc phục lỗi thường gặp khi kết nối VPN

Nếu bạn không thể kết nối từ máy khách, hãy bình tĩnh kiểm tra lại một vài nguyên nhân phổ biến sau:

- Lỗi tường lửa (Firewall là gì): Đây là nguyên nhân phổ biến nhất. Hãy chắc chắn rằng bạn đã cho phép lưu lượng trên cổng

1194/udp (sudo ufw status). Đồng thời, kiểm tra lại quy tắc NAT trong file /etc/ufw/before.rules có chính xác không, đặc biệt là tên card mạng (eth0).

- Lỗi chứng chỉ: Đảm bảo rằng bạn đã nhúng đúng nội dung của tất cả 4 file (ca.crt, client1.crt, client1.key, ta.key) vào file

.ovpn. Một sai sót nhỏ như sao chép thiếu một dòng cũng có thể gây lỗi.

- Lỗi cấu hình IP: Trong file

.ovpn, hãy kiểm tra lại xem bạn đã thay YOUR_SERVER_IP bằng địa chỉ IP công khai chính xác của máy chủ chưa.

- Kiểm tra logs: Nhật ký hoạt động là người bạn tốt nhất khi khắc phục sự cố. Trên máy chủ, bạn có thể xem log chi tiết bằng lệnh

journalctl -u openvpn@server hoặc xem file /var/log/openvpn/openvpn-status.log. Phía máy khách, các phần mềm OpenVPN client cũng thường có cửa sổ hiển thị log kết nối, hãy đọc kỹ các thông báo lỗi trong đó.

Lưu ý bảo mật khi vận hành mạng VPN

Cài đặt thành công một máy chủ OpenVPN là một thành tựu lớn, nhưng công việc chưa dừng lại ở đó. Để đảm bảo mạng riêng ảo của bạn luôn an toàn và hoạt động hiệu quả trong dài hạn, việc tuân thủ các nguyên tắc bảo mật là vô cùng quan trọng. Dưới đây là những khuyến nghị bạn nên áp dụng.

1. Cập nhật phần mềm thường xuyên:

Thế giới an ninh mạng luôn biến động. Các lỗ hổng bảo mật mới có thể được phát hiện trong OpenVPN hoặc trong chính hệ điều hành Ubuntu. Do đó, hãy tạo thói quen chạy lệnh sudo apt update && sudo apt upgrade định kỳ (ví dụ: hàng tuần) để đảm bảo mọi thành phần trên máy chủ của bạn đều được cập nhật lên phiên bản mới nhất, vá các lỗ hổng đã biết.

2. Sử dụng mật khẩu cho khóa và xác thực đa yếu tố (MFA):

Trong hướng dẫn này, chúng ta đã sử dụng tùy chọn nopass để đơn giản hóa. Tuy nhiên, trong môi trường thực tế, bạn nên đặt mật khẩu mạnh cho các khóa riêng (private key). Điều này tạo thêm một lớp bảo vệ: kể cả khi file khóa bị rò rỉ, kẻ tấn công cũng không thể sử dụng nó nếu không biết mật khẩu. Ngoài ra, OpenVPN cũng hỗ trợ tích hợp với các hệ thống xác thực đa yếu tố như 2fa là gì, cung cấp mức độ bảo mật cao nhất.

3. Quản lý chặt quyền truy cập người dùng:

Hãy tuân thủ nguyên tắc đặc quyền tối thiểu: chỉ cấp chứng chỉ VPN cho những người thực sự cần. Khi một nhân viên nghỉ việc hoặc một người dùng không còn nhu cầu truy cập, hãy ngay lập tức thu hồi chứng chỉ của họ bằng cách sử dụng Danh sách Thu hồi Chứng chỉ (Certificate Revocation List – CRL) của Easy-RSA. Điều này ngăn chặn việc truy cập trái phép vào hệ thống.

4. Mã hóa dữ liệu đầu cuối đảm bảo an toàn thông tin:

Hãy nhớ rằng, VPN chỉ mã hóa và bảo vệ dữ liệu trên đường truyền giữa máy khách và máy chủ. Nó không bảo vệ dữ liệu trên chính các thiết bị đầu cuối. Do đó, hãy khuyến khích người dùng kết hợp VPN với các biện pháp bảo mật khác như sử dụng phần mềm diệt virus, bật tường lửa trên máy tính cá nhân và mã hóa ổ cứng (ví dụ: BitLocker trên Windows, FileVault trên macOS) để đảm bảo an toàn thông tin một cách toàn diện.

Kết luận

Như vậy, chúng ta đã cùng nhau đi qua một hành trình chi tiết, từ việc chuẩn bị một máy chủ Ubuntu 20.04, cài đặt các phần mềm cần thiết, tạo ra một hệ thống chứng chỉ bảo mật, cho đến việc cấu hình tỉ mỉ cho cả máy chủ và máy khách OpenVPN. Bằng cách làm theo từng bước, bạn đã tự tay xây dựng thành công một pháo đài kỹ thuật số, một mạng riêng ảo mạnh mẽ để bảo vệ dữ liệu của mình trước những rủi ro trên không gian mạng.

Việc tự quản lý một máy chủ VPN không chỉ giúp bạn tiết kiệm chi phí so với các dịch vụ trả phí, mà quan trọng hơn, nó mang lại cho bạn sự kiểm soát và minh bạch tuyệt đối. Bạn biết chính xác dữ liệu của mình đi đâu và được xử lý như thế nào. Đây là một kỹ năng vô cùng giá trị trong bối cảnh quyền riêng tư trực tuyến ngày càng bị xem nhẹ.

Bùi Mạnh Đức hy vọng rằng bài viết này đã cung cấp cho bạn những kiến thức hữu ích và một lộ trình rõ ràng để hành động. Đừng ngần ngại áp dụng những gì đã học để thiết lập VPN cho cá nhân, gia đình hoặc cho doanh nghiệp nhỏ của mình. Con đường làm chủ công nghệ bắt đầu từ những bước đi thực tế như thế này. Nếu bạn muốn tìm hiểu sâu hơn, hãy khám phá thêm các tài liệu nâng cao của OpenVPN và tham gia vào các cộng đồng hỗ trợ để không ngừng nâng cao kiến thức về bảo mật mạng.