LDAP là gì? Hướng Dẫn A-Z Về Giao Thức Quản Lý Thư Mục

Giới thiệu về LDAP

Bạn đã từng nghe đến thuật ngữ LDAP nhưng chưa thực sự hiểu rõ nó là gì và có vai trò như thế nào trong hệ thống mạng máy tính chưa? Trong thế giới công nghệ thông tin ngày càng phức tạp, việc quản lý tài nguyên, người dùng và quyền truy cập trở thành một thách thức lớn đối với mọi tổ chức. Nhu cầu quản lý tài nguyên mạng và dịch vụ thư mục ngày càng tăng khiến LDAP trở thành một công cụ không thể thiếu, giúp đơn giản hóa và tập trung hóa công việc này.

Vấn đề cốt lõi mà nhiều quản trị viên hệ thống phải đối mặt là sự phân mảnh dữ liệu. Mỗi ứng dụng, mỗi máy chủ lại có một cơ sở dữ liệu người dùng riêng, dẫn đến việc quản lý trở nên cồng kềnh, tốn thời gian và dễ xảy ra sai sót. Đây chính là lúc LDAP xuất hiện như một giải pháp cứu cánh. Bài viết này sẽ là kim chỉ nam chi tiết, giúp bạn giải mã mọi thứ về LDAP, từ định nghĩa cơ bản, cơ chế hoạt động, các ứng dụng thực tế cho đến hướng dẫn cài đặt và cấu hình ban đầu. Hãy cùng Bùi Mạnh Đức khám phá cách LDAP có thể thay đổi hoàn toàn cách bạn quản lý hệ thống mạng nhé!

LDAP là gì và ý nghĩa tên gọi

H3: Định nghĩa LDAP

LDAP là viết tắt của cụm từ “Lightweight Directory Access Protocol”, dịch ra tiếng Việt có nghĩa là “Giao thức Truy cập Thư mục Hạng nhẹ”. Hiểu một cách đơn giản, LDAP là một giao thức ứng dụng tiêu chuẩn mở, được sử dụng để truy cập và duy trì các dịch vụ thông tin thư mục phân tán qua một mạng IP. Nó không phải là một cơ sở dữ liệu, mà là một cách để nói chuyện với một cơ sở dữ liệu đặc biệt gọi là “dịch vụ thư mục”.

Dịch vụ thư mục là một cơ sở dữ liệu được tối ưu hóa cho việc đọc, tra cứu và tìm kiếm thông tin. Hãy tưởng tượng nó giống như một cuốn danh bạ điện thoại khổng lồ cho toàn bộ tổ chức của bạn. Thay vì lưu trữ thông tin giao dịch phức tạp như cơ sở dữ liệu quan hệ, thư mục LDAP lưu trữ thông tin nhận dạng như tên người dùng, mật khẩu, địa chỉ email, số điện thoại và quyền hạn của họ trong mạng. LDAP cung cấp một phương tiện chung và hiệu quả để bất kỳ ứng dụng nào cũng có thể truy vấn thông tin này.

H3: Ý nghĩa và nguồn gốc tên gọi

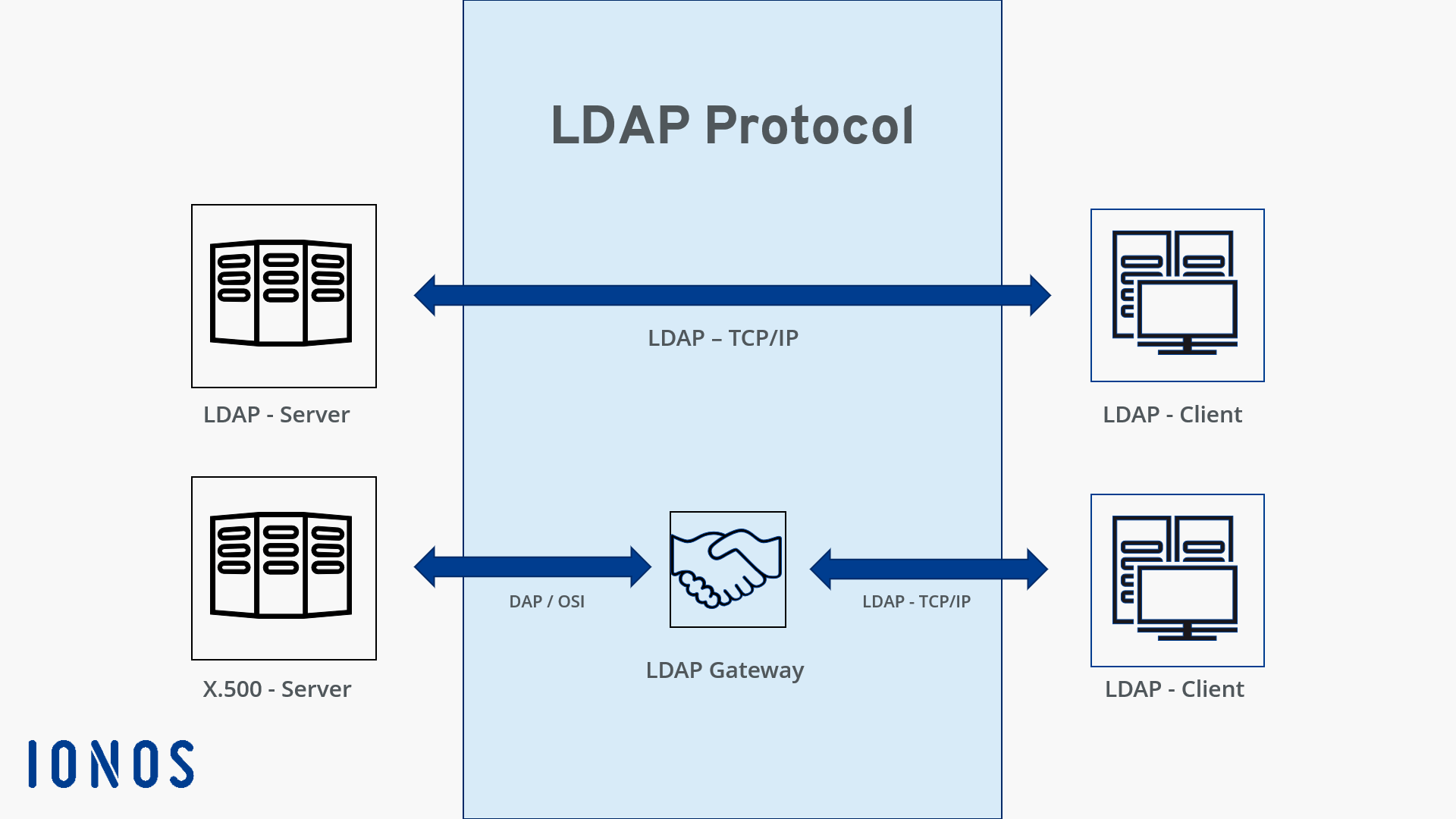

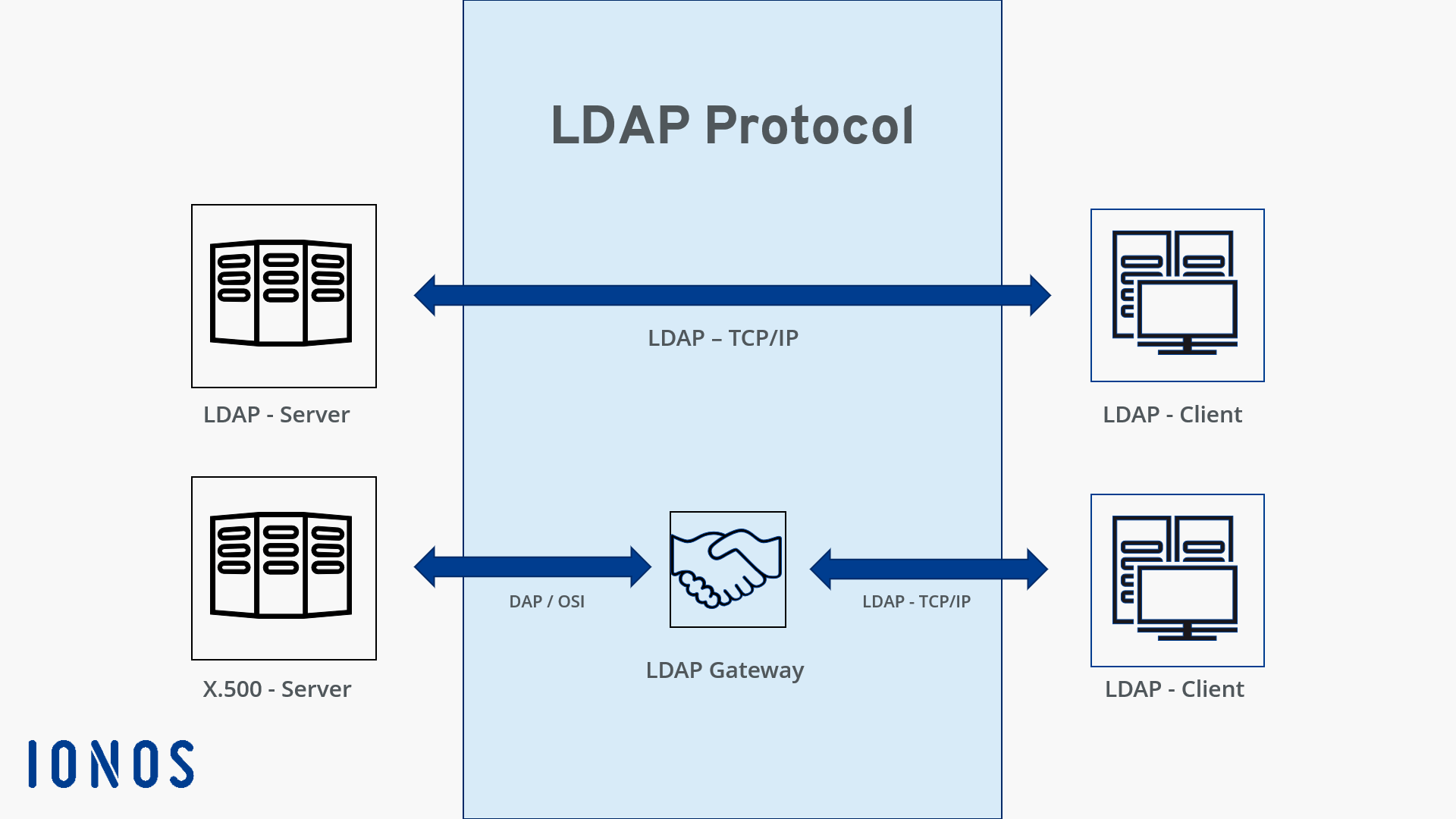

Cái tên “Lightweight Directory Access Protocol” đã nói lên rất nhiều về bản chất và mục đích ra đời của nó. LDAP được phát triển tại Đại học Michigan vào đầu những năm 1990 như một giải pháp thay thế cho Giao thức Truy cập Thư mục (DAP) thuộc bộ tiêu chuẩn X.500. Giao thức DAP rất mạnh mẽ nhưng lại quá phức tạp và nặng nề, đòi hỏi nhiều tài nguyên hệ thống, khiến việc triển khai trở nên khó khăn.

Từ “Lightweight” (Hạng nhẹ) chính là điểm nhấn quan trọng nhất. Nó cho thấy LDAP được thiết kế để loại bỏ những gánh nặng không cần thiết của DAP, chạy trực tiếp trên nền tảng TCP/IP là gì và cung cấp các thao tác đơn giản hơn để truy vấn, cập nhật dữ liệu. Chính sự gọn nhẹ này đã giúp LDAP trở nên cực kỳ phổ biến và được chấp nhận rộng rãi. Cụm từ “Directory Access Protocol” (Giao thức Truy cập Thư mục) thì nhấn mạnh chức năng cốt lõi của nó: là một giao thức, một bộ quy tắc chuẩn hóa để giao tiếp và quản lý dữ liệu được tổ chức trong một thư mục có cấu trúc.

Cách hoạt động cơ bản của LDAP trong mạng máy tính

H3: Cơ chế hoạt động chính

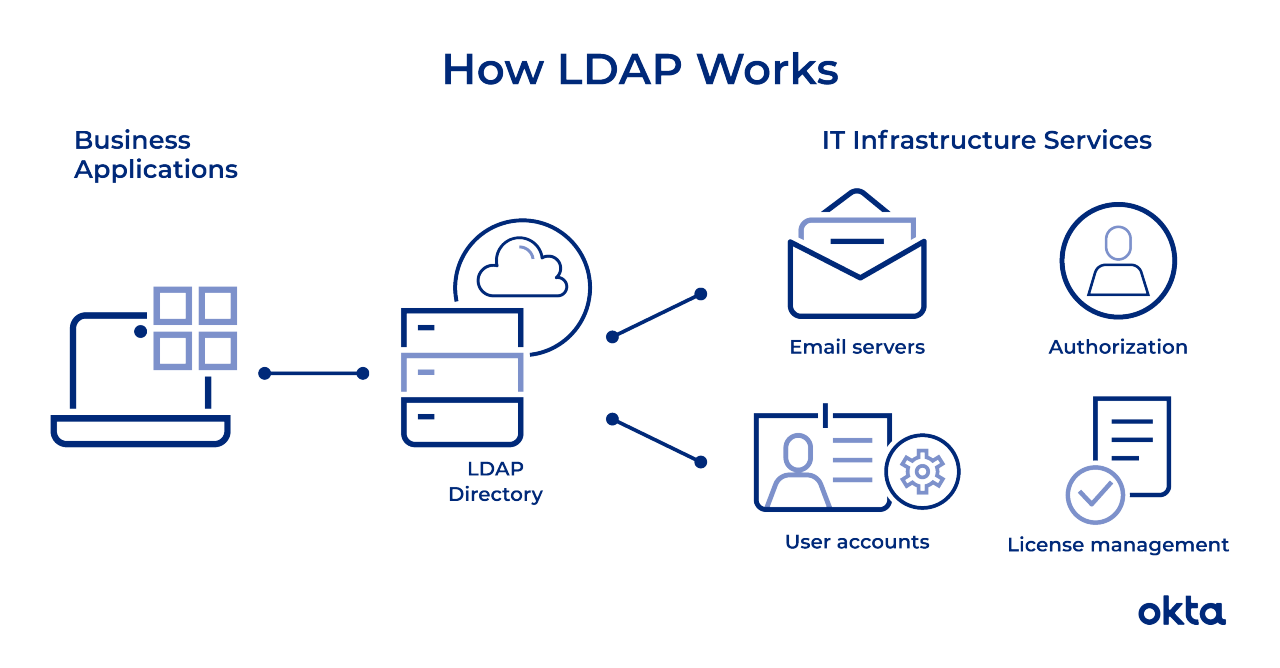

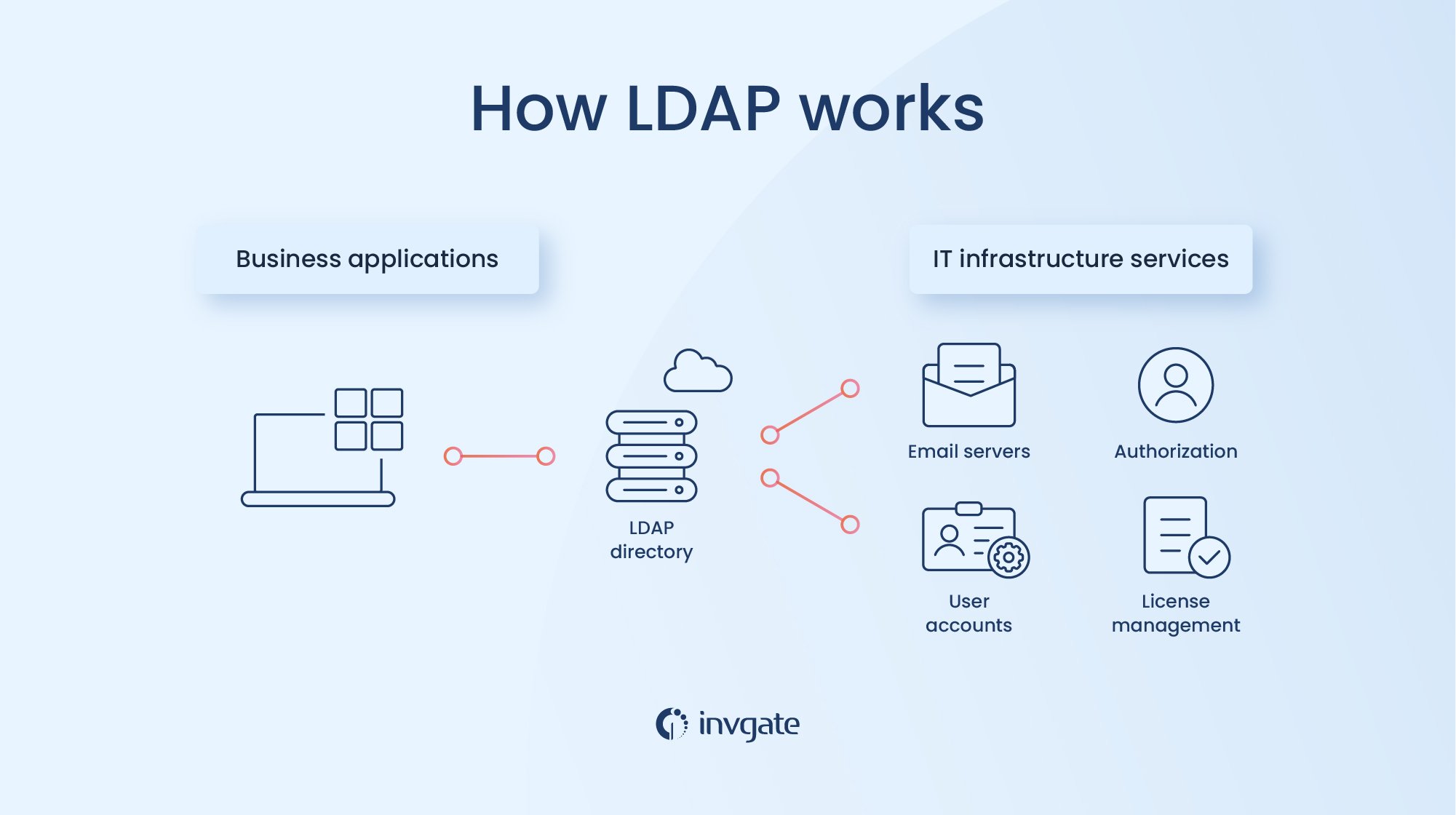

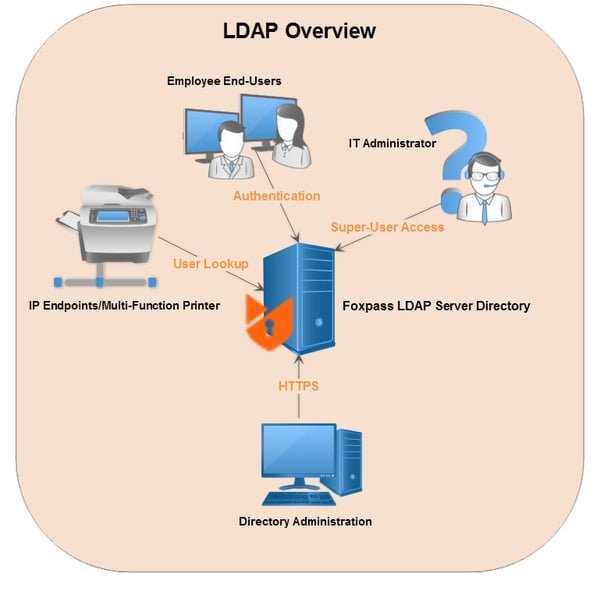

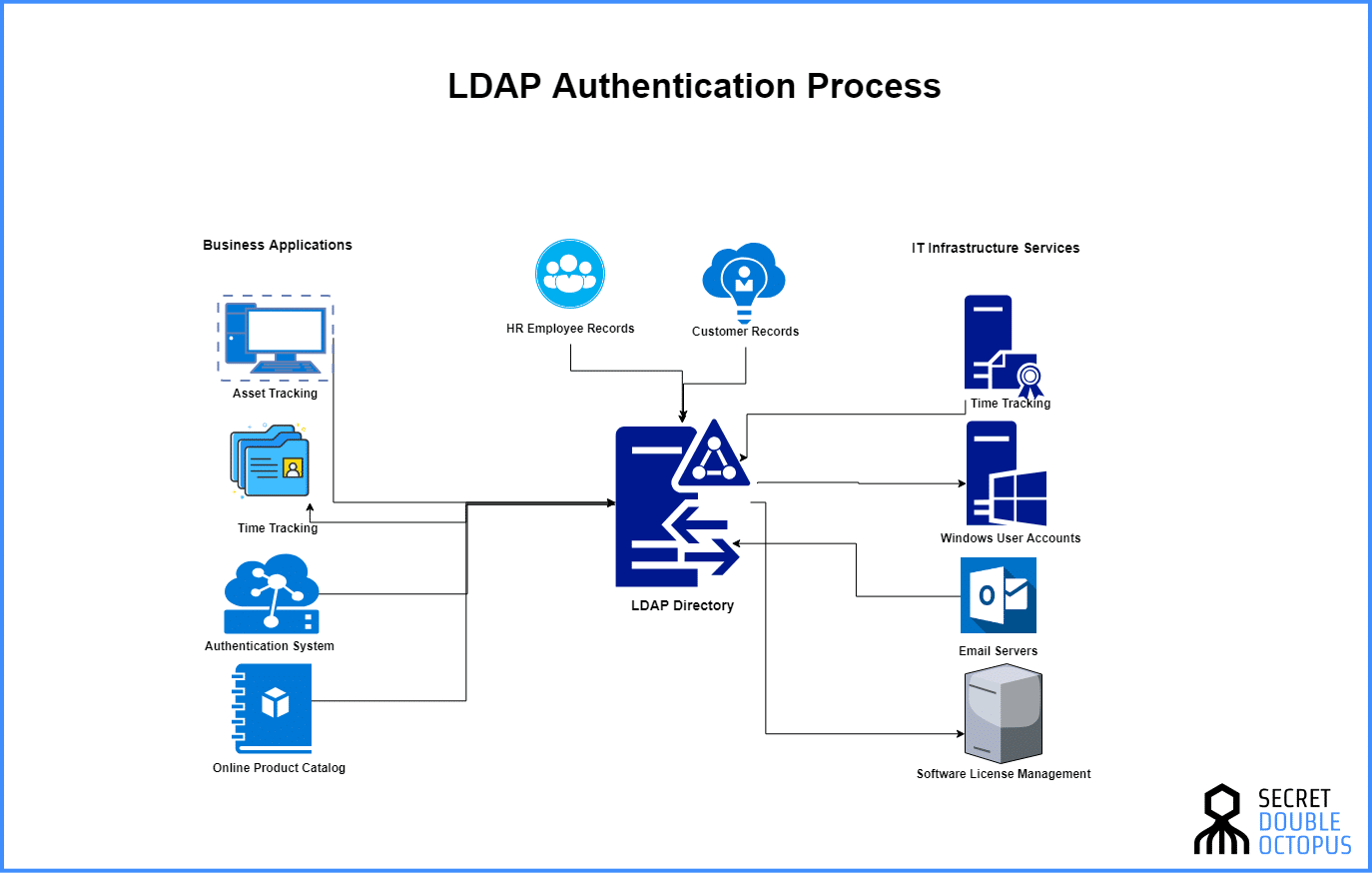

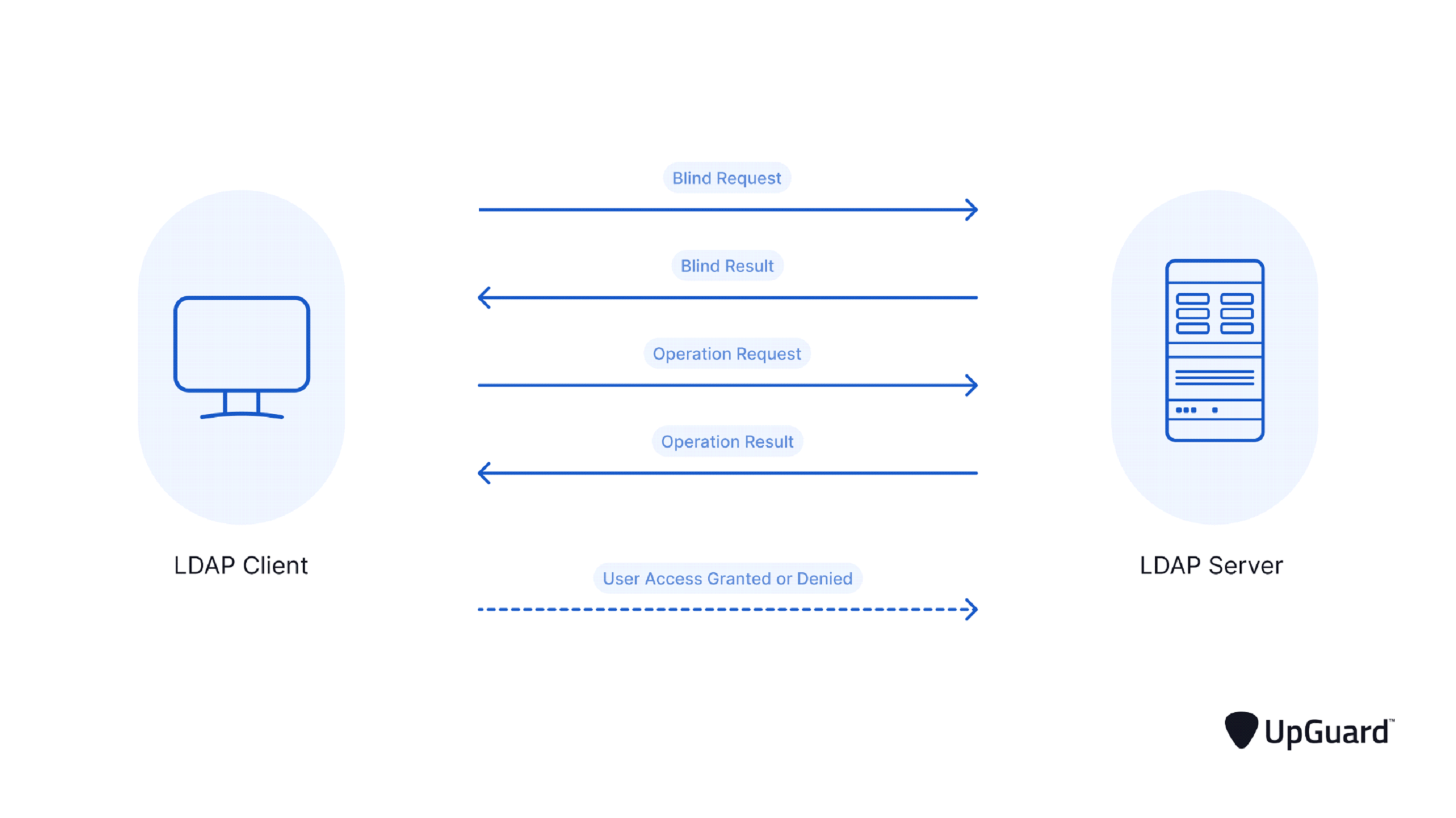

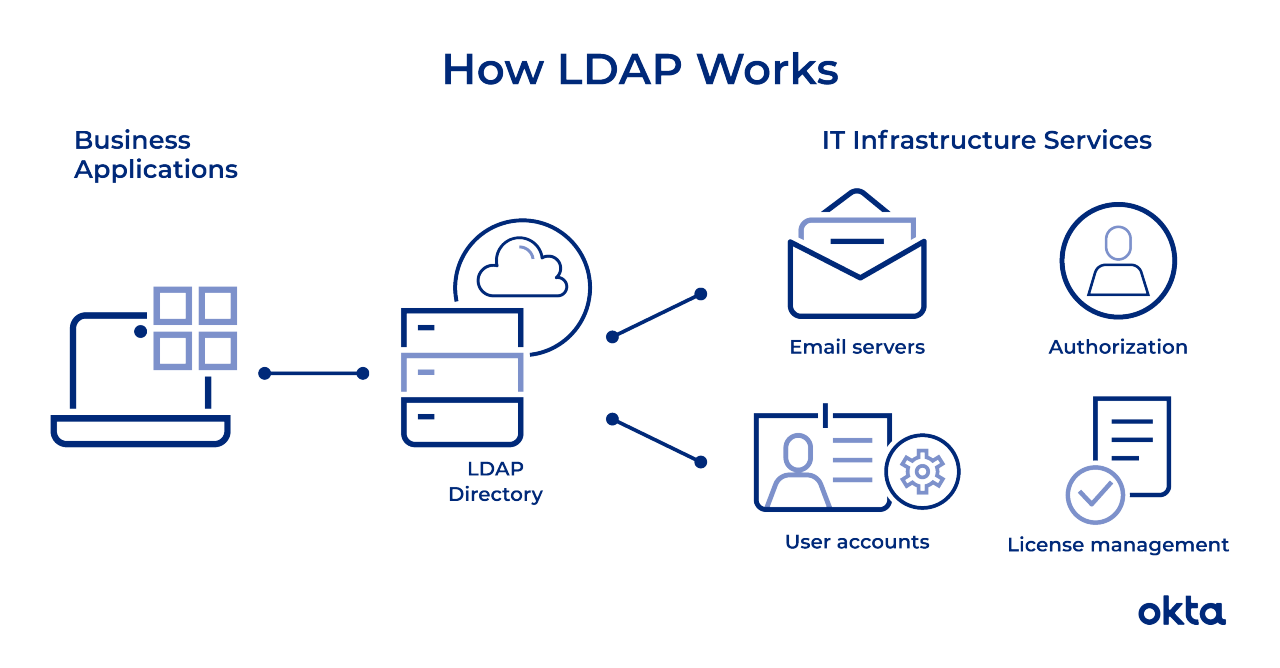

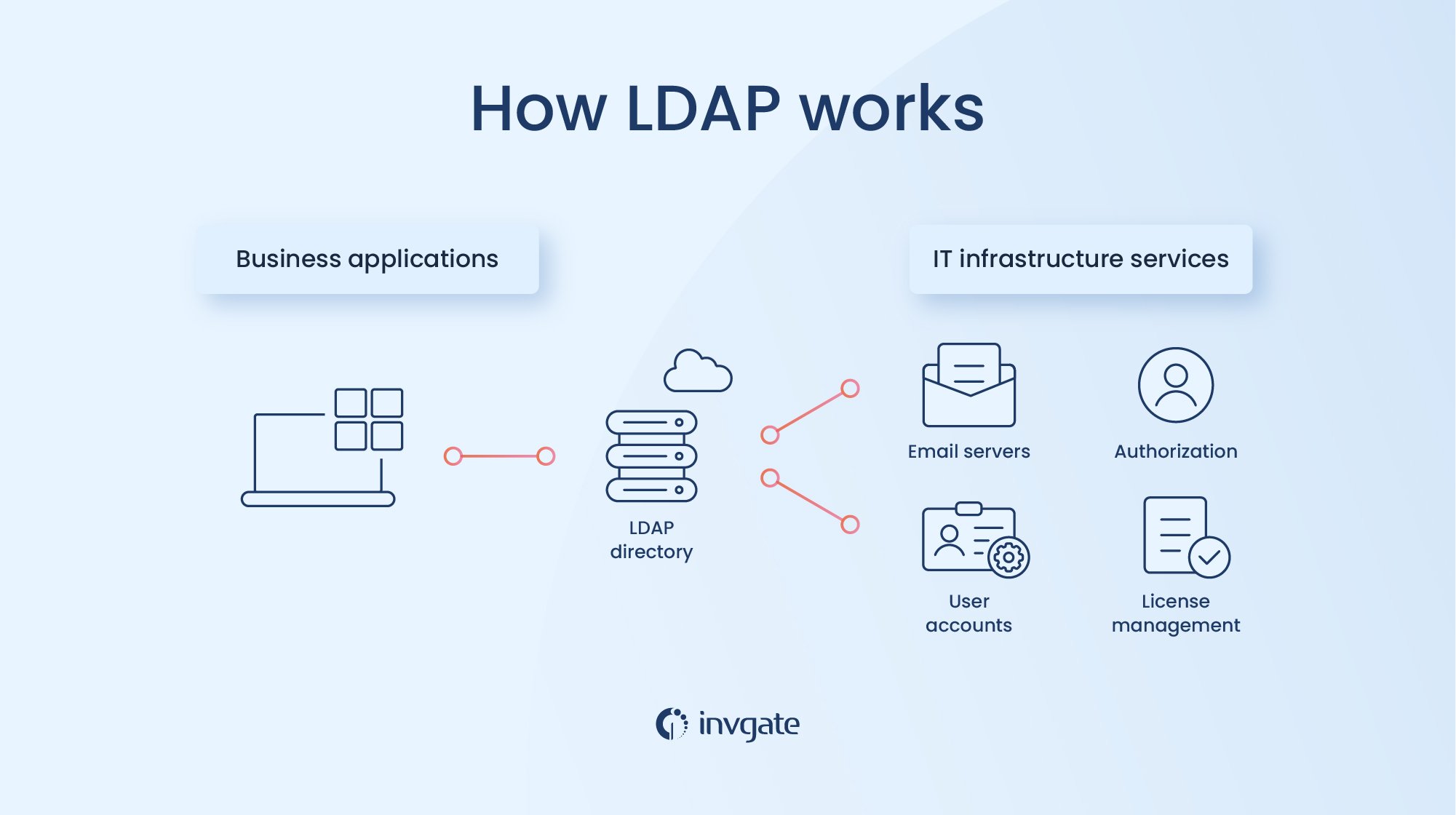

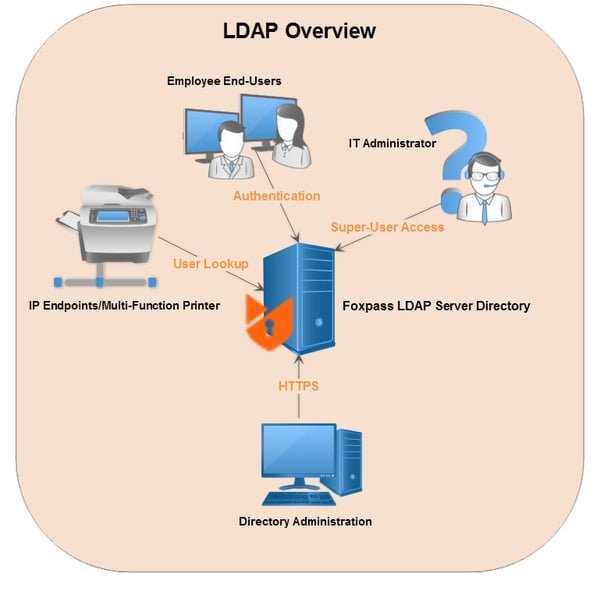

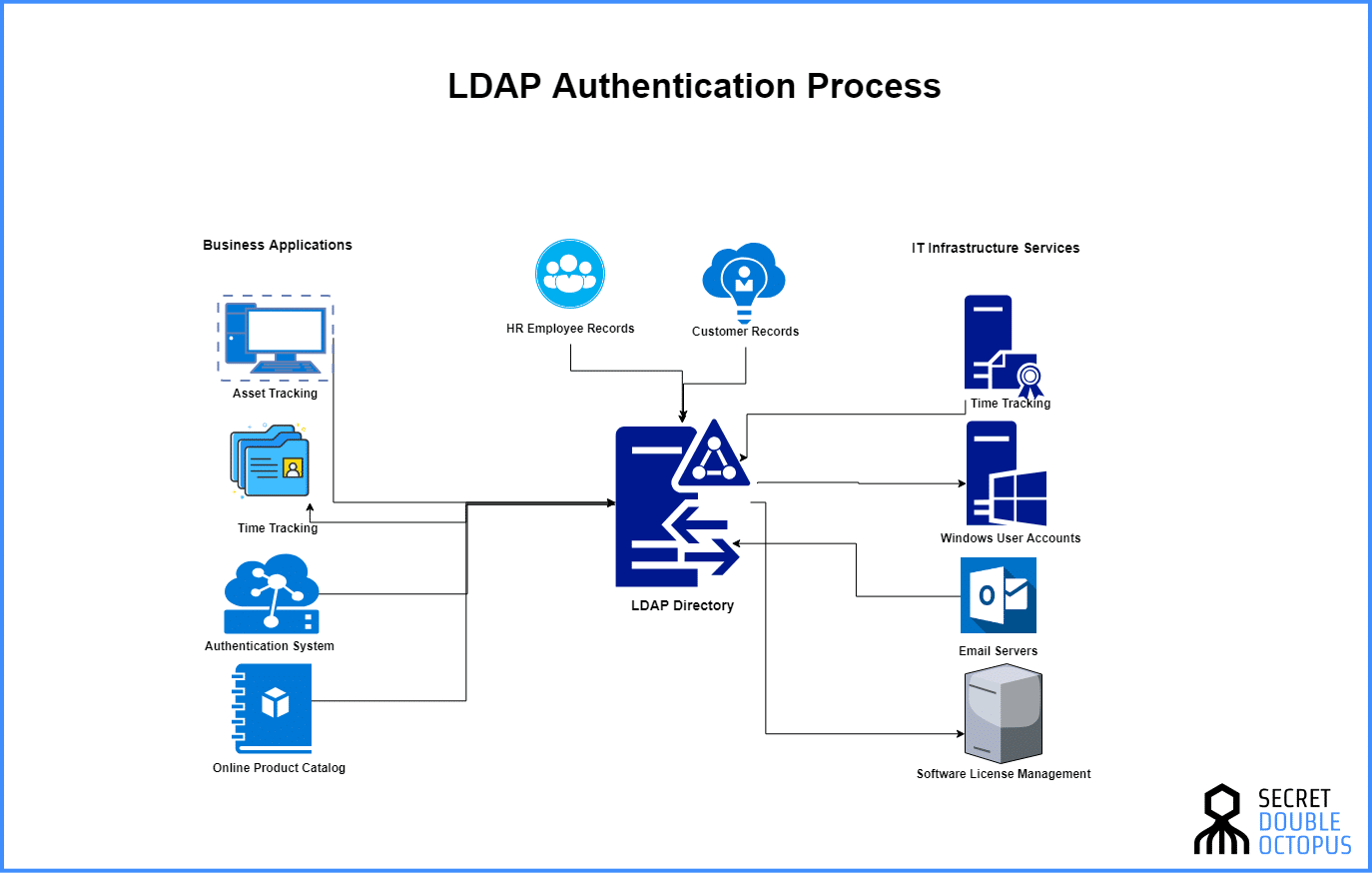

LDAP hoạt động dựa trên mô hình mô hình client server, một kiến trúc rất phổ biến trong thế giới mạng. Trong mô hình này, một hoặc nhiều máy chủ LDAP (LDAP Server) chứa dữ liệu thư mục, và các máy khách (LDAP Client) sẽ kết nối đến máy chủ để gửi yêu cầu truy vấn, xác thực hoặc sửa đổi dữ liệu. Máy khách có thể là bất kỳ ứng dụng nào cần thông tin xác thực, chẳng hạn như máy chủ email, ứng dụng web, máy chủ VPN, hoặc thậm chí là các máy trạm trong mạng công ty.

Điểm đặc biệt của LDAP nằm ở cách nó tổ chức dữ liệu. Dữ liệu trong LDAP được lưu trữ theo một cấu trúc hình cây phân cấp, gọi là Cây thông tin thư mục (Directory Information Tree – DIT). Gốc của cây thường là tên miền của tổ chức (ví dụ: `dc=buimanhduc,dc=com`), và từ đó phân nhánh xuống các Đơn vị tổ chức (Organizational Units – OU) như `ou=NhanVien`, `ou=PhongKeToan`. Mỗi người dùng hoặc tài nguyên trong thư mục là một “lá” trên cây, được gọi là một mục nhập (entry). Mỗi mục nhập này có một định danh duy nhất gọi là Tên phân biệt (Distinguished Name – DN), giống như một địa chỉ nhà đầy đủ để tìm đến đúng người trong một thành phố lớn.

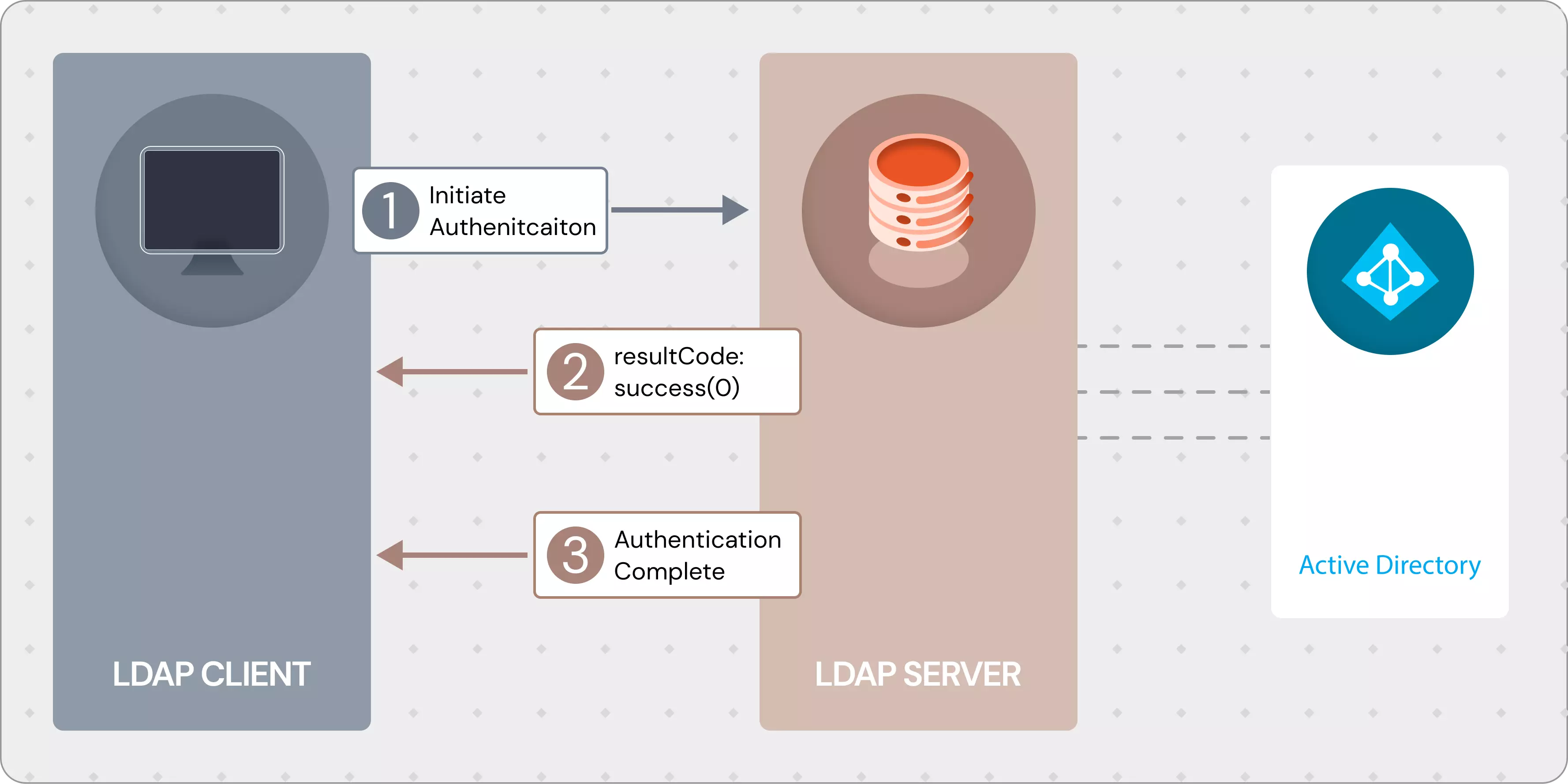

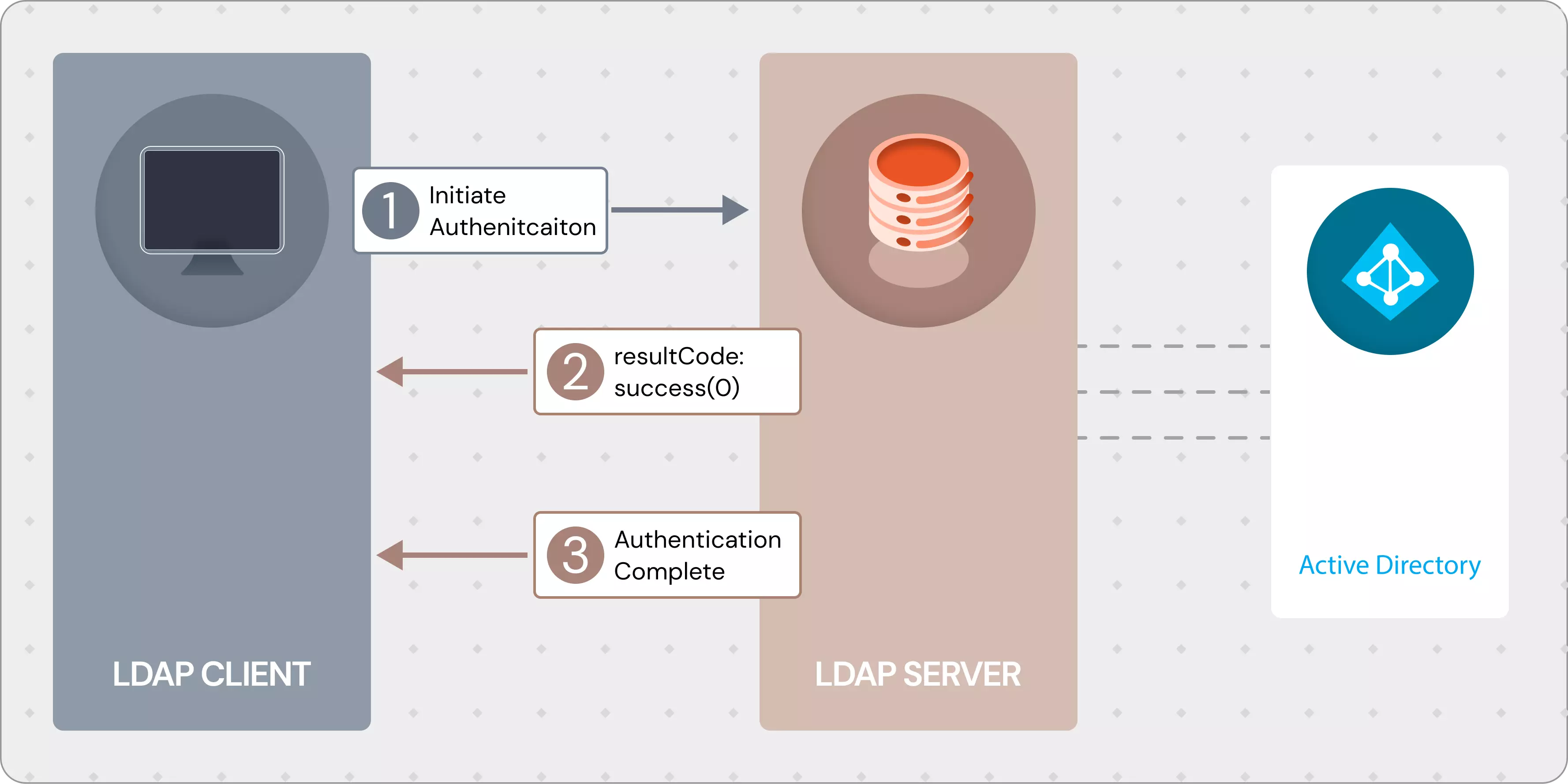

Khi một client cần thông tin, nó sẽ gửi một yêu cầu đến server LDAP. Ví dụ, khi bạn đăng nhập vào một hệ thống, ứng dụng sẽ gửi tên người dùng và mật khẩu của bạn đến máy chủ LDAP. Máy chủ sẽ tìm kiếm trong cây thư mục của nó để xác minh thông tin đăng nhập có chính xác hay không và trả về kết quả thành công hoặc thất bại. Quá trình này diễn ra cực kỳ nhanh chóng vì cấu trúc của LDAP được tối ưu hóa cho việc tra cứu.

H3: Phần mềm và giao thức hỗ trợ

Để triển khai một hệ thống LDAP, bạn cần có phần mềm máy chủ chuyên dụng. Có hai lựa chọn phổ biến và mạnh mẽ nhất hiện nay là OpenLDAP và Microsoft Active Directory. OpenLDAP là một phần mềm mã nguồn mở, miễn phí, rất linh hoạt và có thể chạy trên hầu hết các hệ điều hành dựa trên Unix/Linux. Đây là lựa chọn hàng đầu cho các tổ chức muốn xây dựng một giải pháp tùy biến cao mà không tốn chi phí bản quyền.

Trong khi đó, Microsoft Active Directory (AD) là một dịch vụ thư mục được tích hợp sâu vào hệ điều hành Windows Server. AD sử dụng LDAP làm giao thức truy cập cốt lõi nhưng mở rộng thêm nhiều tính năng khác như Group Policy, Kerberos để quản lý toàn diện môi trường Windows. Hầu hết các doanh nghiệp sử dụng Windows đều dựa vào Active Directory để quản lý người dùng, máy tính và các chính sách bảo mật. Cả hai đều tuân thủ chuẩn LDAP, cho phép các ứng dụng khác nhau có thể tương tác và truy vấn dữ liệu một cách thống nhất.

Về mặt giao thức mạng, LDAP hoạt động trên nền tảng TCP/IP. Theo mặc định, giao tiếp LDAP không được mã hóa và sử dụng cổng 389. Tuy nhiên, để đảm bảo an toàn cho các dữ liệu nhạy cảm như mật khẩu, người ta thường sử dụng LDAP qua SSL/TLS, được gọi là LDAPS. LDAPS mã hóa toàn bộ quá trình giao tiếp giữa client và server, hoạt động trên cổng 636, giúp ngăn chặn hiệu quả các hành vi nghe lén và tấn công mạng.

Ứng dụng của LDAP trong quản lý dịch vụ thư mục

H3: Quản lý người dùng và nhóm

Một trong những ứng dụng phổ biến và mạnh mẽ nhất của LDAP chính là quản lý thông tin người dùng và nhóm một cách tập trung. Hãy tưởng tượng trong một công ty có hàng trăm nhân viên và hàng chục ứng dụng khác nhau: email, hệ thống chấm công, CRM, website nội bộ, máy chủ file… Nếu không có LDAP, mỗi khi có một nhân viên mới, bạn sẽ phải tạo tài khoản cho họ trên từng ứng dụng đó. Tương tự, khi một nhân viên nghỉ việc, bạn lại phải đi xóa tài khoản của họ ở khắp mọi nơi, một quy trình tốn thời gian và rất dễ bỏ sót, gây ra lỗ hổng bảo mật.

Với LDAP, mọi thứ trở nên đơn giản hơn rất nhiều. Bạn chỉ cần tạo một tài khoản người dùng duy nhất trên máy chủ LDAP. Tất cả các ứng dụng khác sẽ được cấu hình để kết nối và xác thực với máy chủ LDAP này. Khi nhân viên mới vào, bạn tạo tài khoản một lần. Khi họ nghỉ việc, bạn vô hiệu hóa hoặc xóa tài khoản đó cũng chỉ một lần. Mọi quyền truy cập vào các ứng dụng liên kết sẽ tự động bị thu hồi. Điều này không chỉ tiết kiệm hàng giờ làm việc cho đội ngũ IT mà còn đảm bảo tính nhất quán và bảo mật cho toàn bộ hệ thống.

Bên cạnh đó, LDAP cho phép bạn tổ chức người dùng vào các nhóm một cách logic (ví dụ: nhóm “Kinh Doanh”, nhóm “Kỹ Thuật”, nhóm “Quản Trị”). Sau đó, bạn có thể gán quyền truy cập tài nguyên dựa trên tư cách thành viên của nhóm. Ví dụ, chỉ những ai thuộc nhóm “Kế Toán” mới được phép truy cập vào thư mục chứa báo cáo tài chính. Khi có sự thay đổi về vai trò nhân sự, bạn chỉ cần di chuyển người dùng đó sang một nhóm khác, và các quyền hạn của họ sẽ được tự động cập nhật, cực kỳ linh hoạt và hiệu quả.

H3: Ứng dụng trong xác thực và phân quyền

LDAP đóng vai trò trung tâm trong việc xây dựng các hệ thống xác thực tập trung và phân quyền truy cập. Đây chính là trái tim của cơ chế Single Sign-On (SSO). Với SSO, người dùng chỉ cần đăng nhập một lần duy nhất với một cặp tên người dùng và mật khẩu để có thể truy cập vào tất cả các ứng dụng và dịch vụ mà họ được phép sử dụng trong mạng công ty. Điều này mang lại trải nghiệm người dùng liền mạch và tiện lợi, đồng thời giảm thiểu rủi ro từ việc người dùng sử dụng mật khẩu yếu hoặc tái sử dụng mật khẩu ở nhiều nơi.

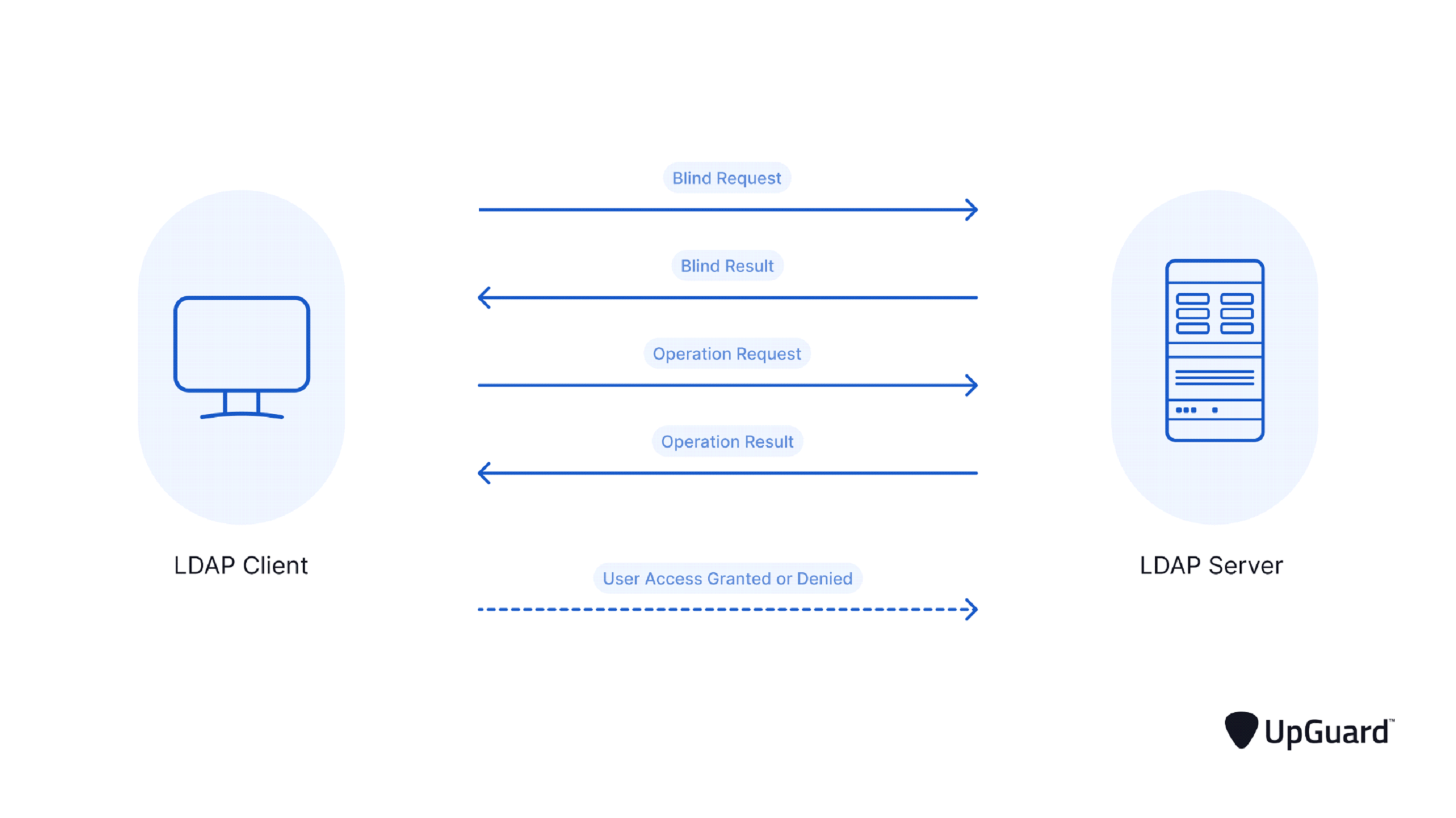

Khi bạn cố gắng truy cập một ứng dụng được tích hợp LDAP, ứng dụng đó sẽ không tự kiểm tra mật khẩu của bạn. Thay vào đó, nó sẽ chuyển tiếp thông tin đăng nhập của bạn đến máy chủ LDAP và hỏi: “Thông tin này có hợp lệ không?”. Máy chủ LDAP sẽ kiểm tra và trả lời “Có” hoặc “Không”. Nếu câu trả lời là “Có”, ứng dụng sẽ cho phép bạn truy cập. Toàn bộ logic xác thực được xử lý tại một nơi duy nhất, giúp hệ thống trở nên an toàn và dễ kiểm soát hơn.

Việc phân quyền cũng trở nên chi tiết và mạnh mẽ hơn nhờ LDAP. Bạn có thể định nghĩa các quy tắc truy cập rất cụ thể. Ví dụ: “Cho phép tất cả nhân viên trong nhóm ‘Marketing’ đọc và ghi dữ liệu trên máy chủ file marketing, nhưng chỉ cho phép trưởng phòng xóa file”. Hoặc “Cho phép các lập trình viên truy cập vào máy chủ phát triển, nhưng chặn truy cập vào máy chủ sản phẩm”. Việc quản lý quyền hạn dựa trên các thuộc tính và nhóm trong LDAP giúp đảm bảo rằng mỗi người dùng chỉ có thể truy cập vào đúng những tài nguyên mà họ cần cho công việc của mình, tuân thủ nguyên tắc đặc quyền tối thiểu (Principle of Least Privilege).

Lợi ích của LDAP đối với quản lý tài nguyên mạng

H3: Tính đồng bộ và tập trung

Lợi ích lớn nhất và rõ ràng nhất mà LDAP mang lại chính là khả năng quản lý dữ liệu người dùng và tài nguyên một cách tập trung. Thay vì phải duy trì hàng chục cơ sở dữ liệu người dùng riêng lẻ cho mỗi ứng dụng, giờ đây bạn chỉ cần một kho lưu trữ thông tin duy nhất. Điều này ngay lập tức loại bỏ sự phức tạp và dư thừa trong quản trị hệ thống.

Khi mọi thông tin đều được tập trung tại một nơi, rủi ro về dữ liệu sai lệch hay không nhất quán sẽ giảm đi đáng kể. Bạn sẽ không còn phải lo lắng về việc cập nhật thông tin email của một nhân viên ở hệ thống này nhưng lại quên ở hệ thống khác. Một thay đổi duy nhất trên máy chủ LDAP sẽ được tự động áp dụng cho tất cả các dịch vụ và ứng dụng được kết nối. Điều này không chỉ tiết kiệm vô số thời gian và công sức cho quản trị viên mà còn đảm bảo rằng dữ liệu luôn chính xác và cập nhật, là nền tảng cho một hệ thống hoạt động ổn định và đáng tin cậy.

H3: Tăng cường bảo mật và khả năng mở rộng

LDAP giúp tăng cường đáng kể an ninh cho hệ thống mạng của bạn. Bằng việc tập trung hóa xác thực, bạn có thể dễ dàng triển khai các chính sách mật khẩu mạnh mẽ trên toàn tổ chức, chẳng hạn như yêu cầu độ dài tối thiểu, độ phức tạp, và chu kỳ thay đổi mật khẩu. Hơn nữa, việc sử dụng LDAPS (LDAP over SSL/TLS) sẽ mã hóa toàn bộ dữ liệu trao đổi giữa client và server, bảo vệ các thông tin nhạy cảm khỏi bị nghe lén trên mạng.

Cơ chế phân quyền chi tiết của LDAP cho phép bạn kiểm soát chặt chẽ ai được phép làm gì, giúp ngăn chặn các truy cập trái phép vào tài nguyên quan trọng. Bên cạnh đó, LDAP có khả năng mở rộng cực kỳ tốt. Một máy chủ LDAP có thể xử lý hàng triệu mục nhập và hàng ngàn yêu cầu mỗi giây. Khi tổ chức của bạn phát triển, bạn có thể dễ dàng thêm các máy chủ LDAP mới và thiết lập cơ chế nhân bản (replication) để tăng cường hiệu suất và độ sẵn sàng cao, đảm bảo hệ thống luôn hoạt động ổn định ngay cả khi quy mô mạng tăng lên gấp nhiều lần.

Hướng dẫn cài đặt và cấu hình cơ bản LDAP

H3: Các bước cài đặt phổ biến

Việc cài đặt một máy chủ LDAP, chẳng hạn như OpenLDAP trên một hệ điều hành Linux (ví dụ: Ubuntu/Debian hoặc CentOS), thường tuân theo một quy trình khá chuẩn. Mặc dù các lệnh cụ thể có thể hơi khác nhau giữa các bản phân phối, nhưng các bước chính về cơ bản là giống nhau. Đây là một cái nhìn tổng quan về quy trình này.

Đầu tiên, bạn cần chuẩn bị môi trường máy chủ. Điều này bao gồm việc cập nhật hệ điều hành lên phiên bản mới nhất và cài đặt các gói phụ thuộc cần thiết. Sau đó, bạn sẽ tiến hành cài đặt các gói phần mềm chính của OpenLDAP, thường là slapd (Stand-alone LDAP Daemon – tiến trình máy chủ LDAP) và ldap-utils (bộ công cụ dòng lệnh để tương tác với server). Trong quá trình cài đặt, hệ thống thường sẽ yêu cầu bạn thiết lập mật khẩu cho tài khoản quản trị cao nhất của LDAP.

Sau khi cài đặt xong, bước tiếp theo là cấu hình cơ bản cho máy chủ. Bạn sẽ cần định nghĩa cấu trúc cơ sở cho thư mục của mình, được gọi là Base DN (Base Distinguished Name). Đây chính là “gốc” của cây thư mục, thường được suy ra từ tên miền của tổ chức bạn, ví dụ: `dc=example,dc=com`. Cấu hình này sẽ cho máy chủ LDAP biết nó đang quản lý miền dữ liệu nào.

H3: Cấu hình ban đầu và kiểm tra hoạt động

Sau khi cài đặt và có cấu hình Base DN, bạn cần nạp vào các “lược đồ” (schemas) cần thiết. Schemas định nghĩa các loại đối tượng (như `person`, `organizationalUnit`) và các thuộc tính (như `cn` – common name, `sn` – surname, `mail`) mà bạn có thể lưu trữ trong thư mục. Hầu hết các cài đặt mặc định đã bao gồm các schema phổ biến, nhưng bạn có thể thêm các schema tùy chỉnh nếu cần.

Tiếp theo, bạn sẽ tạo cấu trúc ban đầu cho thư mục bằng cách sử dụng các tệp LDIF (LDAP Data Interchange Format). Tệp LDIF là một định dạng văn bản chuẩn để mô tả các mục nhập và thay đổi trong thư mục LDAP. Bạn sẽ tạo một tệp LDIF để định nghĩa các OU (Organizational Units) đầu tiên, chẳng hạn như `ou=People` và `ou=Groups`, để tổ chức người dùng và nhóm. Sau đó, bạn có thể tạo một tệp LDIF khác để thêm người dùng mẫu đầu tiên vào thư mục.

Cuối cùng, bước quan trọng nhất là kiểm tra xem máy chủ có hoạt động đúng như mong đợi không. Bạn có thể sử dụng công cụ dòng lệnh ldapsearch để thực hiện một truy vấn ẩn danh hoặc một truy vấn đã xác thực đến máy chủ. Một lệnh tìm kiếm thành công, trả về các mục nhập bạn vừa tạo, là dấu hiệu cho thấy máy chủ LDAP của bạn đã được cài đặt và cấu hình cơ bản thành công. Từ đây, bạn có thể bắt đầu tích hợp các ứng dụng của mình với máy chủ LDAP này.

Các vấn đề thường gặp và cách khắc phục

H3: Lỗi kết nối LDAP

Một trong những vấn đề phổ biến nhất khi làm việc với LDAP là lỗi kết nối từ client đến server. Khi một ứng dụng không thể “nói chuyện” với máy chủ LDAP, nguyên nhân thường nằm ở một vài yếu tố cơ bản. Đầu tiên, hãy kiểm tra xem dịch vụ LDAP (ví dụ: slapd) có đang chạy trên máy chủ hay không. Một lệnh đơn giản như `systemctl status slapd` trên Linux có thể cho bạn biết trạng thái của dịch vụ.

Nếu dịch vụ đang chạy, nguyên nhân tiếp theo cần xem xét là cấu hình mạng và tường lửa. Hãy chắc chắn rằng không có tường lửa nào (cả trên máy chủ, máy khách và các thiết bị mạng ở giữa) đang chặn cổng LDAP. Cổng mặc định là 389 cho kết nối không mã hóa và 636 cho LDAPS. Bạn có thể dùng công cụ telnet hoặc nc từ máy khách để kiểm tra xem cổng có mở hay không (ví dụ: `telnet ldap-server-ip 389`). Ngoài ra, hãy kiểm tra lại địa chỉ IP là gì hoặc tên miền của máy chủ LDAP trong cấu hình của client để đảm bảo nó hoàn toàn chính xác.

H3: Sai sót trong cấu trúc dữ liệu

Một loại lỗi khác thường gặp liên quan đến cú pháp và cấu trúc dữ liệu trong LDAP. Vì LDAP có cấu trúc rất chặt chẽ, một sai sót nhỏ trong định dạng cũng có thể khiến thao tác thất bại. Lỗi phổ biến nhất là sai định dạng của Tên phân biệt (DN – Distinguished Name) hoặc Tên ràng buộc (Bind DN) trong cấu hình của client. Hãy chắc chắn rằng bạn đã viết đúng cú pháp, ví dụ: `cn=admin,dc=example,dc=com`.

Khi bạn thêm hoặc sửa đổi một mục nhập (entry) bằng tệp LDIF, bạn có thể gặp lỗi “Object class violation” hoặc “Attribute not allowed”. Lỗi này xảy ra khi bạn cố gắng thêm một thuộc tính không được định nghĩa trong các objectClass của mục nhập đó, hoặc khi bạn thiếu một thuộc tính bắt buộc. Để khắc phục, bạn cần rà soát lại tệp LDIF của mình, đối chiếu với các định nghĩa trong schema để đảm bảo rằng tất cả các thuộc tính và lớp đối tượng đều hợp lệ và đầy đủ. Việc sử dụng các công cụ có giao diện đồ họa như Apache Directory Studio có thể giúp bạn dễ dàng xem và chỉnh sửa cấu trúc thư mục, giảm thiểu sai sót do nhập liệu thủ công.

Các thực hành tốt nhất khi sử dụng LDAP

Để vận hành một hệ thống LDAP ổn định, an toàn và hiệu quả, việc tuân thủ các thực hành tốt nhất là vô cùng quan trọng. Những nguyên tắc này giúp bạn tránh được các sự cố phổ biến và bảo vệ dữ liệu quan trọng của tổ chức.

- Luôn sao lưu dữ liệu trước khi cấu hình: Đây là quy tắc vàng. Trước khi thực hiện bất kỳ thay đổi lớn nào đối với cấu trúc hoặc dữ liệu thư mục, hãy luôn tạo một bản sao lưu (backup). Công cụ slapcat của OpenLDAP có thể giúp bạn xuất toàn bộ thư mục ra một tệp LDIF. Điều này đảm bảo bạn có thể khôi phục lại trạng thái trước đó nếu có sự cố xảy ra.

- Thiết lập phân quyền chặt chẽ cho tài khoản quản trị: Hạn chế tối đa việc sử dụng tài khoản quản trị root (root DN) cho các hoạt động hàng ngày. Thay vào đó, hãy tạo các tài khoản quản trị viên khác với quyền hạn giới hạn, chỉ đủ để thực hiện các tác vụ cụ thể. Ví dụ, tạo một tài khoản chỉ có quyền quản lý người dùng trong một OU nhất định.

- Tránh lưu trữ dữ liệu nhạy cảm không mã hóa: Mật khẩu người dùng phải luôn được băm (hashed) trước khi lưu vào thư mục LDAP. Sử dụng các thuật toán băm mạnh như SSHA (Salted SHA) thay vì các phương pháp cũ như CRYPT hoặc MD5. Đồng thời, luôn ưu tiên sử dụng kết nối được mã hóa (LDAPS trên cổng 636 hoặc STARTTLS trên cổng 389) để bảo vệ dữ liệu trên đường truyền.

- Thường xuyên cập nhật và kiểm tra trạng thái máy chủ LDAP: Giống như bất kỳ phần mềm máy chủ nào khác, bạn cần giữ cho phần mềm OpenLDAP hoặc Active Directory của mình được cập nhật các bản vá bảo mật mới nhất. Ngoài ra, hãy thiết lập hệ thống giám sát để theo dõi hiệu suất của máy chủ LDAP, chẳng hạn như tải CPU, sử dụng bộ nhớ và thời gian phản hồi của các truy vấn, để sớm phát hiện các vấn đề tiềm ẩn.

Kết luận

Qua bài viết chi tiết này, chúng ta đã cùng nhau khám phá một cách toàn diện về LDAP – Giao thức Truy cập Thư mục Hạng nhẹ. Từ định nghĩa cơ bản, cơ chế hoạt động dựa trên mô hình client-server và cấu trúc cây, cho đến các ứng dụng thực tiễn trong việc quản lý người dùng và xác thực tập trung, có thể thấy LDAP đóng một vai trò vô cùng quan trọng trong việc xây dựng một hệ thống mạng LAN là gì có tổ chức, an toàn và hiệu quả.

Việc áp dụng LDAP không chỉ giúp các quản trị viên hệ thống tiết kiệm thời gian, giảm thiểu sai sót trong công việc hàng ngày mà còn nâng cao đáng kể tính bảo mật và khả năng mở rộng của hạ tầng công nghệ thông tin. Bằng cách tập trung hóa dữ liệu, bạn đã đặt một nền móng vững chắc cho việc quản lý danh tính và truy cập một cách nhất quán trên toàn bộ tổ chức.

Nếu bạn đang quản lý một hệ thống mạng dù nhỏ hay lớn, Bùi Mạnh Đức khuyến khích bạn nên nghiêm túc xem xét và áp dụng LDAP để tối ưu hóa quy trình quản trị. Các bước tiếp theo bạn có thể tìm hiểu bao gồm việc đào sâu vào các kỹ thuật bảo mật nâng cao cho LDAP, cách nhân bản (replication) máy chủ để tăng tính sẵn sàng, và tích hợp LDAP với nhiều loại ứng dụng và dịch vụ khác nhau. Việc làm chủ công cụ mạnh mẽ này chắc chắn sẽ mang lại những lợi ích to lớn cho sự phát triển bền vững của hệ thống mạng mà bạn đang vận hành.