Trong thế giới mạng máy tính và quản trị hệ thống, việc hiểu rõ chuyện gì đang diễn ra “bên dưới” hạ tầng của bạn là yếu tố sống còn. Bạn đã bao giờ đối mặt với một trang web chạy chậm không rõ nguyên nhân, một kết nối cơ sở dữ liệu chập chờn, hay những sự cố mạng bí ẩn mà không tìm ra manh mối chưa? Đây là những lúc chúng ta cần một công cụ có khả năng “soi” vào từng dòng dữ liệu đang di chuyển trong mạng TCP/IP. Tuy nhiên, việc phân tích gói tin mạng thường phức tạp và đòi hỏi công cụ chuyên dụng. Đây chính là lúc tcpdump tỏa sáng. Tcpdump là một công cụ dòng lệnh mạnh mẽ, miễn phí và có sẵn trên hầu hết các hệ thống Linux, giúp bạn bắt, phân tích và gỡ rối lưu lượng mạng một cách hiệu quả. Bài viết này sẽ là cẩm nang toàn diện, dẫn dắt bạn từ những khái niệm cơ bản đến các kỹ thuật nâng cao để làm chủ tcpdump.

Giới thiệu về tcpdump

Khi quản trị một hệ thống Linux, bạn giống như một người thuyền trưởng đang điều khiển một con tàu lớn trên đại dương số. Để con tàu vận hành trơn tru, bạn cần phải hiểu rõ mọi luồng chảy, từ dòng nước (dữ liệu) cho đến các hoạt động trên boong (tiến trình hệ thống). Một trong những kỹ năng quan trọng nhất chính là khả năng giám sát và phân tích lưu lượng mạng. Đây là yếu tố quyết định đến hiệu suất, tính ổn định và bảo mật của toàn bộ hệ thống.

Tuy nhiên, việc theo dõi các gói tin mạng không phải lúc nào cũng dễ dàng. Dữ liệu mạng di chuyển với tốc độ chóng mặt, và việc tìm ra một gói tin lỗi hay một kết nối bất thường giống như mò kim đáy bể. Nếu không có công cụ phù hợp, bạn sẽ mất rất nhiều thời gian và công sức để chẩn đoán sự cố. Các câu hỏi như “Tại sao máy chủ không nhận được phản hồi từ API?”, “Lưu lượng truy cập bất thường đến từ đâu?” hay “Giao thức nào đang chiếm nhiều băng thông nhất?” sẽ rất khó để trả lời.

Đây chính là lúc tcpdump trở thành người trợ lý đắc lực của bạn. Hãy tưởng tượng tcpdump như một chiếc camera siêu nhỏ có khả năng ghi lại mọi hoạt động trên “xa lộ” mạng của bạn. Nó cho phép bạn nhìn thấy từng “chiếc xe” (gói tin) đi qua, biết được nó đến từ đâu, đi về đâu và chứa đựng thông tin gì. Với tcpdump, bạn có thể bắt sống các gói tin theo thời gian thực, lọc chúng theo các tiêu chí cụ thể và lưu lại để phân tích sau.

Trong bài viết này, chúng ta sẽ cùng nhau khám phá mọi ngóc ngách của tcpdump. Bắt đầu từ việc tcpdump là gì, vai trò của nó trong quản trị mạng, cách cài đặt trên các hệ điều hành Linux phổ biến, cho đến hướng dẫn chi tiết các lệnh từ cơ bản đến nâng cao. Cuối cùng, chúng ta sẽ tìm hiểu cách ứng dụng tcpdump để xử lý các sự cố thực tế và những mẹo hữu ích để sử dụng công cụ này một cách hiệu quả nhất. Hãy cùng bắt đầu hành trình làm chủ công cụ mạnh mẽ này nhé!

Tcpdump là gì và vai trò trong quản trị mạng Linux

Để sử dụng thành thạo một công cụ, trước hết chúng ta cần hiểu rõ bản chất và mục đích của nó. Vậy, tcpdump chính xác là gì và tại sao nó lại quan trọng đến vậy trong kho vũ khí của một quản trị viên mạng Linux?

Định nghĩa tcpdump

Tcpdump là một tiện ích dòng lệnh (command-line utility) dùng để phân tích gói tin mạng. Chức năng cốt lõi của nó là chặn và hiển thị nội dung của các gói tin được truyền hoặc nhận trên một giao diện mạng (network interface) mà nó đang lắng nghe. Tên gọi “tcpdump” có thể khiến bạn nghĩ rằng nó chỉ dành cho giao thức TCP, nhưng thực tế, nó có khả năng phân tích hầu hết các giao thức mạng phổ biến như UDP, ICMP, ARP, và nhiều giao thức khác.

Về cơ bản, tcpdump cho phép bạn xem một luồng dữ liệu thô đang di chuyển qua card mạng của máy chủ. Nó dịch các thông tin nhị phân phức tạp trong gói tin thành một định dạng mà con người có thể đọc và hiểu được. Điều này giúp các quản trị viên có cái nhìn sâu sắc về cách các ứng dụng, máy chủ và dịch vụ giao tiếp với nhau ở cấp độ mạng.

Vai trò của tcpdump trong quản trị mạng

Tcpdump không chỉ là một công cụ để “xem” lưu lượng mạng. Nó đóng vai trò then chốt trong nhiều khía cạnh của công tác quản trị mạng và hệ thống.

Giám sát lưu lượng mạng: Đây là vai trò cơ bản nhất. Bạn có thể sử dụng tcpdump để xem lưu lượng truy cập nào đang đi vào và đi ra khỏi máy chủ của mình theo thời gian thực. Việc này hữu ích để kiểm tra xem các dịch vụ có đang hoạt động đúng cách không, hoặc để xác định các giờ cao điểm về băng thông.

Phân tích hành vi gói tin: Tcpdump cho phép bạn đi sâu vào chi tiết của từng gói tin. Bạn có thể xem địa chỉ IP nguồn và đích, cổng (port) sử dụng, các cờ (flags) trong TCP header (như SYN, ACK, FIN, RST), kích thước gói tin, và nhiều thông tin khác. Việc phân tích này giúp bạn hiểu rõ hành vi của các ứng dụng mạng, ví dụ như cách một trình duyệt thiết lập kết nối đến máy chủ web.

Hỗ trợ phát hiện và xử lý sự cố mạng: Đây là vai trò quan trọng nhất của tcpdump. Khi một ứng dụng không thể kết nối, bạn có thể dùng tcpdump để xem liệu yêu cầu kết nối (gói SYN) có được gửi đi không và máy chủ từ xa có trả lời hay không. Nó giúp bạn nhanh chóng xác định nguyên nhân sự cố: do firewall chặn, do sai cấu hình mạng, hay do máy chủ đích không phản hồi. Nó cũng là công cụ vô giá để phát hiện các hoạt động bất thường như quét cổng (port scanning) hoặc các cuộc tấn công từ chối dịch vụ (DoS).

Cách cài đặt tcpdump trên hệ thống Linux

Hầu hết các bản phân phối Linux hiện đại đều đã cài đặt sẵn tcpdump. Tuy nhiên, trong trường hợp hệ thống của bạn chưa có hoặc bạn cần cài đặt một phiên bản cụ thể, quy trình này rất đơn giản và nhanh chóng. Điều quan trọng cần lưu ý là bạn sẽ cần quyền quản trị viên (root hoặc sudo) để thực hiện cài đặt.

Cài đặt trên các bản phân phối phổ biến

Tùy thuộc vào hệ điều hành Linux bạn đang sử dụng, bạn sẽ dùng các trình quản lý gói khác nhau. Dưới đây là các lệnh cài đặt cho những bản phân phối phổ biến nhất.

Đối với Ubuntu/Debian và các bản phân phối dựa trên Debian:

Bạn sẽ sử dụng trình quản lý gói apt (Advanced Package Tool). Trước tiên, hãy cập nhật danh sách gói của bạn, sau đó tiến hành cài đặt.

Mở terminal và gõ lệnh sau:

sudo apt update

sudo apt install tcpdump

Hệ thống sẽ yêu cầu bạn nhập mật khẩu sudo và xác nhận việc cài đặt. Sau khi quá trình hoàn tất, tcpdump đã sẵn sàng để sử dụng.

Đối với CentOS/RHEL (Red Hat Enterprise Linux) và các bản phân phối dựa trên Red Hat như Fedora:

Trên các hệ thống này, bạn sẽ sử dụng trình quản lý gói yum (Yellowdog Updater, Modified) hoặc dnf trên các phiên bản mới hơn.

Mở terminal và chạy lệnh:

sudo yum install tcpdump

Hoặc nếu bạn dùng Fedora hoặc các phiên bản CentOS/RHEL mới:

sudo dnf install tcpdump

Tương tự, bạn sẽ cần xác nhận và cung cấp mật khẩu quản trị viên để hoàn tất cài đặt.

Kiểm tra phiên bản và quyền sử dụng

Sau khi cài đặt, bạn nên kiểm tra để chắc chắn rằng tcpdump đã được cài đặt thành công và xem phiên bản hiện tại của nó. Điều này cũng giúp xác nhận rằng lệnh đã có trong PATH của hệ thống.

Để kiểm tra phiên bản, hãy chạy lệnh:

tcpdump --version

Lệnh này sẽ hiển thị thông tin về phiên bản tcpdump, phiên bản thư viện libpcap mà nó sử dụng (thư viện cốt lõi để bắt gói tin), và các thông tin liên quan khác. Nếu lệnh chạy thành công và trả về kết quả, nghĩa là tcpdump đã được cài đặt đúng cách.

Một lưu ý cực kỳ quan trọng là để có thể bắt gói tin trên một giao diện mạng, tcpdump cần quyền truy cập ở mức độ cao. Do đó, bạn luôn phải chạy tcpdump với quyền root hoặc thông qua sudo. Nếu bạn chạy lệnh tcpdump mà không có sudo, bạn sẽ nhận được một thông báo lỗi tương tự như “You don’t have permission to capture on that device”.

Ví dụ, một lệnh tcpdump cơ bản sẽ được chạy như sau:

sudo tcpdump

Luôn nhớ sử dụng sudo ở đầu mỗi lệnh tcpdump để đảm bảo nó có đủ quyền hạn cần thiết để hoạt động.

Hướng dẫn lệnh cơ bản sử dụng tcpdump

Khi đã cài đặt thành công tcpdump, bước tiếp theo là làm quen với các lệnh cơ bản. Mặc dù tcpdump có rất nhiều tùy chọn, bạn chỉ cần nắm vững một vài lệnh cốt lõi là đã có thể bắt đầu phân tích lưu lượng mạng một cách hiệu quả. Hãy bắt đầu từ những cú pháp đơn giản nhất.

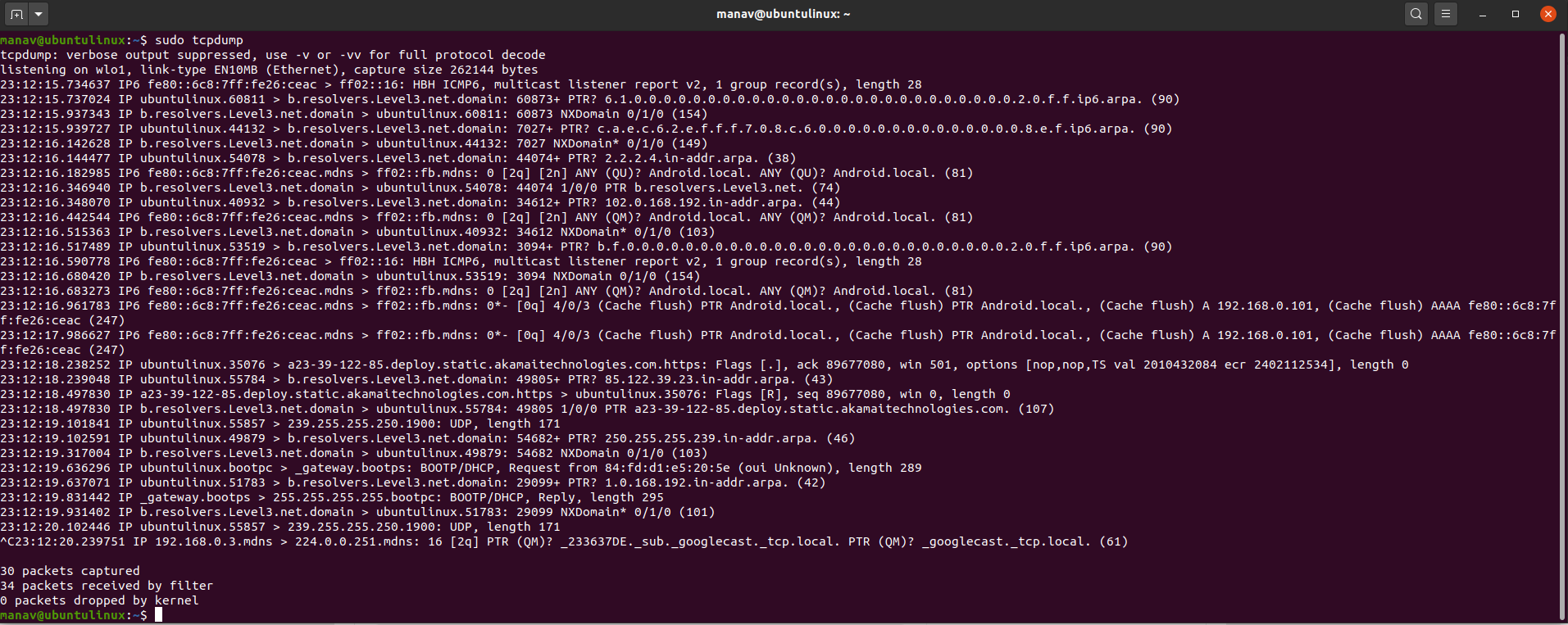

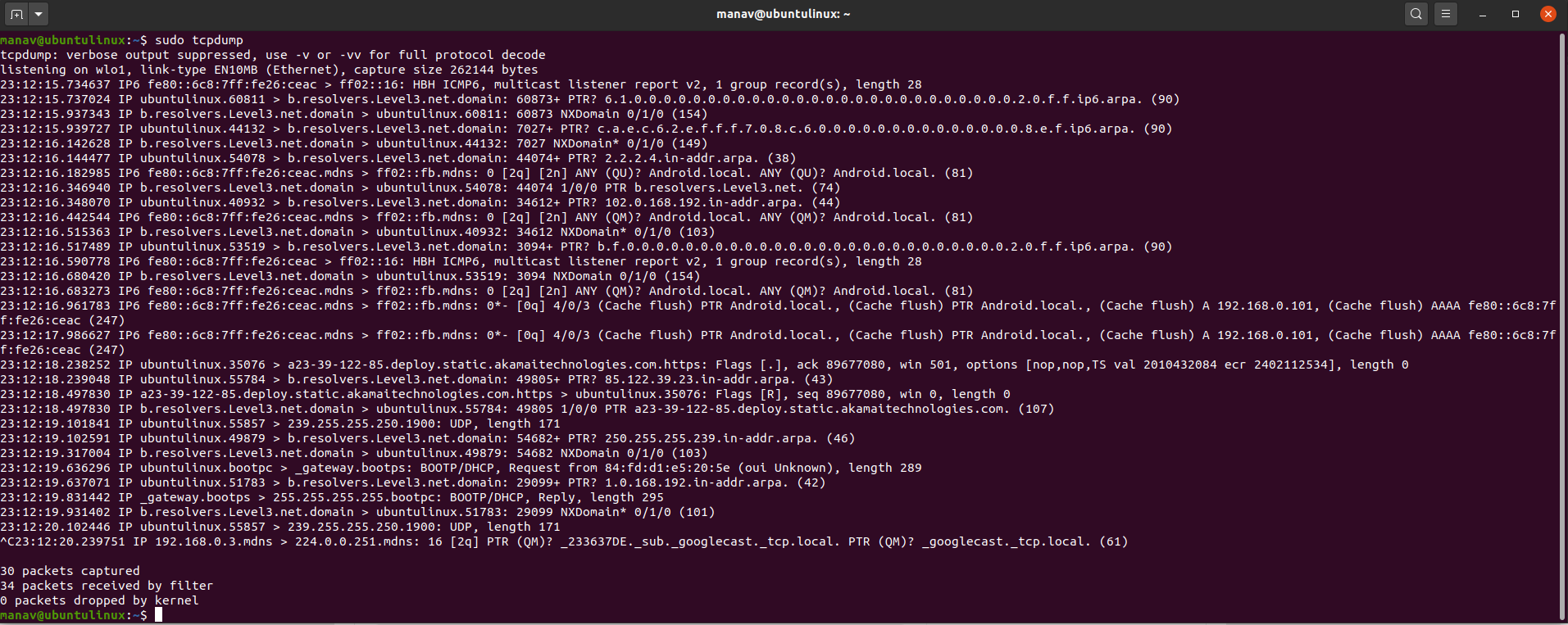

Các lệnh bắt gói tin cơ bản

1. Bắt gói tin trên tất cả các giao diện mạng (interfaces)

Lệnh đơn giản nhất, không có bất kỳ tùy chọn nào, sẽ lắng nghe trên giao diện mạng đầu tiên mà nó tìm thấy (thường là eth0) và hiển thị tất cả gói tin đi qua.

sudo tcpdump

Bạn sẽ thấy một loạt các dòng văn bản xuất hiện liên tục trên màn hình. Nhấn Ctrl + C để dừng quá trình bắt gói tin.

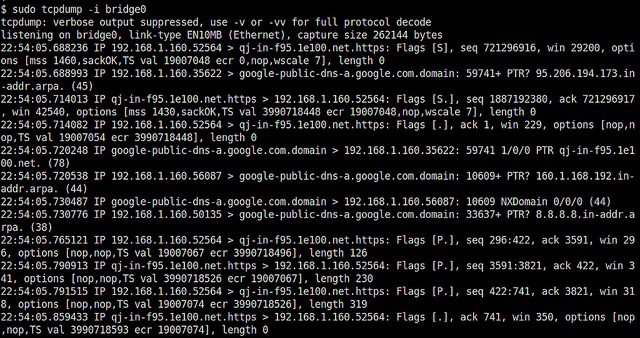

2. Bắt gói tin trên một giao diện mạng cụ thể

Trong thực tế, máy chủ của bạn có thể có nhiều giao diện mạng (ví dụ: eth0 cho mạng nội bộ, eth1 cho internet, lo cho loopback). Để tránh bị nhiễu thông tin, bạn nên chỉ định rõ giao diện mạng cần giám sát bằng tùy chọn -i (interface).

Để xem danh sách các giao diện mạng có sẵn, bạn có thể dùng lệnh:

sudo tcpdump -D

Sau khi xác định được tên giao diện (ví dụ eth0), bạn có thể bắt gói tin chỉ trên giao diện đó:

sudo tcpdump -i eth0

3. Lọc gói tin theo giao thức

Việc bắt tất cả gói tin thường tạo ra quá nhiều “nhiễu”. Tcpdump cho phép bạn lọc lưu lượng theo giao thức cụ thể. Cú pháp rất trực quan.

sudo tcpdump -i eth0 tcp

sudo tcpdump -i eth0 udp

- Lọc theo giao thức ICMP (thường dùng cho lệnh ping):

sudo tcpdump -i eth0 icmp

Phân tích dữ liệu thu thập

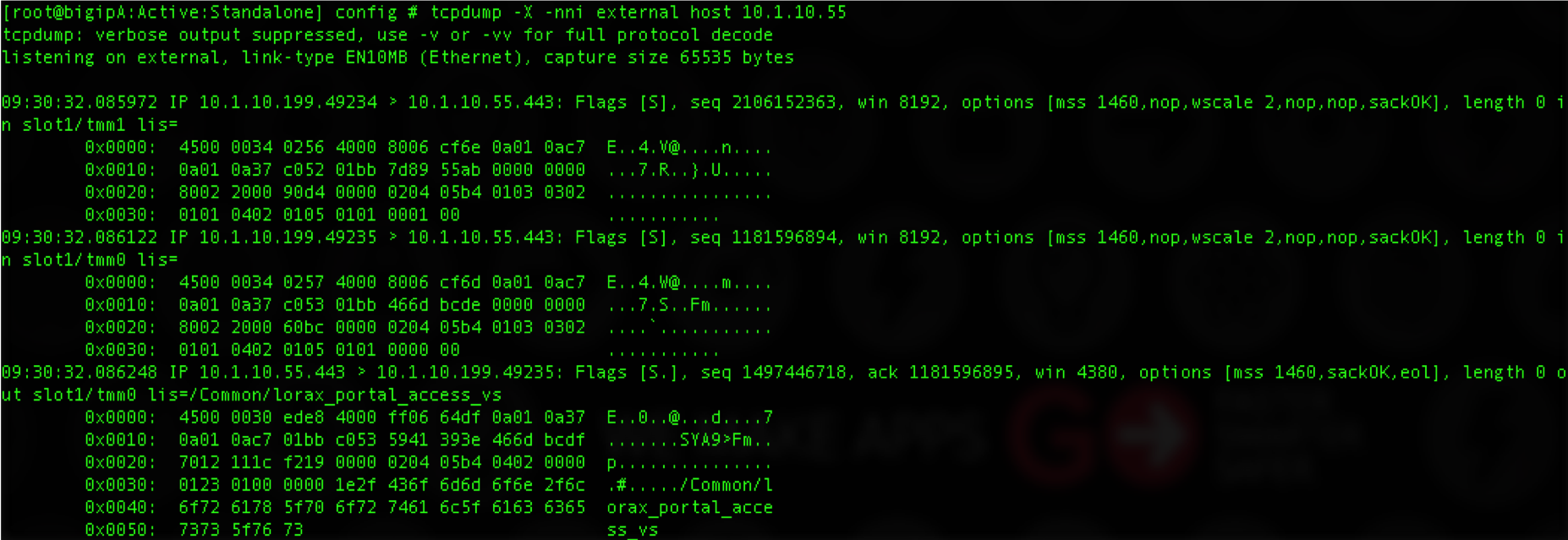

1. Hiểu các thông số hiển thị

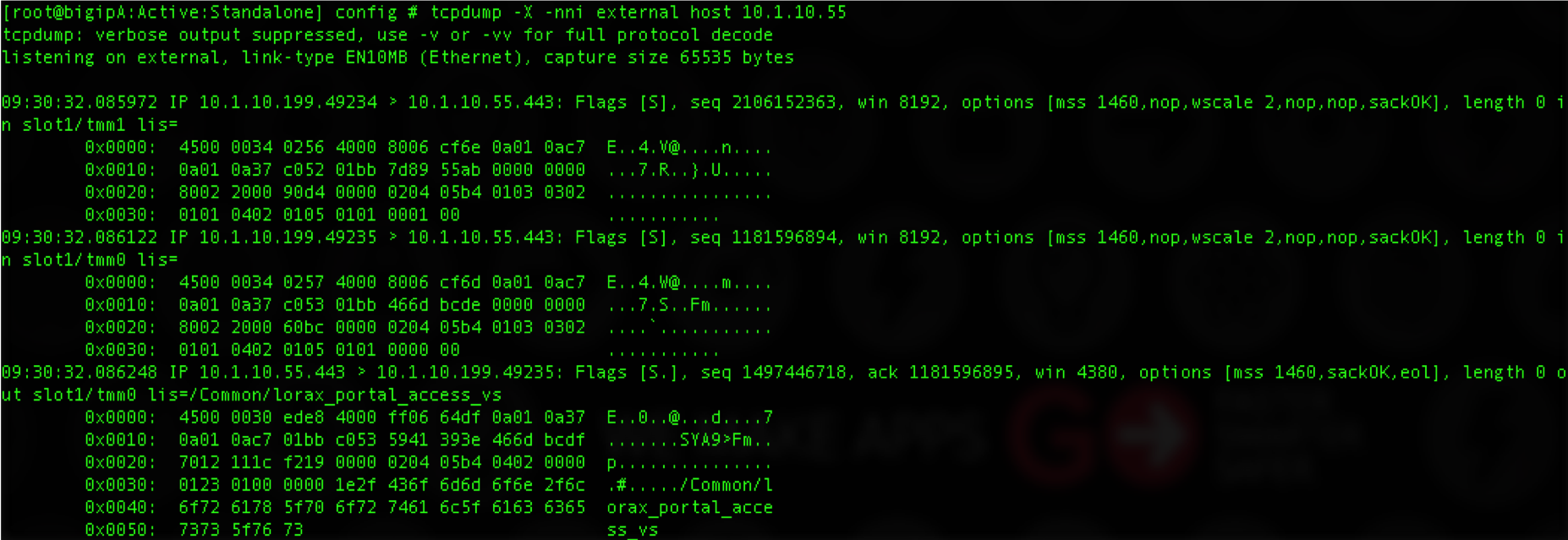

Kết quả đầu ra của tcpdump có một cấu trúc chung. Hãy xem một ví dụ về một gói tin TCP:

10:30:01.123456 IP client.ssh > server.http: Flags [S], seq 123456789, win 64240, options [mss 1460,sackOK,TS val 123 ecr 0,nop,wscale 7], length 0

Các thành phần chính bao gồm:

10:30:01.123456: Dấu thời gian (Timestamp) của gói tin.IP: Giao thức lớp mạng (ở đây là IP).client.ssh: Địa chỉ IP nguồn và cổng nguồn (ở đây client là hostname và ssh là port 22).>: Hướng di chuyển của gói tin (từ nguồn đến đích).server.http: Địa chỉ IP đích và cổng đích (server là hostname, http là port 80).Flags [S]: Cờ TCP. [S] là cờ SYN (bắt đầu một kết nối). Các cờ khác có thể là [P] (Push), [.] (ACK), [F] (FIN), [R] (RST).seq, win, options, length: Các thông số khác của gói tin.

Bằng cách thêm tùy chọn -n, bạn có thể yêu cầu tcpdump không phân giải tên miền và tên dịch vụ, giúp hiển thị trực tiếp địa chỉ IP và số hiệu cổng, làm cho kết quả dễ đọc hơn.

sudo tcpdump -i eth0 -n tcp

2. Lưu trữ và xem lại file bắt gói tin

Việc phân tích gói tin theo thời gian thực rất khó. Một cách làm việc hiệu quả hơn là ghi lại toàn bộ lưu lượng vào một file và phân tích sau. Tcpdump sử dụng tùy chọn -w (write) để lưu kết quả vào một file có định dạng .pcap (packet capture).

sudo tcpdump -i eth0 -w capture_file.pcap

Lệnh này sẽ không hiển thị gì trên màn hình mà sẽ âm thầm ghi tất cả gói tin vào file capture_file.pcap. Nhấn Ctrl + C để dừng lại.

Sau đó, bạn có thể “phát lại” và phân tích file này bằng tùy chọn -r (read):

tcpdump -r capture_file.pcap

Bạn có thể kết hợp tùy chọn -r với các bộ lọc khác để phân tích file đã lưu. Ví dụ, chỉ xem các gói tin ICMP trong file:

tcpdump -r capture_file.pcap icmp

File .pcap này cũng tương thích với các công cụ phân tích mạng đồ họa như Wireshark là gì, cho phép bạn có một cái nhìn trực quan và chi tiết hơn.

Ví dụ nâng cao về sử dụng tcpdump để giám sát lưu lượng mạng

Sau khi đã nắm vững các lệnh cơ bản, chúng ta hãy tiến xa hơn với các kỹ thuật nâng cao. Đây là những cú pháp mạnh mẽ giúp bạn lọc chính xác thông tin mình cần, tiết kiệm thời gian và tăng hiệu quả trong việc chẩn đoán sự cố phức tạp. Khả năng kết hợp các bộ lọc và tích hợp với công cụ khác chính là sức mạnh thực sự của tcpdump.

Lọc theo địa chỉ IP, port và giao thức phức tạp

Tcpdump sử dụng một cú pháp biểu thức lọc linh hoạt, cho phép bạn kết hợp các điều kiện bằng các toán tử logic như and (&&), or (||), và not (!).

1. Lọc theo địa chỉ IP nguồn hoặc đích:

- Bắt tất cả gói tin đến từ địa chỉ IP

192.168.1.100:

sudo tcpdump -n src 192.168.1.100

- Bắt tất cả gói tin đi đến địa chỉ IP

8.8.8.8:

sudo tcpdump -n dst 8.8.8.8

2. Lọc theo cổng (port):

- Sử dụng từ khóa

port.

- Bắt tất cả lưu lượng trên cổng 443 (HTTPS):

sudo tcpdump -n port 443

- Lọc theo cổng nguồn (

src port) hoặc cổng đích (dst port):

sudo tcpdump -n dst port 3306

3. Kết hợp các bộ lọc:

Đây là lúc sức mạnh của tcpdump được thể hiện rõ nhất.

- Ví dụ 1: Bắt lưu lượng web (HTTP/HTTPS) từ một địa chỉ IP cụ thể

1.2.3.4.

sudo tcpdump -n -i eth0 src 1.2.3.4 and (port 80 or port 443)

Lưu ý: Bạn cần đặt các điều kiện or trong dấu ngoặc đơn để đảm bảo thứ tự thực hiện đúng.

- Ví dụ 2: Giám sát tất cả lưu lượng đến máy chủ của bạn, ngoại trừ các kết nối SSH (cổng 22) để tránh làm nhiễu màn hình.

sudo tcpdump -n -i eth0 not port 22

- Ví dụ 3: Chỉ bắt các gói tin khởi tạo kết nối TCP (gói có cờ SYN) đến máy chủ web. Điều này hữu ích để xem ai đang cố gắng kết nối đến bạn.

sudo tcpdump -n 'tcp[tcpflags] & tcp-syn != 0'

Cú pháp tcp[tcpflags] cho phép truy cập trực tiếp vào các bit cờ trong TCP header, thể hiện khả năng lọc sâu của tcpdump.

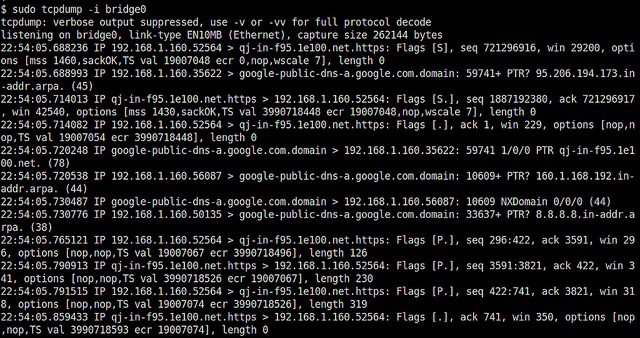

Sử dụng tcpdump kết hợp với các công cụ khác

Tcpdump càng trở nên mạnh mẽ hơn khi được kết hợp với các công cụ dòng lệnh khác của Linux hoặc các phần mềm đồ họa.

1. Phân tích kết quả bằng Wireshark:

Wireshark là một công cụ phân tích mạng có giao diện đồ họa hàng đầu. Nó cung cấp một cách nhìn trực quan, chi tiết và dễ dàng điều hướng hơn so với đầu ra văn bản của tcpdump. Quy trình làm việc phổ biến là:

- Sử dụng tcpdump trên máy chủ (nơi thường không có giao diện đồ họa) để bắt và lưu gói tin vào file

.pcap.

sudo tcpdump -i any -w traffic.pcap -s0

(Tùy chọn -s0 đảm bảo bắt toàn bộ nội dung của gói tin, không bị cắt ngắn).

- Sao chép file

traffic.pcap về máy tính cá nhân của bạn.

- Mở file này bằng Wireshark để tiến hành phân tích sâu, lọc, và theo dõi các luồng TCP một cách trực quan.

2. Kết hợp tcpdump với grep và awk cho tự động hóa:

Bạn có thể dùng pipe (|) để chuyển đầu ra của tcpdump sang các công cụ xử lý văn bản khác như grep để tìm kiếm một chuỗi cụ thể, hoặc awk để trích xuất các cột thông tin.

- Ví dụ: Tìm kiếm các yêu cầu DNS cho một tên miền cụ thể (ví dụ:

google.com) bằng cách kết hợp với grep.

sudo tcpdump -n -i eth0 port 53 | grep "google.com"

- Ví dụ: Sử dụng

awk để chỉ hiển thị thời gian và địa chỉ IP nguồn của các gói tin.

sudo tcpdump -n | awk '{print $1, $3}'

Việc kết hợp này cho phép bạn tạo ra các kịch bản (script) giám sát tự động, cảnh báo khi có sự kiện bất thường, hoặc thu thập số liệu thống kê về lưu lượng mạng một cách nhanh chóng.

Phân tích và xử lý sự cố mạng dựa trên tcpdump

Lý thuyết là nền tảng, nhưng giá trị thực sự của tcpdump nằm ở khả năng ứng dụng vào việc giải quyết các vấn đề thực tế. Khi một dịch vụ không hoạt động như mong đợi, tcpdump có thể cung cấp những bằng chứng không thể chối cãi về những gì đang xảy ra ở lớp mạng. Dưới đây là cách bạn có thể sử dụng dữ liệu từ tcpdump để chẩn đoán và khắc phục các sự cố phổ biến.

Phát hiện các vấn đề phổ biến từ dữ liệu tcpdump

Bằng cách quan sát các mẫu gói tin, bạn có thể nhận diện nhiều loại sự cố mạng khác nhau.

1. Trễ mạng (Network Latency):

- Dấu hiệu: Thời gian giữa một yêu cầu và phản hồi của nó rất dài. Ví dụ, trong một kết nối TCP, bạn sẽ thấy một khoảng thời gian đáng kể (vài trăm mili giây hoặc hơn) giữa gói

SYN từ client và gói SYN-ACK từ server. Tương tự, độ trễ giữa một truy vấn DNS và câu trả lời cũng là một chỉ báo.

- Cách kiểm tra: Bắt gói tin liên quan đến một kết nối cụ thể và quan sát cột thời gian (timestamp). So sánh thời gian của gói tin đi và gói tin về.

sudo tcpdump -n host example.com and port 80

2. Mất gói (Packet Loss):

- Dấu hiệu: Dấu hiệu rõ ràng nhất là sự xuất hiện của các gói tin “TCP Retransmission” (Truyền lại TCP). Điều này xảy ra khi bên gửi không nhận được xác nhận (ACK) cho một gói tin đã gửi và phải gửi lại nó. Nhiều gói truyền lại cho thấy kết nối không ổn định. Một dấu hiệu khác là các gói “TCP Dup ACK” (Duplicate Acknowledgment), cho thấy bên nhận đang nhận các gói tin không đúng thứ tự.

- Cách kiểm tra: Lọc theo lưu lượng TCP và tìm kiếm các từ khóa “retransmit” hoặc “dup ack” trong kết quả.

sudo tcpdump -n -i eth0 tcp | grep "retransmit"

3. Lỗi giao thức và từ chối kết nối:

- Dấu hiệu: Gói tin TCP với cờ

RST (Reset) được gửi đi. Một gói tin RST có nghĩa là kết nối đã bị đóng một cách đột ngột. Điều này có thể xảy ra do cổng đích không mở, hoặc một firewall đã chủ động từ chối kết nối.

- Cách kiểm tra: Giả sử client cố gắng kết nối đến server trên cổng 12345 nhưng không được. Bạn chạy tcpdump trên server và thấy một gói

SYN từ client, theo sau ngay lập tức là một gói RST từ server. Điều này chứng tỏ server đã nhận được yêu cầu nhưng đã từ chối nó (có thể do không có dịch vụ nào lắng nghe trên cổng đó).

sudo tcpdump -n 'tcp[tcpflags] & tcp-rst != 0'

Nếu bạn không thấy bất kỳ gói tin nào từ client đến server, vấn đề có thể nằm ở một firewall ở đâu đó trên đường đi.

Các bước xử lý sự cố dựa trên phân tích gói tin

Khi đã xác định được các dấu hiệu từ tcpdump, bạn có thể thực hiện quy trình xử lý sự cố một cách có hệ thống.

- Cô lập vấn đề: Sử dụng các bộ lọc của tcpdump để thu hẹp phạm vi phân tích. Chỉ tập trung vào IP, cổng và giao thức liên quan đến dịch vụ đang gặp sự cố.

- Xác định hướng của sự cố: Vấn đề xảy ra ở chiều đi (từ client đến server) hay chiều về (từ server đến client)?

- Nếu client gửi

SYN mà server không bao giờ nhận được (bạn chạy tcpdump trên cả hai máy), vấn đề nằm ở mạng lưới ở giữa.

- Nếu server nhận

SYN và gửi lại SYN-ACK, nhưng client không bao giờ nhận được, vấn đề có thể nằm ở firewall của client hoặc mạng lưới trên đường về.

- Xác định nguyên nhân gốc rễ: Dựa trên các dấu hiệu đã phân tích:

- Gói

RST? Kiểm tra xem dịch vụ trên server có đang chạy và lắng nghe đúng cổng không (netstat -tulnp). Kiểm tra quy tắc firewall trên server.

- Mất gói / Truyền lại? Đây là vấn đề về chất lượng đường truyền. Có thể do nghẽn mạng, lỗi phần cứng (switch), hoặc cấu hình mạng không tối ưu.

- Độ trễ cao? Vấn đề có thể do nghẽn mạng hoặc do chính server đang bị quá tải và xử lý chậm.

- Đề xuất và triển khai giải pháp: Sau khi đã có bằng chứng rõ ràng, bạn có thể tự tin đề xuất giải pháp: mở cổng trên firewall, khởi động lại dịch vụ, kiểm tra lại cấu hình mạng, hoặc làm việc với nhà cung cấp dịch vụ mạng để giải quyết vấn đề đường truyền.

Lưu ý và mẹo khi sử dụng tcpdump hiệu quả cho quản trị viên

Tcpdump là một công cụ cực kỳ mạnh mẽ, nhưng “quyền lực lớn đi kèm với trách nhiệm lớn”. Việc sử dụng tcpdump không đúng cách, đặc biệt là trên các hệ thống sản xuất (production) có lưu lượng truy cập cao, có thể gây ra các vấn đề về hiệu suất hoặc bảo mật. Dưới đây là những lưu ý quan trọng và mẹo thực tế để bạn khai thác tcpdump một cách an toàn và hiệu quả nhất.

1. Không chạy tcpdump không kiểm soát trên hệ thống sản xuất:

Việc bắt và xử lý mỗi gói tin đi qua giao diện mạng tiêu tốn tài nguyên CPU. Trên một máy chủ có hàng ngàn kết nối mỗi giây, việc chạy sudo tcpdump mà không có bộ lọc có thể làm máy chủ bị chậm đi đáng kể. Luôn sử dụng bộ lọc càng cụ thể càng tốt để chỉ bắt những gói tin bạn thực sự cần.

2. Sử dụng các tùy chọn giới hạn để tránh quá tải:

Tcpdump cung cấp các tùy chọn để kiểm soát quá trình bắt gói tin, giúp bảo vệ hệ thống của bạn.

- Giới hạn số lượng gói tin bắt được (

-c): Nếu bạn chỉ cần xem một vài gói tin để chẩn đoán, hãy dùng tùy chọn -c (count) để tcpdump tự động dừng sau khi bắt đủ số lượng gói tin.

sudo tcpdump -i eth0 -c 100 host 1.2.3.4

- Giới hạn kích thước file pcap (

-C và -W): Khi ghi vào file, nếu không cẩn thận, file .pcap có thể nhanh chóng chiếm đầy ổ cứng. Sử dụng tùy chọn -C để giới hạn kích thước file (tính bằng triệu byte) và -W để tạo file xoay vòng (rotating files).

sudo tcpdump -w capture.pcap -C 100 -W 5

Lệnh này sẽ tạo ra các file capture.pcap0, capture.pcap1, …, capture.pcap4. Mỗi khi file đạt 100MB, nó sẽ chuyển sang ghi vào file tiếp theo, ghi đè lên file cũ nhất khi đã đủ 5 file. Điều này rất hữu ích để giám sát liên tục mà không lo hết dung lượng.

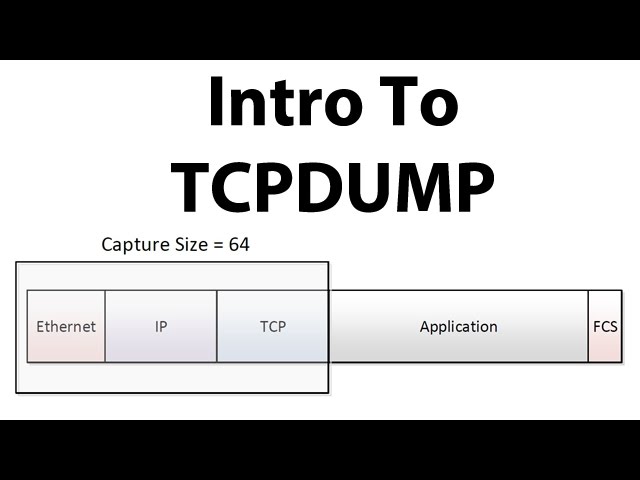

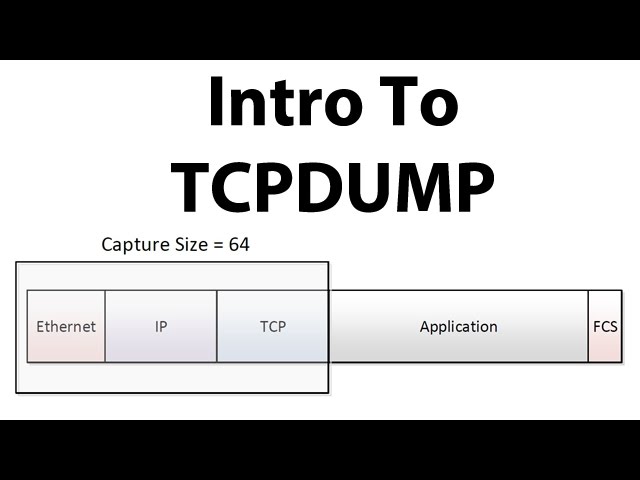

3. Hiểu rõ cấu trúc gói tin để lọc chính xác:

Để viết các bộ lọc nâng cao, bạn cần có kiến thức cơ bản về cấu trúc của các gói tin TCP/IP là gì. Hiểu được ý nghĩa của các cờ (SYN, ACK, FIN, RST), các header và vị trí của chúng sẽ giúp bạn tạo ra những bộ lọc cực kỳ chính xác, như ví dụ lọc cờ SYN mà chúng ta đã thấy trước đó.

4. Tắt phân giải tên miền và dịch vụ khi không cần thiết (-n, -nn):

Mặc định, tcpdump cố gắng phân giải địa chỉ IP thành tên miền và số hiệu cổng thành tên dịch vụ (ví dụ: 80 thành http). Quá trình này tạo ra các truy vấn DNS, làm chậm quá trình bắt gói tin và có thể gây ra “nhiễu” không mong muốn. Luôn sử dụng tùy chọn -n để chỉ hiển thị IP, hoặc -nn để không phân giải cả IP và cổng. Điều này giúp đầu ra sạch hơn và giảm tải cho hệ thống.

5. Dùng kết hợp với các công cụ giám sát mạng khác:

Tcpdump không phải là giải pháp cho mọi vấn đề. Nó là một công cụ chẩn đoán sâu, không phải là một hệ thống giám sát tổng thể. Hãy sử dụng nó như một phần của một bộ công cụ lớn hơn, bao gồm:

Khi một công cụ giám sát cảnh báo có vấn đề, bạn có thể dùng tcpdump để “phóng to” và tìm hiểu nguyên nhân gốc rễ ở cấp độ gói tin.

Kết luận

Qua hành trình từ những khái niệm cơ bản đến các kỹ thuật nâng cao, chúng ta có thể thấy tcpdump không chỉ là một tiện ích dòng lệnh đơn thuần, mà là một công cụ chẩn đoán mạng vô cùng mạnh mẽ và linh hoạt. Đối với bất kỳ quản trị viên hệ thống Linux hay kỹ sư mạng nào, việc thành thạo tcpdump cũng quan trọng như việc biết cách sử dụng ls hay grep. Nó là chiếc chìa khóa mở ra cánh cửa vào thế giới ẩn sâu bên trong các kết nối mạng, cho phép chúng ta thấy, hiểu và kiểm soát luồng dữ liệu một cách chính xác.

Tóm lại, tcpdump giúp bạn giám sát lưu lượng truy cập theo thời gian thực, phân tích hành vi của các ứng dụng, và quan trọng nhất là nhanh chóng tìm ra nguyên nhân gốc rễ của các sự cố mạng phức tạp, từ trễ mạng, mất gói cho đến các kết nối bị từ chối. Bằng cách kết hợp các bộ lọc thông minh và tích hợp với các công cụ khác như Wireshark, bạn có thể biến tcpdump thành trung tâm chỉ huy cho việc gỡ rối mạng.

Cách tốt nhất để làm chủ tcpdump là thực hành. Đừng ngần ngại sử dụng nó trên môi trường thử nghiệm hoặc máy ảo của bạn. Hãy thử bắt các gói tin khi bạn truy cập một trang web, khi bạn ping một máy chủ, hay khi bạn kết nối tới cơ sở dữ liệu. Càng sử dụng nhiều, bạn sẽ càng quen thuộc với các mẫu gói tin và nhạy bén hơn trong việc phát hiện các dấu hiệu bất thường. Hy vọng rằng bài viết này đã cung cấp cho bạn một nền tảng vững chắc và khơi nguồn cảm hứng để bạn tiếp tục khám phá và khai thác công cụ tuyệt vời này trong công việc hàng ngày.