Chào bạn, đã bao giờ bạn tự hỏi tại sao một số địa chỉ trang web bắt đầu bằng “https://” và có biểu tượng ổ khóa màu xanh lá, trong khi những trang khác chỉ là “http://” không? Biểu tượng ổ khóa đó không chỉ để trang trí, nó là một dấu hiệu cho thấy kết nối của bạn với trang web đang được bảo vệ. Công nghệ cốt lõi đằng sau sự bảo vệ đó chính là TLS, hay Transport Layer Security.

Trong thế giới kỹ thuật số ngày nay, nơi chúng ta thực hiện mọi thứ từ giao dịch ngân hàng, mua sắm trực tuyến đến gửi email cá nhân, việc bảo mật dữ liệu trở nên quan trọng hơn bao giờ hết. TLS đóng vai trò như một người vệ sĩ thầm lặng, đảm bảo rằng mọi thông tin bạn trao đổi trên Internet đều được giữ kín và an toàn khỏi những cặp mắt tò mò. Nếu không có TLS, dữ liệu của bạn sẽ giống như một tấm bưu thiếp, ai cũng có thể đọc được trên đường vận chuyển.

Bài viết này của Bùi Mạnh Đức sẽ cùng bạn khám phá chi tiết về TLS. Chúng ta sẽ tìm hiểu TLS là gì, vai trò của nó trong việc bảo vệ dữ liệu, cách nó hoạt động qua quy trình “bắt tay” phức tạp nhưng hiệu quả, và tại sao nó lại là tiêu chuẩn vàng thay thế cho người tiền nhiệm SSL. Hãy cùng nhau làm sáng tỏ công nghệ thiết yếu này nhé!

Định nghĩa và vai trò của TLS trong bảo mật dữ liệu

TLS là gì? Giới thiệu Transport Layer Security

TLS, viết tắt của Transport Layer Security (Bảo mật tầng vận chuyển), là một giao thức mã hóa được thiết kế để cung cấp bảo mật truyền thông qua mạng máy tính. Mục đích chính của nó là đảm bảo quyền riêng tư và tính toàn vẹn của dữ liệu giữa hai ứng dụng giao tiếp với nhau, ví dụ như giữa trình duyệt web của bạn và máy chủ của một trang web. Hãy tưởng tượng TLS như một đường ống an toàn, được mã hóa đặc biệt để vận chuyển thông tin của bạn qua không gian mạng rộng lớn.

TLS không phải là một phát minh hoàn toàn mới. Nó là phiên bản kế nhiệm, được cải tiến và an toàn hơn của một giao thức cũ hơn có tên là SSL là gì (Secure Sockets Layer). SSL được Netscape phát triển vào những năm 1990, nhưng do tồn tại nhiều lỗ hổng bảo mật, nó đã dần được thay thế bởi TLS. Phiên bản TLS đầu tiên được phát hành vào năm 1999 và từ đó đến nay, nó đã liên tục được nâng cấp để đối phó với các mối đe dọa an ninh mạng ngày càng tinh vi.

Chức năng và vai trò của TLS trong bảo vệ dữ liệu

TLS không chỉ đơn thuần là mã hóa. Nó thực hiện ba chức năng cốt lõi để tạo ra một kênh liên lạc thực sự an toàn.

1. Mã hóa dữ liệu truyền tải (Encryption): Đây là chức năng cơ bản nhất. TLS sử dụng các thuật toán phức tạp để xáo trộn dữ liệu được gửi đi. Điều này có nghĩa là ngay cả khi kẻ gian có thể chặn được gói tin của bạn, chúng cũng chỉ thấy một mớ ký tự hỗn loạn không thể đọc được. Chỉ có người gửi và người nhận hợp pháp mới có “chìa khóa” để giải mã thông tin. Bạn có thể tìm hiểu thêm về mã hóa là gì để hiểu rõ cơ chế này.

2. Xác thực các bên tham gia giao tiếp (Authentication): Làm thế nào bạn biết được trang web bạn đang truy cập thực sự là “google.com” chứ không phải một trang giả mạo? TLS giải quyết vấn đề này bằng cách sử dụng chứng chỉ số (Digital Certificate). Máy chủ web sẽ cung cấp chứng chỉ của mình cho trình duyệt của bạn. Chứng chỉ này giống như một “chứng minh nhân dân” kỹ thuật số, được cấp bởi một bên thứ ba đáng tin cậy (Certificate Authority là gì – CA). Trình duyệt sẽ kiểm tra tính hợp lệ của chứng chỉ này để xác thực danh tính của máy chủ.

3. Đảm bảo tính toàn vẹn dữ liệu (Integrity): TLS đảm bảo rằng dữ liệu bạn nhận được không bị thay đổi hoặc giả mạo trên đường truyền. Nó thực hiện điều này bằng cách tạo ra một mã xác thực thông báo (Message Authentication Code – MAC). Bất kỳ sự thay đổi nào đối với dữ liệu, dù là nhỏ nhất, cũng sẽ làm thay đổi mã MAC, và bên nhận sẽ ngay lập tức phát hiện ra sự can thiệp này.

Cách hoạt động của giao thức TLS

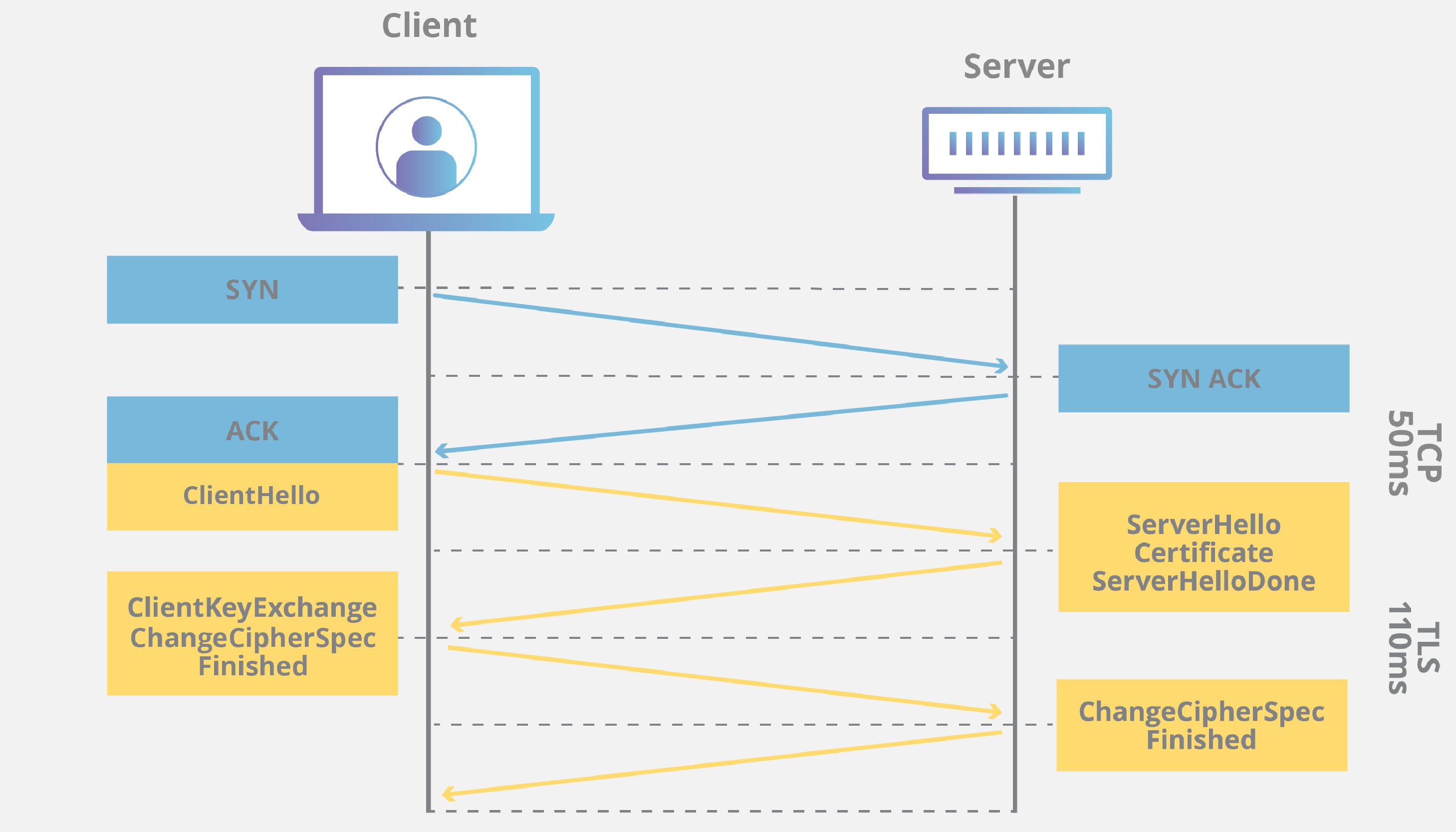

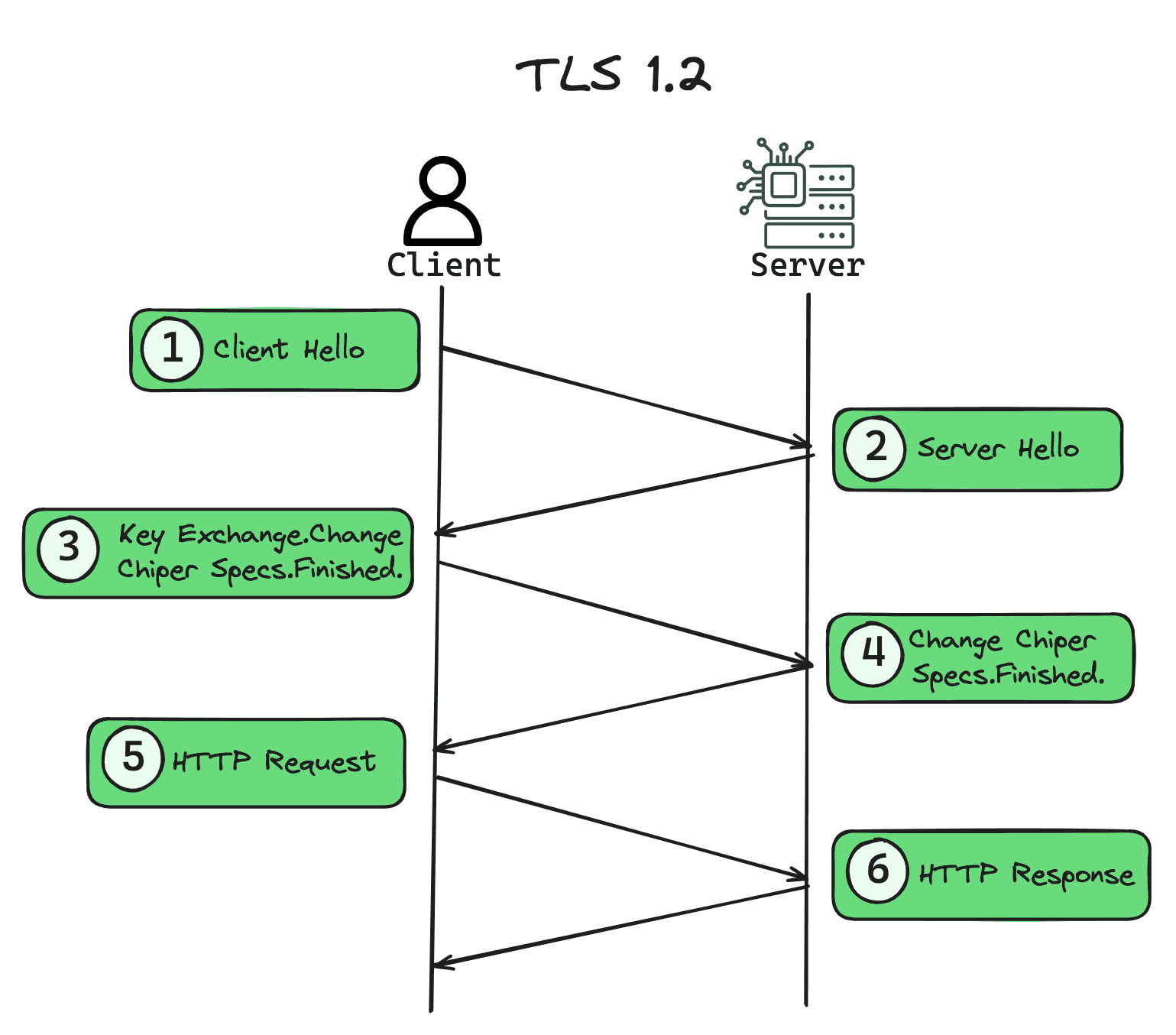

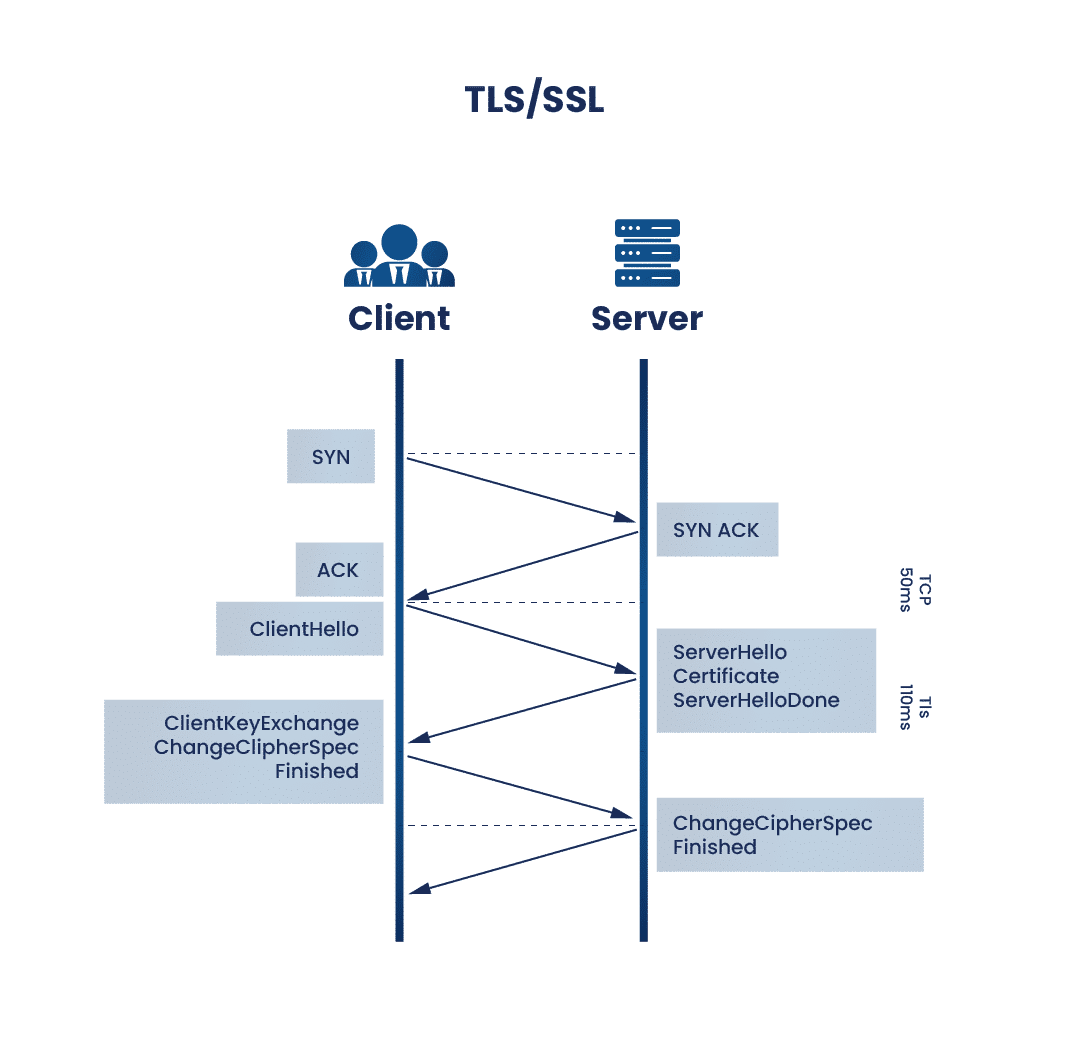

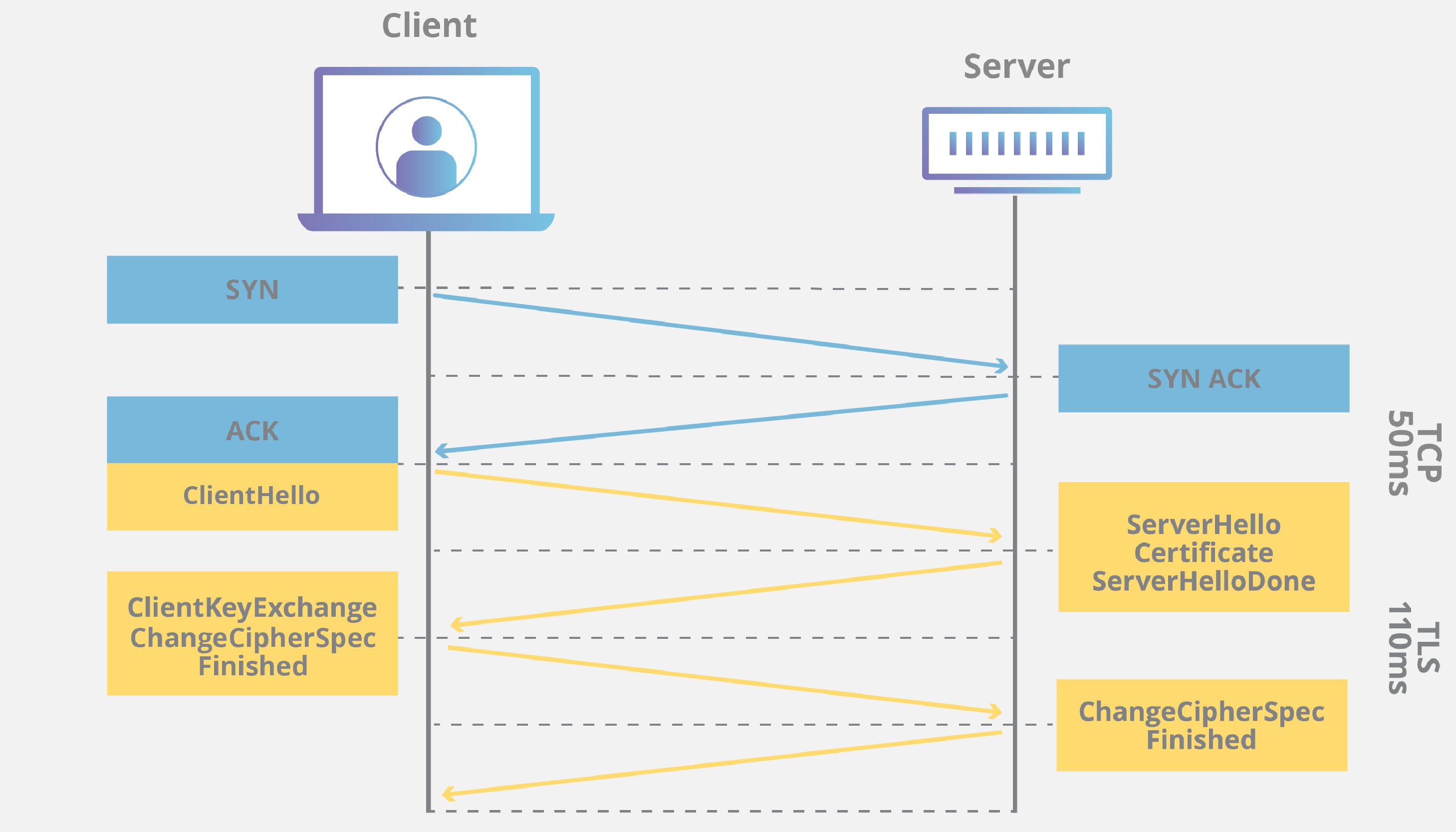

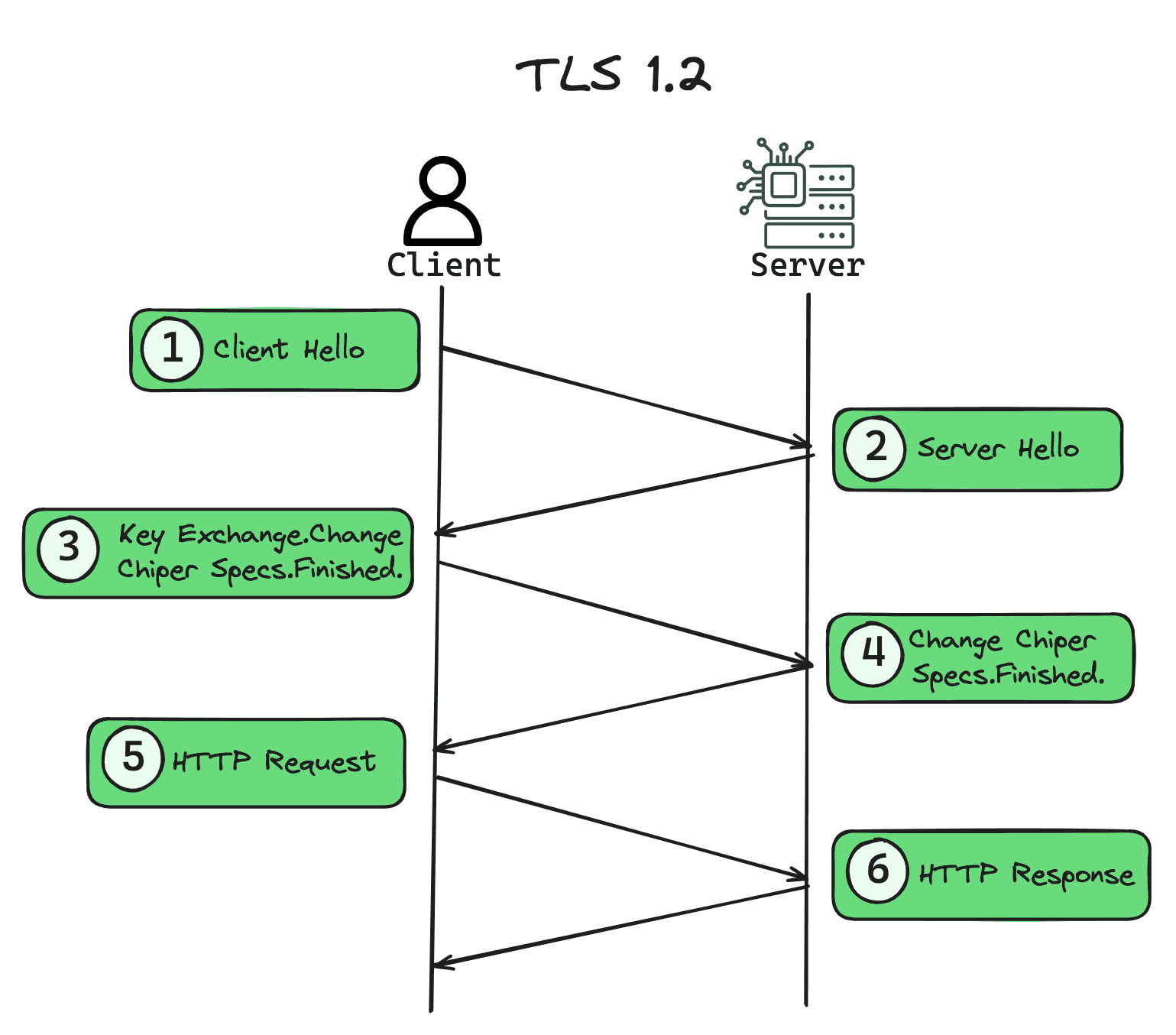

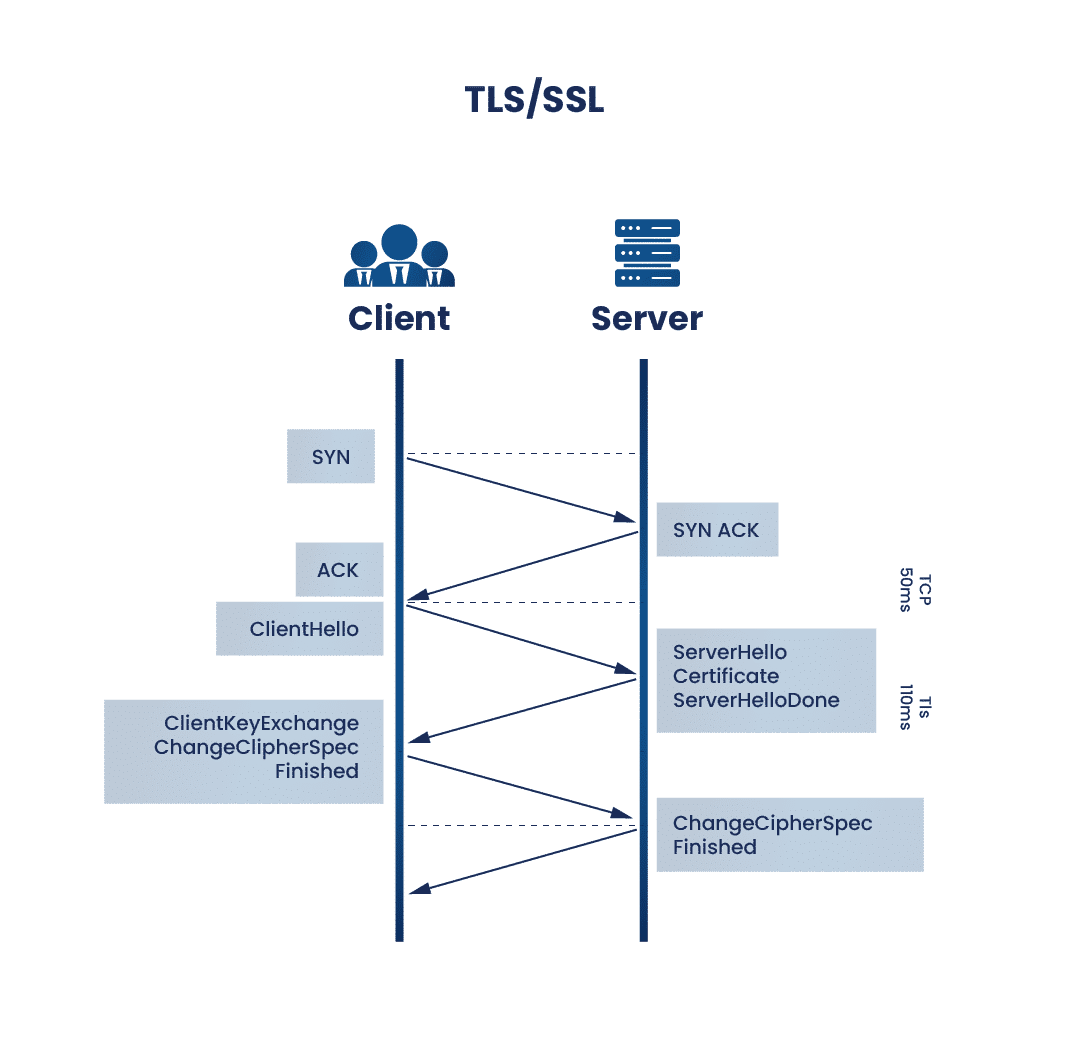

Quá trình bắt tay TLS (TLS Handshake)

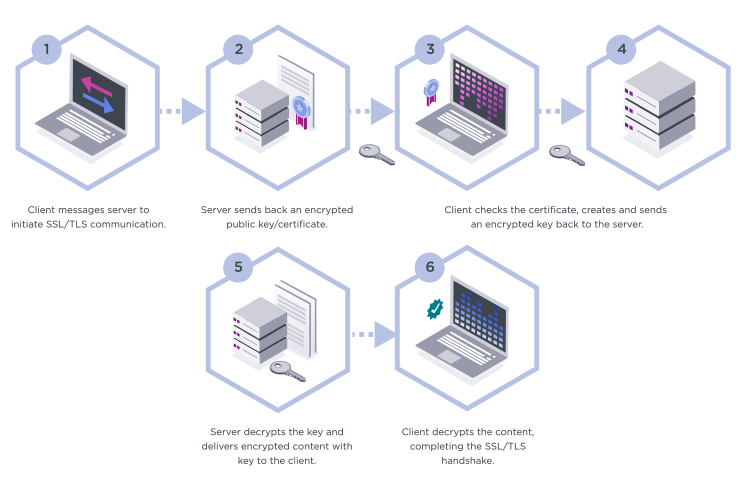

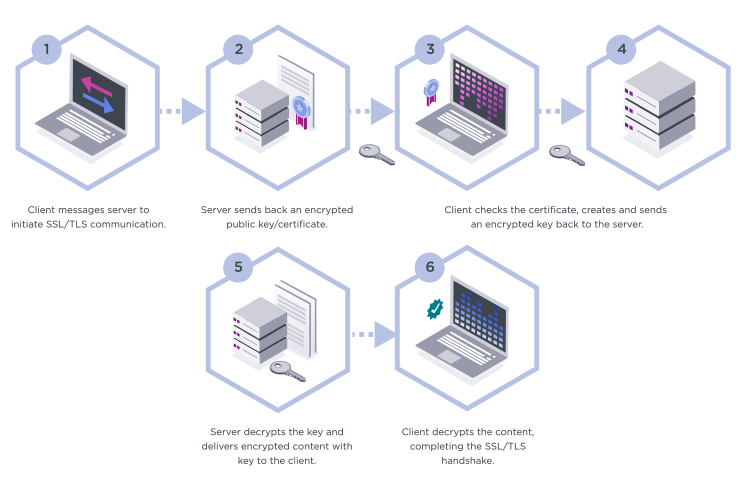

Quá trình bắt tay TLS là một chuỗi các bước trao đổi thông tin để hai bên (ví dụ: trình duyệt của bạn và máy chủ web) xác thực lẫn nhau và thống nhất các thuật toán mã hóa sẽ sử dụng. Hãy hình dung nó như một cuộc gặp gỡ ngoại giao bí mật.

- Client Hello: Trình duyệt của bạn (máy khách) gửi một thông điệp “Hello” đến máy chủ. Thông điệp này chứa các thông tin quan trọng như phiên bản TLS mà nó hỗ trợ, danh sách các bộ mã hóa (cipher suites) nó có thể sử dụng, và một chuỗi byte ngẫu nhiên.

- Server Hello: Máy chủ nhận được thông điệp và trả lời bằng một thông điệp “Server Hello”. Nó chọn một phiên bản TLS và một bộ mã hóa từ danh sách mà máy khách đã gửi. Máy chủ cũng gửi chuỗi byte ngẫu nhiên của riêng mình.

- Xác thực chứng chỉ số (Digital Certificate): Ngay sau “Server Hello”, máy chủ sẽ gửi chứng chỉ số của mình cho máy khách. Như đã đề cập, chứng chỉ này hoạt động như một giấy tờ tùy thân, cho phép máy khách xác minh danh tính của máy chủ. Máy khách sẽ kiểm tra xem chứng chỉ có được cấp bởi một CA đáng tin cậy và có còn hạn sử dụng hay không. Thông tin chi tiết về Certificate Authority là gì sẽ giúp bạn hiểu rõ hơn vấn đề này.

- Trao đổi khóa và hoàn tất: Sau khi xác thực máy chủ, máy khách sẽ tạo ra một “khóa phiên” (session key) bí mật. Nó sử dụng khóa công khai (public key) có trong chứng chỉ của máy chủ để mã hóa khóa phiên này và gửi lại cho máy chủ. Chỉ có máy chủ, với khóa riêng tư (private key) tương ứng, mới có thể giải mã và đọc được khóa phiên.

- Bắt tay hoàn tất: Cả máy khách và máy chủ đều gửi một thông điệp “Finished”, được mã hóa bằng chính khóa phiên vừa được thống nhất. Kể từ thời điểm này, quá trình bắt tay kết thúc và kết nối an toàn đã được thiết lập.

Mã hóa và truyền dữ liệu an toàn

Khi quá trình bắt tay TLS hoàn tất, cả hai bên giờ đây đã có chung một khóa phiên bí mật. Đây là chìa khóa cho mọi hoạt động mã hóa sau đó.

Mã hóa phiên làm việc (Session encryption): Tất cả dữ liệu được truyền qua lại giữa máy khách và máy chủ trong suốt phiên làm việc đó sẽ được mã hóa bằng thuật toán mã hóa đối xứng (symmetric encryption) và khóa phiên đã thống nhất. Mã hóa đối xứng nhanh hơn nhiều so với mã hóa bất đối xứng (được sử dụng trong quá trình bắt tay), do đó nó lý tưởng cho việc truyền tải một lượng lớn dữ liệu. Mỗi khi bạn bắt đầu một phiên truy cập mới, một khóa phiên mới sẽ được tạo ra, đảm bảo rằng ngay cả khi một khóa bị lộ, các phiên khác vẫn an toàn.

Vai trò của các thuật toán mã hóa trong TLS: Một “bộ mã hóa” (cipher suite) trong TLS là một tập hợp các thuật toán phối hợp với nhau để bảo mật kết nối. Nó bao gồm:

- Một thuật toán trao đổi khóa (ví dụ: RSA, Diffie-Hellman).

- Một thuật toán xác thực (ví dụ: RSA, ECDSA).

- Một thuật toán mã hóa hàng loạt (ví dụ: AES, ChaCha20).

- Một thuật toán mã xác thực thông báo (ví dụ: HMAC-SHA256).

Việc lựa chọn một bộ mã hóa mạnh mẽ là rất quan trọng để đảm bảo mức độ bảo mật cao nhất cho kết nối. Các phiên bản TLS mới hơn sẽ loại bỏ các bộ mã hóa cũ và yếu để tăng cường an ninh.

Sự khác biệt và mối quan hệ giữa TLS và SSL

SSL là gì? So sánh SSL và TLS

SSL là gì (Secure Sockets Layer) là giao thức bảo mật tiền thân của TLS. Được phát triển bởi Netscape vào giữa những năm 1990, SSL là nỗ lực tiên phong trong việc mã hóa thông tin liên lạc trên Internet. Nó đã trải qua nhiều phiên bản, với SSL 3.0 là phiên bản cuối cùng được sử dụng rộng rãi. Tuy nhiên, thời gian đã cho thấy SSL chứa đựng nhiều lỗ hổng bảo mật nghiêm trọng có thể bị tin tặc khai thác.

Do những điểm yếu này, Lực lượng Đặc nhiệm Kỹ thuật Internet (IETF) đã tiếp quản và phát triển một giao thức mới, an toàn hơn, dựa trên nền tảng của SSL. Giao thức đó chính là TLS. Phiên bản đầu tiên, TLS 1.0, thực chất là một phiên bản nâng cấp của SSL 3.0. Vì vậy, có thể nói TLS là “con” và SSL là “cha”.

Điểm tương đồng:

- Cả hai đều có cùng mục tiêu: xác thực, mã hóa và đảm bảo tính toàn vẹn dữ liệu.

- Cả hai đều sử dụng quy trình bắt tay để thiết lập kết nối an toàn.

- Cả hai đều hoạt động ở tầng vận chuyển trong mô hình OSI.

Điểm khác biệt cơ bản:

- An ninh: TLS mạnh mẽ hơn và sửa chữa các lỗ hổng bảo mật nghiêm trọng tồn tại trong SSL (ví dụ: POODLE, DROWN).

- Thuật toán: TLS hỗ trợ các thuật toán mã hóa và xác thực hiện đại, mạnh mẽ hơn.

- Quá trình bắt tay: Quá trình bắt tay của TLS hiệu quả và an toàn hơn so với SSL.

Tại sao TLS được ưu tiên hơn SSL hiện nay

Ngày nay, việc sử dụng SSL được coi là lỗi thời và cực kỳ không an toàn. Tất cả các trình duyệt web hiện đại đã ngừng hỗ trợ các phiên bản SSL. Lý do chính khiến TLS được ưu tiên tuyệt đối là vì các lỗ hổng bảo mật không thể khắc phục của người tiền nhiệm.

Các lỗ hổng bảo mật nổi tiếng của SSL:

- POODLE (Padding Oracle On Downgraded Legacy Encryption): Lỗ hổng này cho phép kẻ tấn công giải mã lưu lượng truy cập được mã hóa bằng SSL 3.0, đánh cắp các thông tin nhạy cảm như cookie và mật khẩu.

- DROWN (Decrypting RSA with Obsolete and Weakened eNcryption): Lỗ hổng này cho phép tấn công các máy chủ hỗ trợ TLS bằng cách sử dụng các điểm yếu trong SSLv2.

Ưu điểm và tính năng mới trong TLS:

- Bảo mật vượt trội: Các phiên bản TLS (đặc biệt là 1.2 và 1.3) sử dụng các bộ mã hóa mạnh hơn, loại bỏ hoàn toàn các thuật toán đã lỗi thời và không an toàn.

- Hiệu suất tốt hơn: TLS 1.3, phiên bản mới nhất, đã tối ưu hóa quá trình bắt tay, giúp giảm độ trễ và tăng tốc độ tải trang web.

- Forward Secrecy: Nhiều bộ mã hóa trong TLS hỗ trợ “Bảo mật chuyển tiếp hoàn hảo” (Perfect Forward Secrecy). Điều này có nghĩa là ngay cả khi khóa riêng tư dài hạn của máy chủ bị lộ, các khóa phiên trong quá khứ vẫn không thể bị giải mã.

Chính vì những lý do này, việc chuyển đổi hoàn toàn sang TLS không còn là một lựa chọn, mà là một yêu cầu bắt buộc đối với bất kỳ ai muốn đảm bảo an toàn cho website và người dùng của mình.

Ứng dụng của TLS trong các kết nối Internet

TLS trong HTTPS – Giao thức bảo mật trang web

Đây là ứng dụng phổ biến và dễ nhận biết nhất của TLS. Khi bạn thấy “https://” ở đầu địa chỉ web, chữ “S” đó là viết tắt của “Secure” (An toàn), và nó cho biết trang web đang sử dụng TLS để bảo mật kết nối.

Vai trò của TLS trong HTTPS là mã hóa toàn bộ dữ liệu trao đổi giữa trình duyệt của bạn và máy chủ web. Điều này bao gồm mọi thứ: từ mật khẩu bạn nhập, thông tin thẻ tín dụng khi mua sắm, đến những gì bạn tìm kiếm trên trang. Nếu không có TLS (chỉ dùng HTTP), tất cả thông tin này sẽ được gửi dưới dạng văn bản thuần, dễ dàng bị kẻ gian nghe lén.

Bạn có thể dễ dàng nhận biết một trang web có sử dụng TLS hay không bằng hai dấu hiệu:

- Địa chỉ URL bắt đầu bằng

https://.

- Biểu tượng ổ khóa xuất hiện trên thanh địa chỉ của trình duyệt. Bạn có thể nhấp vào biểu tượng này để xem thông tin chi tiết về chứng chỉ TLS của trang web.

TLS trong email và VoIP

Bảo mật không chỉ dừng lại ở trình duyệt. TLS còn đóng vai trò quan trọng trong việc bảo vệ các hình thức liên lạc khác.

Bảo vệ email qua giao thức TLS: Khi bạn gửi hoặc nhận email, ứng dụng email của bạn (như Outlook, Gmail) sử dụng các giao thức như SMTP, IMAP, và POP3. Việc triển khai TLS trên các giao thức này (thường được gọi là STARTTLS, SMTPS, IMAPS) sẽ mã hóa nội dung email và thông tin đăng nhập của bạn khi chúng được truyền qua mạng. Điều này ngăn chặn việc email của bạn bị đọc trộm hoặc tài khoản của bạn bị chiếm đoạt.

Ứng dụng TLS trong bảo mật các cuộc gọi VoIP: Các dịch vụ gọi điện qua Internet (VoIP), như Zalo, Messenger, Skype, cũng sử dụng TLS để bảo mật. Giao thức SIP (Session Initiation Protocol), dùng để thiết lập cuộc gọi, có thể được bảo mật bằng TLS. Hơn nữa, dữ liệu âm thanh và video của cuộc gọi (được truyền qua giao thức RTP) cũng được mã hóa bằng một giao thức liên quan gọi là SRTP (Secure Real-time Transport Protocol). Nhờ đó, các cuộc trò chuyện riêng tư của bạn được bảo vệ khỏi việc bị nghe lén.

Các phiên bản TLS phổ biến, đặc biệt là TLS 1.3

Giới thiệu các phiên bản TLS từ 1.0 đến 1.3

Kể từ khi ra đời, TLS đã có nhiều phiên bản, mỗi phiên bản lại mang đến những cải tiến về bảo mật và hiệu năng.

- TLS 1.0 (1999): Là phiên bản đầu tiên, một bản nâng cấp trực tiếp từ SSL 3.0. Hiện tại, nó được coi là không an toàn và đã bị loại bỏ bởi hầu hết các trình duyệt và hệ thống hiện đại do có nhiều lỗ hổng.

- TLS 1.1 (2006): Một bản cập nhật nhỏ cho TLS 1.0, chủ yếu để sửa một số vấn đề bảo mật. Tuy nhiên, nó vẫn chưa đủ mạnh mẽ và cũng đã bị ngừng hỗ trợ rộng rãi.

- TLS 1.2 (2008): Đây là một bước nhảy vọt lớn về bảo mật. Nó giới thiệu các bộ mã hóa mạnh mẽ hơn, linh hoạt hơn và trong nhiều năm là tiêu chuẩn vàng cho bảo mật web. Cho đến nay, TLS 1.2 vẫn được coi là an toàn và được sử dụng rất phổ biến.

- TLS 1.3 (2018): Phiên bản mới nhất và an toàn nhất. TLS 1.3 là một cuộc đại tu lớn, tập trung vào việc tăng cường bảo mật và cải thiện tốc độ một cách đáng kể.

Đặc điểm nổi bật của TLS 1.3

TLS 1.3 không chỉ là một bản cập nhật thông thường; nó được thiết kế lại để đơn giản hơn, nhanh hơn và an toàn hơn bao giờ hết. Đây là lý do tại sao nó là phiên bản được khuyến nghị sử dụng.

1. Tăng tốc độ và độ an toàn:

- Bắt tay nhanh hơn: TLS 1.3 đã đơn giản hóa quá trình bắt tay. Thay vì cần hai chuyến đi khứ hồi (round-trip) giữa máy khách và máy chủ để thiết lập kết nối như TLS 1.2, TLS 1.3 chỉ cần một chuyến. Điều này giúp giảm độ trễ và làm cho các trang web HTTPS tải nhanh hơn đáng kể.

- Chế độ 0-RTT (Zero Round Trip Time): Đối với các kết nối lặp lại, TLS 1.3 cho phép gửi dữ liệu ngay trong thông điệp “Client Hello” đầu tiên, giảm thời gian thiết lập kết nối xuống gần như bằng không.

2. Loại bỏ các thuật toán kém bảo mật:

- Xóa bỏ các tính năng lỗi thời: TLS 1.3 đã loại bỏ hoàn toàn các thuật toán và hàm băm cũ, yếu kém như RC4, SHA-1, và MD5. Nó cũng không còn hỗ trợ trao đổi khóa RSA tĩnh, một phương thức không cung cấp Bảo mật chuyển tiếp hoàn hảo (Perfect Forward Secrecy).

- Bắt buộc Perfect Forward Secrecy: Bằng cách loại bỏ các bộ mã hóa không hỗ trợ, TLS 1.3 mặc định đảm bảo rằng mọi phiên kết nối đều có Bảo mật chuyển tiếp hoàn hảo. Điều này bảo vệ dữ liệu trong quá khứ ngay cả khi khóa riêng tư của máy chủ bị lộ trong tương lai.

Tóm lại, TLS 1.3 là tiêu chuẩn hiện đại nhất, mang lại sự cân bằng hoàn hảo giữa hiệu suất đỉnh cao và bảo mật cấp cao nhất.

Cách cài đặt và cấu hình chứng chỉ TLS/SSL cho website

Các bước cơ bản để cài đặt chứng chỉ TLS/SSL

Quá trình cài đặt chứng chỉ có thể khác nhau đôi chút tùy thuộc vào nhà cung cấp hosting và máy chủ web của bạn, nhưng về cơ bản bao gồm các bước sau:

1. Mua và cấp phát chứng chỉ:

- Chọn nhà cung cấp (CA): Bạn có thể nhận chứng chỉ từ các nhà cung cấp thương mại như Comodo, DigiCert, GeoTrust, hoặc sử dụng các dịch vụ miễn phí và tự động hóa như Let’s Encrypt. Đối với hầu hết các blog cá nhân và website doanh nghiệp nhỏ, chứng chỉ từ Let’s Encrypt là đủ dùng và rất hiệu quả.

- Tạo CSR (Certificate Signing Request): Đây là một khối văn bản được mã hóa chứa thông tin về tên miền và tổ chức của bạn. Bạn thường tạo CSR ngay trên máy chủ web của mình.

- Xác minh quyền sở hữu tên miền: CA cần xác minh rằng bạn thực sự sở hữu tên miền mà bạn muốn bảo vệ. Quá trình này có thể được thực hiện qua email, DNS record, hoặc tải lên một tệp tin đặc biệt.

- Nhận chứng chỉ: Sau khi xác minh thành công, CA sẽ cấp phát cho bạn các tệp chứng chỉ (thường là tệp .crt và .ca-bundle).

2. Cấu hình trên máy chủ web (Apache, Nginx, IIS):

- Tải lên tệp chứng chỉ: Bạn cần tải các tệp chứng chỉ và khóa riêng tư (private key) lên máy chủ của mình.

- Chỉnh sửa tệp cấu hình: Bạn sẽ cần chỉnh sửa tệp cấu hình của máy chủ web để chỉ định đường dẫn đến các tệp chứng chỉ và kích hoạt SSL/TLS cho tên miền của bạn.

- Với Apache: Bạn cần chỉnh sửa tệp

.htaccess hoặc tệp cấu hình virtual host.

- Với Nginx: Bạn sẽ chỉnh sửa khối

server trong tệp cấu hình của trang web.

- Với IIS: Bạn có thể sử dụng giao diện đồ họa để nhập chứng chỉ và gán nó cho trang web của mình.

- Khởi động lại máy chủ web: Sau khi lưu các thay đổi, hãy khởi động lại dịch vụ web để áp dụng cấu hình mới.

Nhiều nhà cung cấp hosting hiện nay đã tích hợp sẵn tính năng cài đặt SSL/TLS miễn phí từ Let’s Encrypt chỉ với vài cú nhấp chuột trong cPanel hoặc các bảng điều khiển tương tự, giúp đơn giản hóa quy trình này rất nhiều.

Lưu ý và kiểm tra cấu hình bảo mật TLS

Cài đặt chứng chỉ chỉ là bước đầu tiên. Việc duy trì và kiểm tra cấu hình bảo mật là một quá trình liên tục.

- Kiểm tra chứng chỉ hợp lệ: Sau khi cài đặt, hãy sử dụng một công cụ kiểm tra SSL trực tuyến (như SSL Labs Server Test) để quét trang web của bạn. Công cụ này sẽ cho bạn biết liệu chứng chỉ đã được cài đặt đúng cách chưa, chuỗi tin cậy có hoàn chỉnh không, và đánh giá tổng thể cấu hình bảo mật của bạn (từ A+ đến F).

- Chuyển hướng từ HTTP sang HTTPS: Đảm bảo rằng tất cả lưu lượng truy cập từ

http:// đều được tự động chuyển hướng sang https://. Điều này đảm bảo rằng mọi kết nối đến trang web của bạn đều được mã hóa.

- Cài đặt bảo mật nâng cao: Cấu hình máy chủ của bạn để chỉ hỗ trợ các phiên bản TLS mạnh (ưu tiên TLS 1.3 và 1.2) và các bộ mã hóa hiện đại. Vô hiệu hóa hoàn toàn SSLv2, SSLv3, TLS 1.0 và TLS 1.1.

- Cập nhật thường xuyên: Chứng chỉ có thời hạn sử dụng (thường là 90 ngày với Let’s Encrypt hoặc 1 năm với chứng chỉ trả phí). Hãy đảm bảo bạn có quy trình tự động gia hạn hoặc gia hạn thủ công trước khi hết hạn để tránh gián đoạn dịch vụ.

Các vấn đề thường gặp và cách xử lý

Lỗi chứng chỉ TLS không hợp lệ hoặc hết hạn

Đây là một trong những lỗi phổ biến nhất, thường hiển thị trên trình duyệt với thông báo như “Your connection is not private” hoặc “NET::ERR_CERT_DATE_INVALID”.

Nguyên nhân:

- Chứng chỉ hết hạn: Mọi chứng chỉ TLS đều có ngày hết hạn. Nếu bạn không gia hạn kịp thời, trình duyệt sẽ coi nó là không hợp lệ.

- Tên miền không khớp (Domain Mismatch): Chứng chỉ được cấp cho một tên miền cụ thể (ví dụ:

buimanhduc.com). Nếu bạn cố gắng sử dụng nó trên một tên miền khác (ví dụ: blog.buimanhduc.com mà không có hỗ trợ wildcard), lỗi sẽ xảy ra.

- Chứng chỉ tự ký (Self-Signed Certificate): Nếu bạn tự tạo chứng chỉ thay vì nhận từ một CA đáng tin cậy, các trình duyệt sẽ không tin tưởng nó và hiển thị cảnh báo.

- Chuỗi chứng chỉ không hoàn chỉnh (Incomplete Chain): Đôi khi, máy chủ không được cấu hình để gửi cả chứng chỉ trung gian, khiến trình duyệt không thể xác minh đầy đủ chuỗi tin cậy.

Cách khắc phục nhanh:

- Kiểm tra ngày hết hạn của chứng chỉ và gia hạn ngay lập tức nếu cần.

- Đảm bảo bạn đang sử dụng đúng chứng chỉ cho đúng tên miền.

- Sử dụng công cụ kiểm tra SSL trực tuyến để xác định xem chuỗi chứng chỉ có bị thiếu hay không và cài đặt lại cho đúng.

- Luôn sử dụng chứng chỉ được cấp bởi một CA công cộng đáng tin cậy (Certificate Authority là gì).

Lỗi kết nối TLS do cấu hình máy chủ hoặc trình duyệt

Đôi khi, vấn đề không nằm ở chứng chỉ mà ở cách máy chủ hoặc trình duyệt được cấu hình để giao tiếp với nhau.

Nguyên nhân:

- Giao thức không được hỗ trợ: Máy chủ của bạn có thể được cấu hình để chỉ sử dụng các phiên bản TLS cũ (như TLS 1.0/1.1), trong khi trình duyệt của người dùng yêu cầu phiên bản mới hơn (TLS 1.2/1.3).

- Bộ mã hóa không khớp (No Common Cipher Suites): Máy chủ và trình duyệt không thể tìm thấy một bộ mã hóa chung mà cả hai cùng hỗ trợ để thiết lập kết nối an toàn.

- Lỗi Mixed Content (Nội dung hỗn hợp): Trang HTTPS của bạn đang tải các tài nguyên (hình ảnh, script, CSS) từ một nguồn HTTP không an toàn. Điều này làm giảm tính bảo mật của toàn bộ trang.

Hướng dẫn xử lý:

- Cập nhật cấu hình máy chủ: Trong tệp cấu hình máy chủ web, hãy bật hỗ trợ cho TLS 1.2 và TLS 1.3, đồng thời vô hiệu hóa tất cả các phiên bản cũ hơn.

- Sử dụng bộ mã hóa hiện đại: Đảm bảo máy chủ của bạn được cấu hình để ưu tiên các bộ mã hóa mạnh mẽ và tương thích rộng rãi.

- Sửa lỗi Mixed Content: Sử dụng công cụ “Inspect” của trình duyệt để tìm và sửa tất cả các URL tài nguyên đang sử dụng

http:// thành https://. Cài đặt các plugin như “Really Simple SSL” trên WordPress cũng có thể tự động khắc phục vấn đề này.

- Xóa cache và cookie của trình duyệt: Đôi khi, lỗi có thể do thông tin cũ được lưu trong cache của trình duyệt. Xóa cache có thể giải quyết được vấn đề.

Những lưu ý và best practices khi sử dụng TLS

Để đảm bảo trang web của bạn luôn an toàn và hoạt động hiệu quả, việc tuân thủ các phương pháp hay nhất (best practices) khi sử dụng TLS là vô cùng quan trọng. Đây là danh sách kiểm tra nhanh mà bạn nên ghi nhớ.

- Luôn cập nhật phiên bản TLS mới nhất (ưu tiên TLS 1.3): Đây là quy tắc vàng. TLS 1.3 không chỉ an toàn hơn mà còn nhanh hơn đáng kể. Hãy cấu hình máy chủ của bạn để ưu tiên TLS 1.3 và chỉ sử dụng TLS 1.2 làm phương án dự phòng. Việc này giúp bảo vệ bạn khỏi các lỗ hổng đã biết và cải thiện trải nghiệm người dùng.

- Sử dụng chứng chỉ từ nhà cung cấp uy tín (CA): Dù là chứng chỉ trả phí hay miễn phí như Let’s Encrypt, hãy đảm bảo nó đến từ một Tổ chức Chứng thực đáng tin cậy. Tránh xa các chứng chỉ tự ký (self-signed) cho các website công cộng, vì chúng sẽ gây ra cảnh báo bảo mật cho người dùng và làm giảm uy tín của bạn.

- Kiểm tra và duy trì cấu hình bảo mật thường xuyên: Đừng chỉ “cài đặt rồi quên”. Hãy sử dụng các công cụ trực tuyến như SSL Labs Server Test định kỳ (ví dụ: hàng quý) để đánh giá lại cấu hình của bạn. Công nghệ và các mối đe dọa luôn thay đổi, vì vậy việc kiểm tra thường xuyên giúp bạn luôn đi trước một bước.

- Không sử dụng SSL hoặc các phiên bản TLS cũ đã lỗi thời: Hãy vô hiệu hóa hoàn toàn SSL 2.0, SSL 3.0, TLS 1.0 và TLS 1.1 trên máy chủ của bạn. Các giao thức này chứa các lỗ hổng nghiêm trọng và việc tiếp tục hỗ trợ chúng sẽ khiến trang web của bạn trở nên yếu đuối trước các cuộc tấn công.

- Triển khai HTTP Strict Transport Security (HSTS): HSTS là một cơ chế bảo mật cho phép máy chủ web yêu cầu trình duyệt chỉ giao tiếp với nó bằng các kết nối HTTPS an toàn. Điều này giúp ngăn chặn các cuộc tấn công hạ cấp giao thức và bảo vệ người dùng khỏi các kết nối không an toàn.

- Tự động hóa việc gia hạn chứng chỉ: Chứng chỉ hết hạn là một lỗi phổ biến nhưng hoàn toàn có thể tránh được. Nếu bạn sử dụng Let’s Encrypt, hãy thiết lập cron job hoặc sử dụng các công cụ tích hợp sẵn của hosting để tự động gia hạn chứng chỉ, đảm bảo trang web hoạt động liên tục và an toàn.

Kết luận

Qua hành trình tìm hiểu chi tiết trong bài viết này, chúng ta có thể thấy rằng TLS không chỉ là một thuật ngữ kỹ thuật khô khan. Nó chính là người hùng thầm lặng, là nền tảng vững chắc cho sự an toàn và tin cậy của Internet hiện đại. Từ việc bảo vệ thông tin đăng nhập, chi tiết thanh toán cho đến những cuộc trò chuyện riêng tư, TLS đóng vai trò không thể thiếu trong việc xây dựng một không gian mạng an toàn cho tất cả mọi người.

Tổng kết lại, vai trò quan trọng của TLS nằm ở ba chức năng cốt lõi: Mã hóa để giữ bí mật dữ liệu, Xác thực để đảm bảo bạn đang kết nối đúng nơi, và Toàn vẹn dữ liệu để chống lại mọi sự giả mạo. Việc chuyển đổi từ người tiền nhiệm SSL sang các phiên bản TLS mới hơn, đặc biệt là TLS 1.3, không chỉ là một khuyến nghị mà là một yêu cầu cấp thiết để đối phó với các mối đe dọa an ninh mạng ngày càng tinh vi và đồng thời cải thiện hiệu suất website.

Bùi Mạnh Đức hy vọng rằng bài viết này đã cung cấp cho bạn một cái nhìn rõ ràng và toàn diện về TLS. Việc áp dụng đúng cách và bảo trì cấu hình TLS thường xuyên là một khoản đầu tư xứng đáng cho sự an toàn và uy tín của bất kỳ dự án trực tuyến nào. Đừng ngần ngại tiếp tục tìm hiểu và triển khai TLS cho website của mình. Bởi vì bảo vệ dữ liệu cho người dùng cũng chính là bảo vệ cho thành công của bạn.