Trong kỷ nguyên số, việc bảo vệ máy chủ web không còn là một lựa chọn mà đã trở thành yêu cầu bắt buộc đối với mọi doanh nghiệp và cá nhân. Giữa vô vàn mối đe dọa an ninh mạng, web shell nổi lên như một hiểm họa tiềm ẩn, tinh vi và cực kỳ nguy hiểm. Nó có thể âm thầm xâm nhập vào hệ thống của bạn, trao toàn bộ quyền kiểm soát cho tin tặc mà bạn không hề hay biết. Hiểu rõ về web shell chính là bước đầu tiên và quan trọng nhất để xây dựng một hàng rào phòng thủ vững chắc. Bài viết này sẽ cung cấp cho bạn một cái nhìn toàn diện, từ định nghĩa, cơ chế hoạt động, dấu hiệu nhận biết cho đến các phương pháp phòng chống và loại bỏ web shell hiệu quả, giúp bạn bảo vệ tài sản số của mình một cách chủ động.

Web shell là gì và vai trò trong bảo mật máy chủ web

Để bảo vệ website của mình, trước hết bạn cần hiểu rõ kẻ thù mình đang đối mặt là ai. Web shell chính là một trong những kẻ thù thầm lặng nhưng có sức tàn phá khủng khiếp nhất.

Định nghĩa web shell

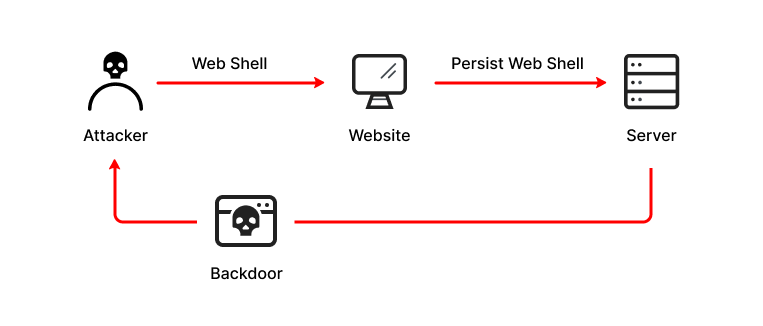

Về cơ bản, web shell là một đoạn mã độc (script) được viết bằng các ngôn ngữ lập trình phía máy chủ như PHP, ASP, JSP, hoặc Python. Tin tặc sẽ tìm cách tải tệp chứa đoạn mã này lên máy chủ web của bạn. Một khi đã được cài đặt thành công, web shell hoạt động như một cánh cửa hậu, cho phép kẻ tấn công thực thi các lệnh trên máy chủ từ xa thông qua một giao diện web đơn giản. Bạn có thể hình dung nó như một chiếc chìa khóa vạn năng trao cho kẻ gian, cho phép chúng tự do ra vào và làm bất cứ điều gì chúng muốn trong “ngôi nhà” kỹ thuật số của bạn.

Vai trò của web shell trong nguy cơ bảo mật

Mức độ nguy hiểm của web shell nằm ở khả năng kiểm soát mà nó cung cấp cho tin tặc. Kẻ tấn công không chỉ dừng lại ở việc xem trộm thông tin. Chúng có thể chiếm toàn bộ quyền điều khiển máy chủ, đánh cắp các dữ liệu nhạy cảm như thông tin khách hàng, tài khoản ngân hàng, bí mật kinh doanh. Hơn thế nữa, chúng có thể cài đặt thêm các phần mềm độc hại khác, biến máy chủ của bạn thành một công cụ để tấn công các hệ thống khác (tấn công DDoS) hoặc gửi thư rác. Điều khiến web shell trở nên đặc biệt nguy hiểm là nó rất khó bị phát hiện. Các tệp web shell thường được ngụy trang dưới những cái tên vô hại và có kích thước rất nhỏ, dễ dàng qua mặt các công cụ bảo mật thông thường.

Cách thức hoạt động và tấn công của web shell

Hiểu được cách web shell xâm nhập và hoạt động trên máy chủ là yếu tố then chốt để bạn có thể ngăn chặn chúng một cách hiệu quả. Cơ chế của chúng khá tinh vi nhưng không phải là không thể phòng bị.

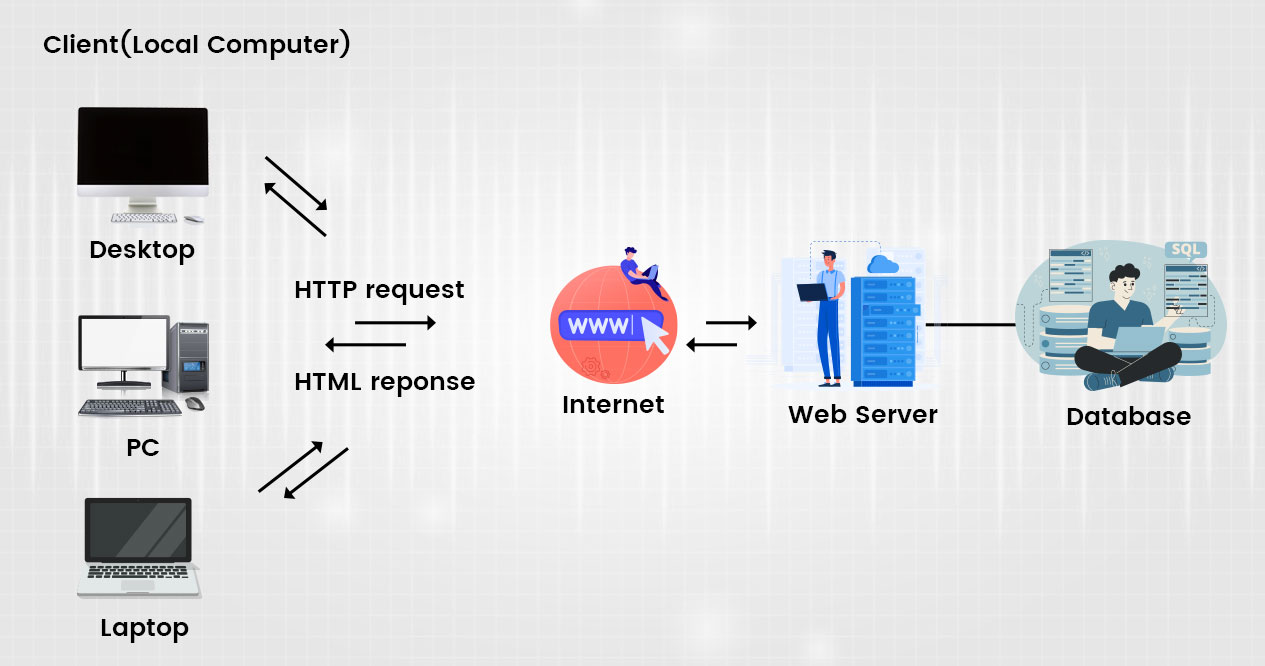

Cơ chế hoạt động của web shell trên máy chủ

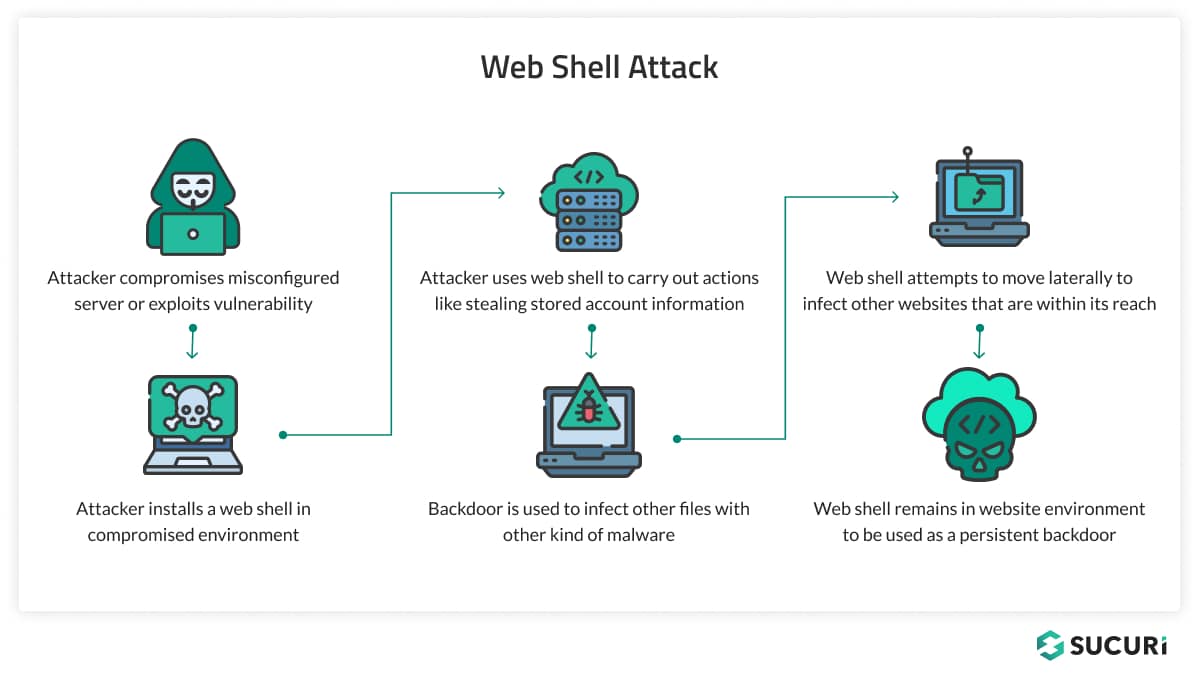

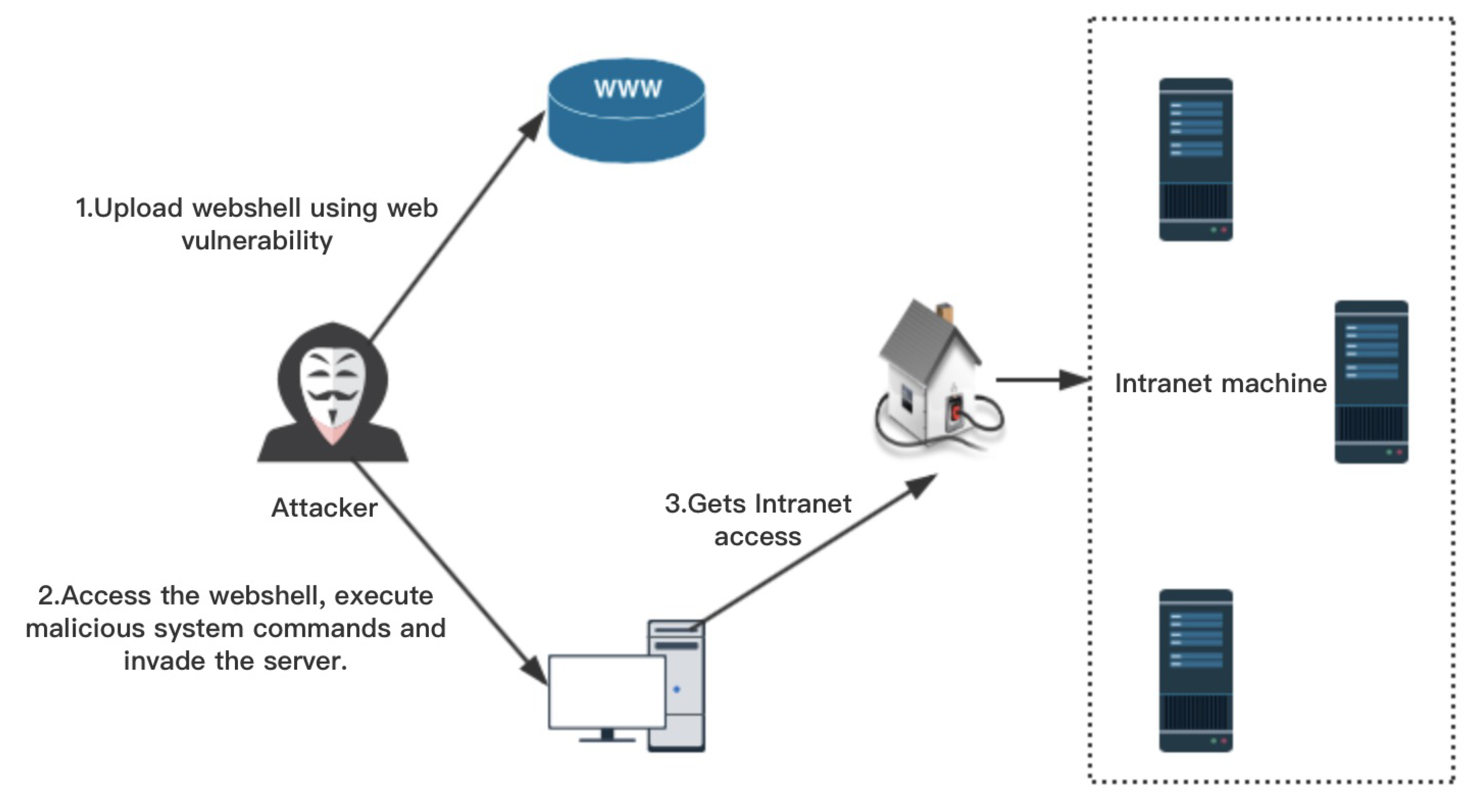

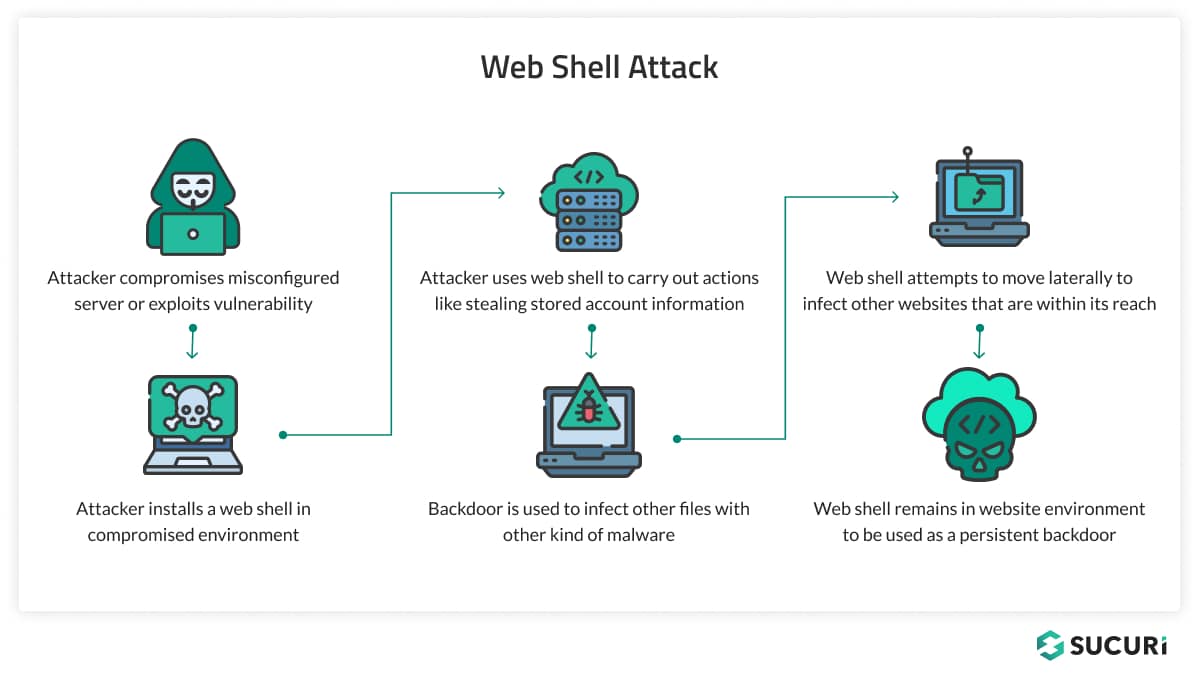

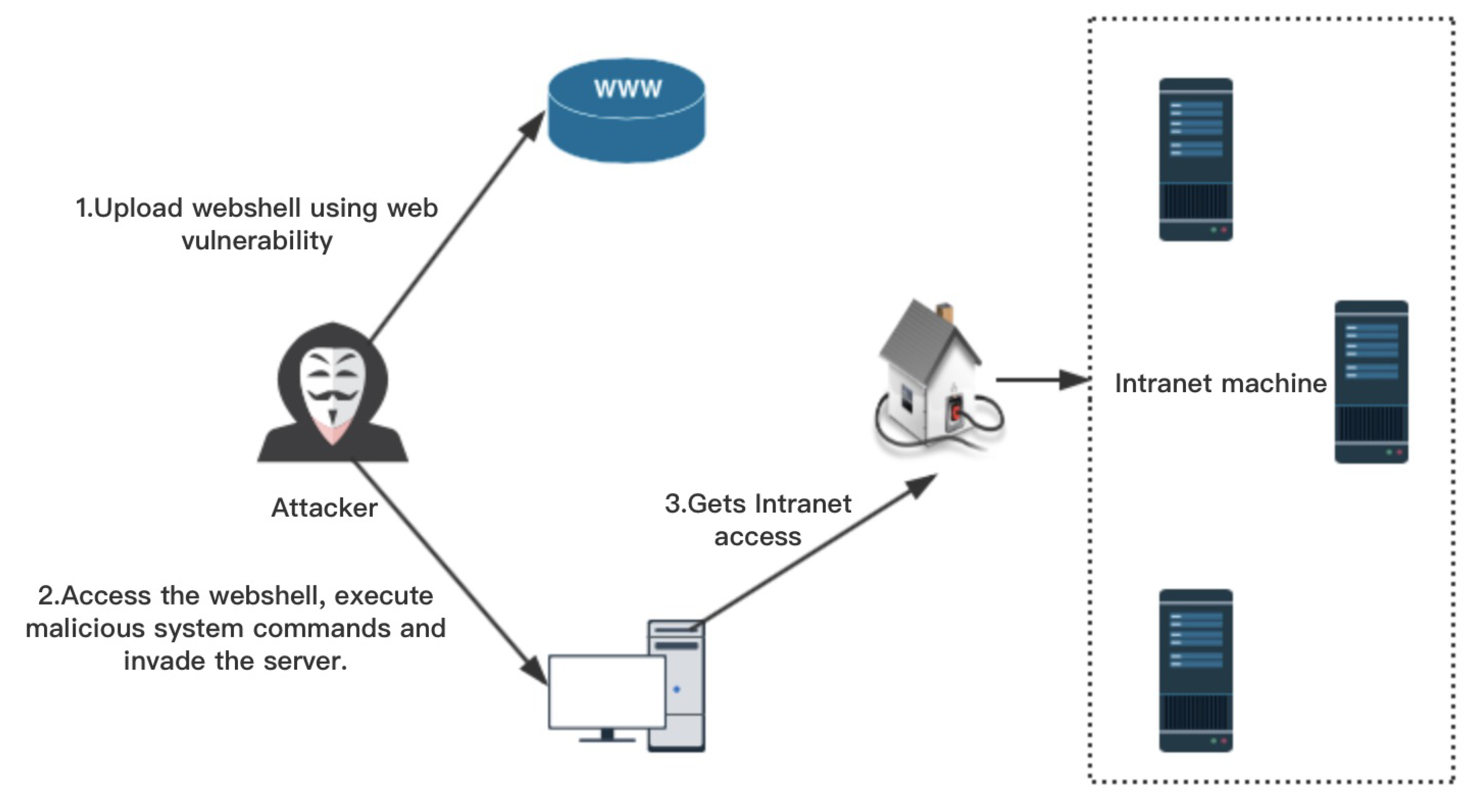

Quá trình cấy web shell thường bắt đầu bằng việc tin tặc khai thác một lỗ hổng bảo mật trên website của bạn. Các lỗ hổng phổ biến nhất bao gồm:

Lỗ hổng tải tệp (File Upload Vulnerabilities): Nhiều website cho phép người dùng tải lên các tệp như ảnh đại diện, tài liệu. Nếu không được kiểm soát chặt chẽ, tin tặc có thể lợi dụng tính năng này để tải lên một tệp web shell thay vì một tệp hình ảnh thông thường.

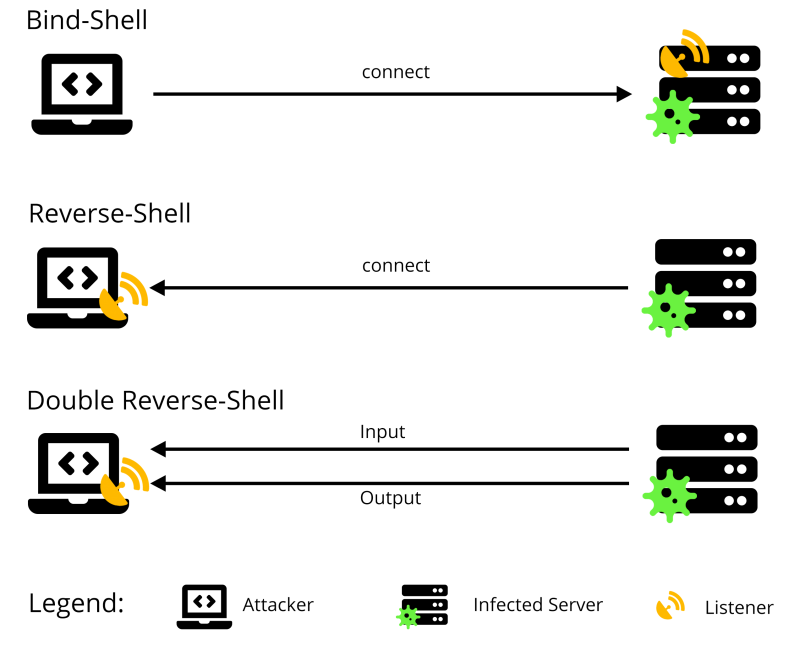

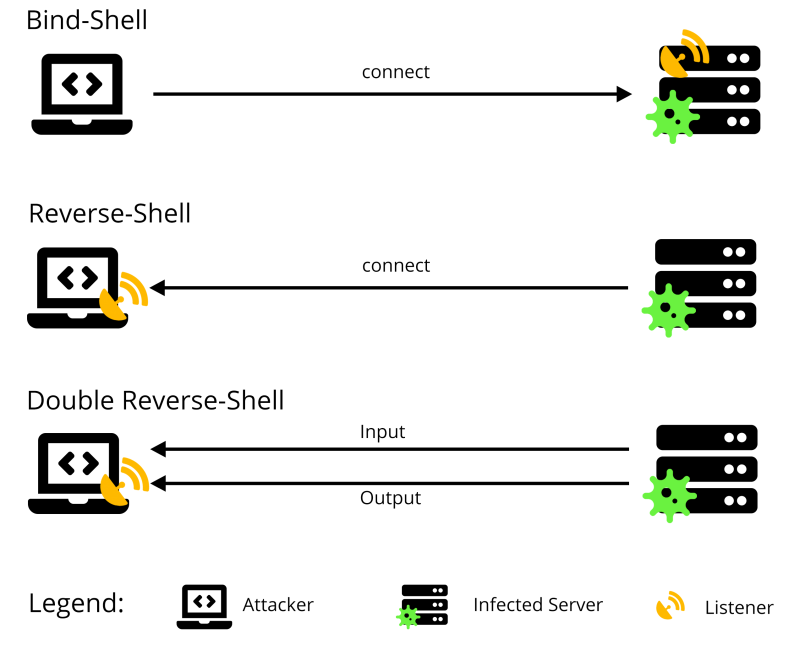

SQL Injection và Remote Code Execution (RCE): Các lỗ hổng trong mã nguồn của website, plugin hoặc theme có thể cho phép tin tặc chèn và thực thi mã lệnh từ xa, qua đó tạo ra hoặc tải lên một tệp web shell. Sau khi đã nằm trên máy chủ, web shell sẽ “lắng nghe” các yêu cầu từ tin tặc. Kẻ tấn công có thể giao tiếp với nó thông qua trình duyệt web, gửi đi các lệnh và nhận về kết quả, giống như họ đang sử dụng một giao diện dòng lệnh (command line) trực tiếp trên máy chủ của bạn.

Các phương thức tấn công phổ biến sử dụng web shell

Khi đã có quyền truy cập thông qua web shell, khả năng phá hoại của tin tặc là gần như vô hạn. Dưới đây là một số kỹ thuật tấn công phổ biến:

Truy cập và kiểm soát trái phép: Đây là mục đích cơ bản nhất. Tin tặc có thể xem, sửa, xóa bất kỳ tệp nào trên máy chủ.

Khai thác và đánh cắp dữ liệu: Chúng có thể tải xuống toàn bộ cơ sở dữ liệu, bao gồm thông tin người dùng, mật khẩu, và các dữ liệu kinh doanh quan trọng.

Mã hóa tống tiền (Ransomware): Tin tặc sử dụng web shell để triển khai mã độc mã hóa toàn bộ dữ liệu trên máy chủ và sau đó đòi tiền chuộc để giải mã.

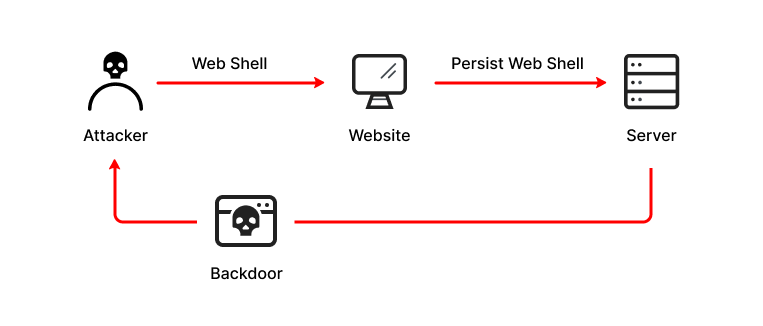

Mở cửa hậu (Backdoor): Web shell thường được dùng để tạo ra các backdoor khác, đảm bảo tin tặc vẫn có thể truy cập lại hệ thống ngay cả khi web shell ban đầu đã bị gỡ bỏ. Một ví dụ điển hình là các cuộc tấn công vào máy chủ Microsoft Exchange vào năm 2021, nơi tin tặc đã sử dụng các lỗ hổng để cài đặt web shell và từ đó kiểm soát hàng chục nghìn hệ thống trên toàn thế giới.

Nhận biết dấu hiệu bị nhiễm web shell

Phát hiện sớm web shell là yếu tố quyết định để giảm thiểu thiệt hại. May mắn là, dù rất tinh vi, chúng vẫn để lại một số dấu vết nhất định nếu bạn biết cách quan sát.

Dấu hiệu kỹ thuật trên hệ thống

Đây là những dấu hiệu mà bạn có thể tìm thấy khi kiểm tra trực tiếp máy chủ của mình:

Các tệp đáng ngờ xuất hiện: Hãy chú ý đến các tệp có tên lạ (ví dụ: `c99.php`, `r57.php`, `shell.php`) hoặc các tệp có ngày tạo/sửa đổi bất thường trong các thư mục có thể ghi như `/uploads`, `/images`, `/temp`. Đôi khi, chúng được ngụy trang thành các tệp quen thuộc như `index.php` nhưng nằm ở một vị trí không hợp lý.

Tăng đột biến trong việc sử dụng tài nguyên: Nếu bạn thấy CPU, bộ nhớ (RAM) hoặc băng thông mạng của máy chủ tăng vọt mà không rõ lý do, đó có thể là dấu hiệu của một web shell đang hoạt động, chẳng hạn như thực hiện các cuộc tấn công hoặc khai thác dữ liệu.

Log máy chủ có các mục bất thường: Kiểm tra nhật ký truy cập (access logs) và nhật ký lỗi (error logs) của máy chủ web. Tìm kiếm các yêu cầu HTTP GET hoặc POST đến các tệp không quen thuộc (đặc biệt là các tệp không phải trang web như .php, .asp trong thư mục hình ảnh) hoặc các yêu cầu chứa các lệnh đáng ngờ.

Triệu chứng trên hoạt động của website và máy chủ

Đôi khi, bạn không cần phải truy cập vào máy chủ mà vẫn có thể nhận thấy các triệu chứng bên ngoài:

Website phản hồi chậm hoặc không ổn định: Nếu trang web của bạn đột nhiên trở nên ì ạch, thường xuyên bị lỗi 500 hoặc ngoại tuyến mà không có lý do rõ ràng về lưu lượng truy cập, đó là một dấu hiệu cảnh báo.

Nội dung trang web bị thay đổi: Đây là dấu hiệu rõ ràng nhất, còn được gọi là “deface”. Trang chủ hoặc các trang con của bạn hiển thị nội dung lạ, thông điệp từ tin tặc hoặc bị chuyển hướng đến các trang web độc hại khác.

Hành vi truy cập lạ: Các công cụ phân tích lưu lượng truy cập như Google Analytics có thể cho thấy các nguồn truy cập lạ từ các quốc gia không liên quan hoặc các trang giới thiệu đáng ngờ. Ngoài ra, tài khoản của người dùng trên website có thể bị khóa hoặc có các hoạt động lạ mà họ không thực hiện.

Các phương thức phòng chống và loại bỏ web shell hiệu quả

Phòng bệnh hơn chữa bệnh. Việc chủ động triển khai các biện pháp phòng chống là cách tốt nhất để giữ cho máy chủ của bạn an toàn trước web shell. Tuy nhiên, nếu không may bị nhiễm, bạn cũng cần biết cách xử lý dứt điểm.

Phòng chống web shell

Đây là những bước bạn nên thực hiện ngay hôm nay để củng cố hàng rào bảo mật của mình:

Cập nhật và vá lỗi thường xuyên: Luôn đảm bảo rằng hệ điều hành, máy chủ web (Apache, Nginx), nền tảng website (WordPress, Joomla), cùng tất cả plugin và theme đều được cập nhật lên phiên bản mới nhất. Các bản cập nhật thường chứa các bản vá cho những lỗ hổng bảo mật đã được phát hiện.

Giới hạn và kiểm soát quyền truy cập tệp: Thiết lập quyền truy cập tệp (file permissions) một cách nghiêm ngặt. Các thư mục không cần ghi dữ liệu nên được đặt ở chế độ chỉ đọc (read-only). Đặc biệt, vô hiệu hóa việc thực thi script trong các thư mục cho phép tải tệp lên như `/uploads`.

Sử dụng Tường lửa Ứng dụng Web (WAF): Một WAF có thể giúp lọc và chặn các yêu cầu HTTP đáng ngờ, bao gồm cả các nỗ lực khai thác lỗ hổng để tải web shell lên máy chủ của bạn. Nhiều dịch vụ WAF còn có bộ quy tắc chuyên dụng để nhận diện và ngăn chặn web shell.

Sử dụng phần mềm quét mã độc: Cài đặt các công cụ bảo mật chuyên dụng trên máy chủ để thường xuyên quét toàn bộ hệ thống tệp, tìm kiếm các chữ ký của web shell và các loại mã độc khác.

Hướng dẫn phát hiện và loại bỏ web shell

Nếu nghi ngờ hệ thống đã bị nhiễm, hãy hành động cẩn trọng theo các bước sau:

Bước 1: Cách ly hệ thống: Nếu có thể, hãy tạm thời đưa website về chế độ bảo trì để ngăn chặn tin tặc tiếp tục khai thác.

Bước 2: Rà soát và xác định tệp độc hại: Sử dụng các công cụ quét mã độc hoặc kiểm tra thủ công các tệp dựa trên ngày sửa đổi và vị trí đáng ngờ. So sánh mã nguồn của bạn với một bản gốc sạch (từ kho lưu trữ WordPress, ví dụ) để tìm ra các tệp lạ hoặc tệp đã bị chỉnh sửa.

Bước 3: Xóa tệp web shell: Sau khi xác định chắc chắn, hãy xóa các tệp độc hại. Hãy cẩn thận để không xóa nhầm các tệp hệ thống quan trọng.

Bước 4: Vá lỗ hổng: Đây là bước quan trọng nhất. Nếu bạn chỉ xóa web shell mà không vá lỗ hổng đã cho phép nó xâm nhập, tin tặc sẽ quay trở lại. Hãy rà soát và khắc phục ngay lập tức lỗ hổng đó.

Bước 5: Khôi phục và thay đổi thông tin đăng nhập: Nếu không chắc chắn đã loại bỏ hoàn toàn, hãy khôi phục website từ một bản sao lưu sạch gần nhất. Sau đó, thay đổi toàn bộ mật khẩu, bao gồm mật khẩu quản trị website, FTP, cơ sở dữ liệu và tài khoản hosting.

Tầm quan trọng của bảo mật và giám sát hệ thống liên quan đến web shell

Chống lại web shell không phải là một hành động đơn lẻ mà là một quá trình liên tục. Việc kết hợp giữa chiến lược bảo mật vững chắc và giám sát không ngừng nghỉ là chìa khóa để bảo vệ hệ thống một cách toàn diện.

Giám sát hệ thống giúp phát hiện sớm web shell

Giám sát là đôi mắt và đôi tai của bạn trên không gian mạng. Một hệ thống được giám sát chặt chẽ có khả năng phát hiện các dấu hiệu bất thường ngay từ khi chúng mới manh nha, giúp bạn phản ứng kịp thời trước khi thiệt hại lớn xảy ra. Hãy thiết lập các công cụ giám sát nhật ký (log monitoring) để tự động phân tích và cảnh báo về các truy cập đáng ngờ. Sử dụng các hệ thống cảnh báo tự động khi có sự thay đổi bất thường về hiệu suất máy chủ (CPU, RAM) hoặc khi có tệp mới được tạo trong các thư mục nhạy cảm. Việc này giúp biến việc bảo mật từ bị động (chờ bị tấn công rồi xử lý) sang chủ động (phát hiện và ngăn chặn sớm).

Chiến lược bảo mật toàn diện ngăn chặn nguy cơ từ web shell

Không có một giải pháp duy nhất nào có thể đảm bảo an toàn tuyệt đối. Thay vào đó, bạn cần xây dựng một chiến lược bảo mật đa lớp (defense in depth), kết hợp nhiều biện pháp khác nhau để tạo ra một hàng rào phòng thủ vững chắc. Chiến lược này bao gồm:

Bảo mật kỹ thuật: Kết hợp WAF, phần mềm chống mã độc, cập nhật hệ thống thường xuyên và cấu hình máy chủ cứng rắn.

Chính sách quản lý truy cập: Áp dụng nguyên tắc đặc quyền tối thiểu, tức là chỉ cấp cho người dùng và ứng dụng những quyền hạn thực sự cần thiết để hoạt động. Quản lý mật khẩu mạnh và xác thực hai yếu tố (2FA).

Đào tạo nhân sự: Con người là một mắt xích quan trọng. Đảm bảo rằng tất cả những người có quyền truy cập vào website đều được đào tạo về các rủi ro bảo mật và các thực hành tốt nhất để phòng tránh.

Best Practices

Để tóm gọn lại, dưới đây là danh sách các hành động tốt nhất mà bạn nên áp dụng để bảo vệ máy chủ web của mình khỏi mối đe dọa từ web shell. Hãy xem đây như một danh sách kiểm tra bảo mật định kỳ cho website của bạn.

Luôn cập nhật hệ thống và phần mềm kịp thời: Đừng bao giờ trì hoãn việc cập nhật WordPress, các plugin, theme và phần mềm máy chủ. Bật tính năng cập nhật tự động nếu có thể.

Hạn chế quyền upload file không cần thiết: Nếu website của bạn không yêu cầu người dùng tải tệp lên, hãy tắt tính năng này. Nếu cần, hãy giới hạn loại tệp được phép (chỉ hình ảnh) và kích thước tệp, đồng thời sử dụng các công cụ để quét mọi tệp được tải lên.

Thiết lập quyền truy cập nghiêm ngặt trên thư mục web: Đảm bảo rằng các thư mục và tệp có quyền hạn chính xác. Các thư mục nên có quyền `755` và các tệp có quyền `644`. Vô hiệu hóa thực thi PHP trong các thư mục như `wp-content/uploads`.

Sử dụng WAF và phần mềm bảo mật chuyên dụng: Một Tường lửa Ứng dụng Web (WAF) là tuyến phòng thủ đầu tiên của bạn. Kết hợp nó với một plugin bảo mật uy tín trên website để quét mã độc và giám sát các thay đổi tệp.

Định kỳ kiểm tra và giám sát log server: Tập thói quen xem lại nhật ký truy cập và lỗi của máy chủ để tìm kiếm các hoạt động bất thường. Sử dụng các công cụ để tự động hóa quá trình này.

Không mở các kết nối nghi ngờ từ bên ngoài: Hạn chế các kết nối từ xa đến máy chủ của bạn. Chỉ cho phép truy cập từ các địa chỉ IP đáng tin cậy nếu có thể.

Conclusion

Qua bài viết, chúng ta có thể thấy rõ web shell là một mối nguy hiểm bảo mật cực kỳ nghiêm trọng. Sự tinh vi và khả năng ẩn mình của nó đòi hỏi chúng ta phải luôn cảnh giác và chủ động. Việc lơ là trong công tác bảo mật có thể dẫn đến những hậu quả khôn lường, từ mất mát dữ liệu, ảnh hưởng uy tín thương hiệu cho đến thiệt hại nặng nề về tài chính. Đừng chờ đợi cho đến khi sự cố xảy ra mới hành động.

Chúng tôi khuyến nghị bạn hãy thực hiện các bước phòng ngừa và thiết lập một quy trình giám sát liên tục để bảo vệ máy chủ web của mình. Bảo mật không phải là một dự án làm một lần rồi thôi, mà là một cam kết lâu dài. Hãy dành thời gian đánh giá lại hệ thống bảo mật của bạn ngay hôm nay. Áp dụng các biện pháp đã được đề cập trong bài viết này để xây dựng một pháo đài vững chắc cho tài sản số của bạn. Để tìm hiểu sâu hơn, bạn có thể tham khảo thêm các tài liệu từ OWASP và các blog công nghệ uy tín về an ninh mạng.