Tuyệt vời! Dựa trên thông tin chi tiết bạn cung cấp về thương hiệu Bùi Mạnh Đức và dàn bài chi tiết, tôi sẽ tiến hành viết bài blog hoàn chỉnh.

Etc Shadow Trong Linux: Bí Mật Đằng Sau Tệp Tin Bảo Vệ Mật Khẩu Người Dùng

Khi nói về quản trị hệ điều hành Linux, việc bảo vệ thông tin người dùng là một trong những ưu tiên hàng đầu. Bạn đã bao giờ tự hỏi mật khẩu của mình được lưu trữ ở đâu và bảo vệ như thế nào mỗi khi bạn đăng nhập chưa? Hệ điều hành Linux có một cơ chế bảo mật tinh vi, và trung tâm của cơ chế đó chính là file /etc/shadow. Đây không chỉ là một tệp tin thông thường, mà là một thành trì vững chắc giúp bảo vệ danh tính số của người dùng.

Việc quản lý mật khẩu không đúng cách có thể mở ra những lỗ hổng nghiêm trọng, tạo điều kiện cho các cuộc tấn công mạng. Trong bài viết này, chúng ta sẽ cùng nhau khám phá sâu hơn về file /etc/shadow: từ cấu trúc, vai trò cho đến cách truy cập và bảo vệ nó một cách an toàn nhất. Hãy cùng Bùi Mạnh Đức tìm hiểu bí mật đằng sau tệp tin quan trọng này nhé!

Giới thiệu file etc shadow trong Linux

File /etc/shadow là một thành phần cốt lõi trong hệ thống bảo mật của Linux, đóng vai trò như một kho chứa an toàn cho mật khẩu của tất cả người dùng. Việc hiểu rõ về nó là kỹ năng cơ bản mà bất kỳ quản trị viên hệ thống nào cũng cần nắm vững.

Cấu trúc và nội dung của file etc shadow

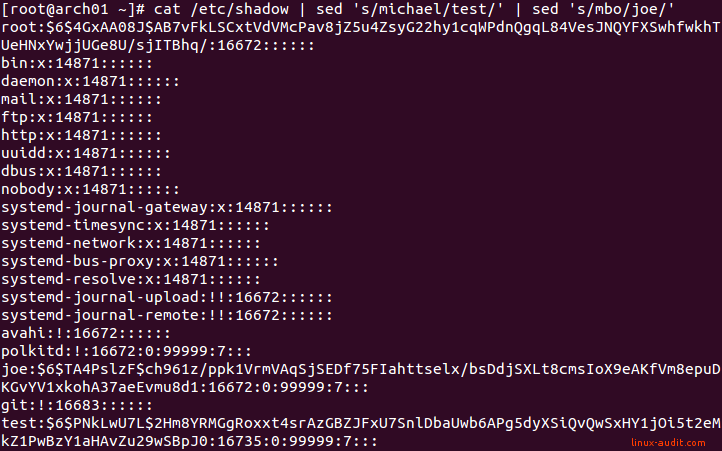

File /etc/shadow thường được đặt tại đường dẫn /etc/shadow. Điểm đặc biệt của nó là quyền truy cập cực kỳ hạn chế. Chỉ có người dùng root (quản trị viên cao nhất) mới có quyền đọc và ghi file này. Điều này đảm bảo rằng thông tin nhạy cảm bên trong không bị rò rỉ cho những người dùng thông thường.

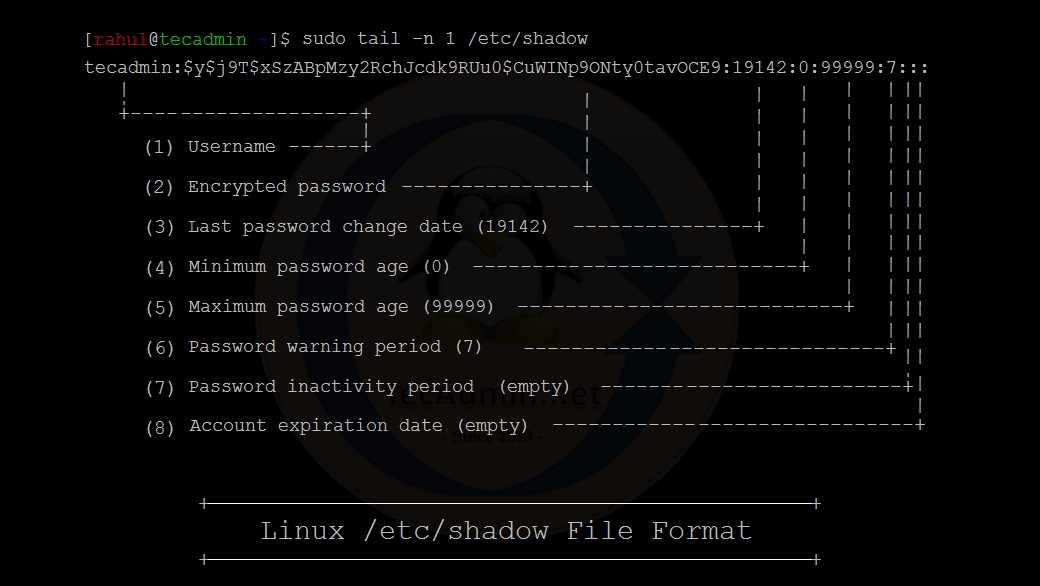

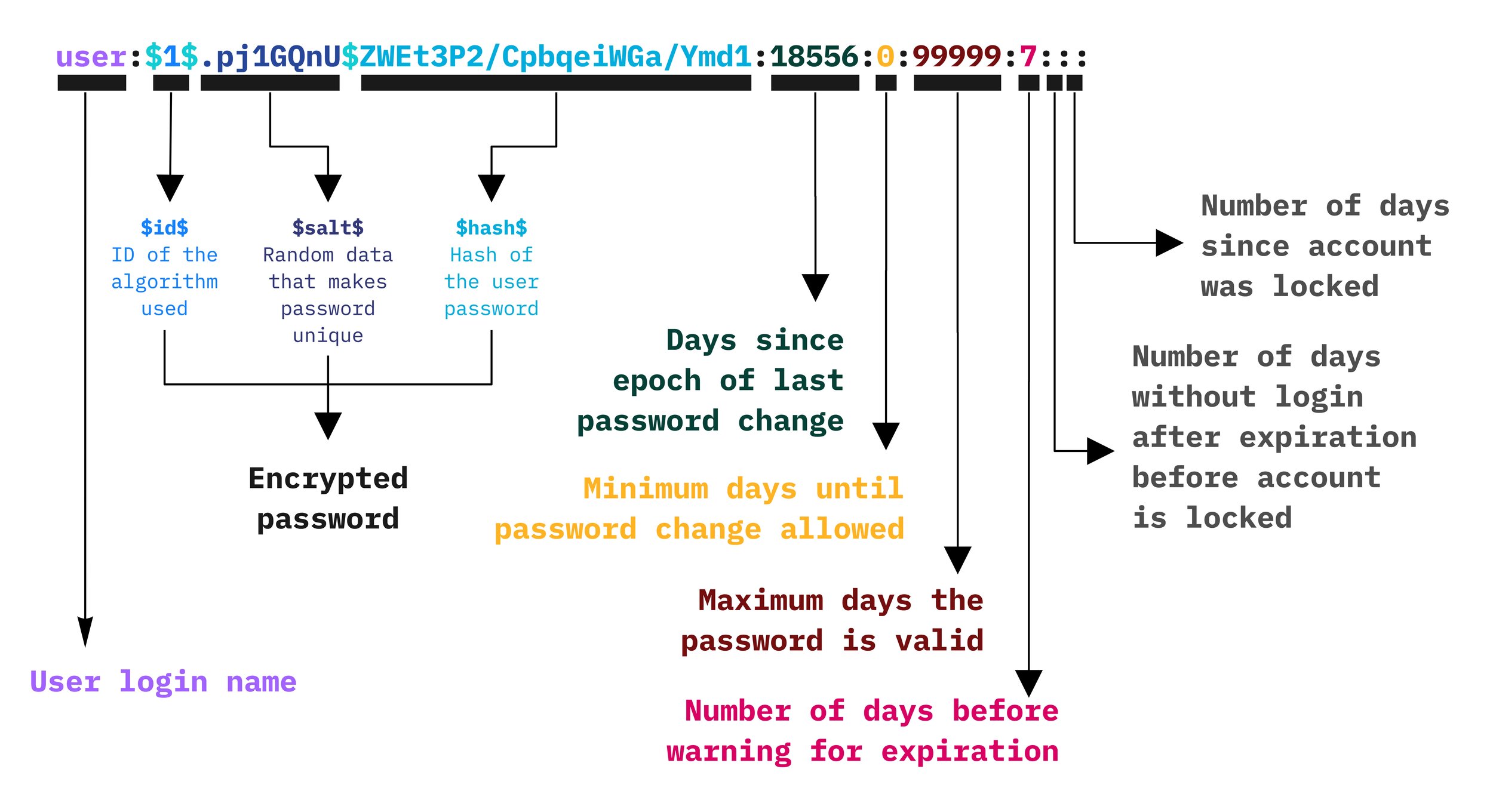

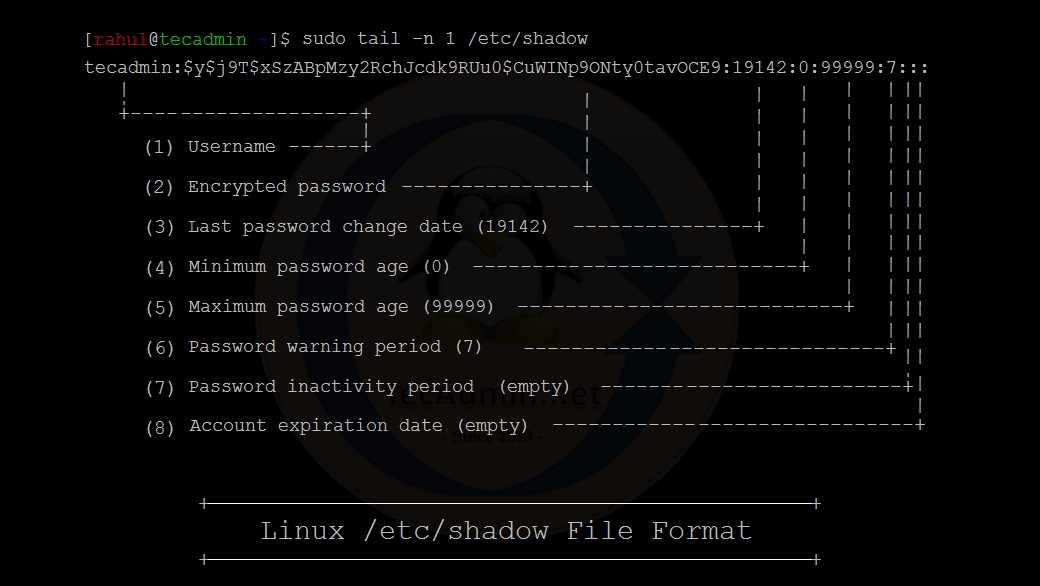

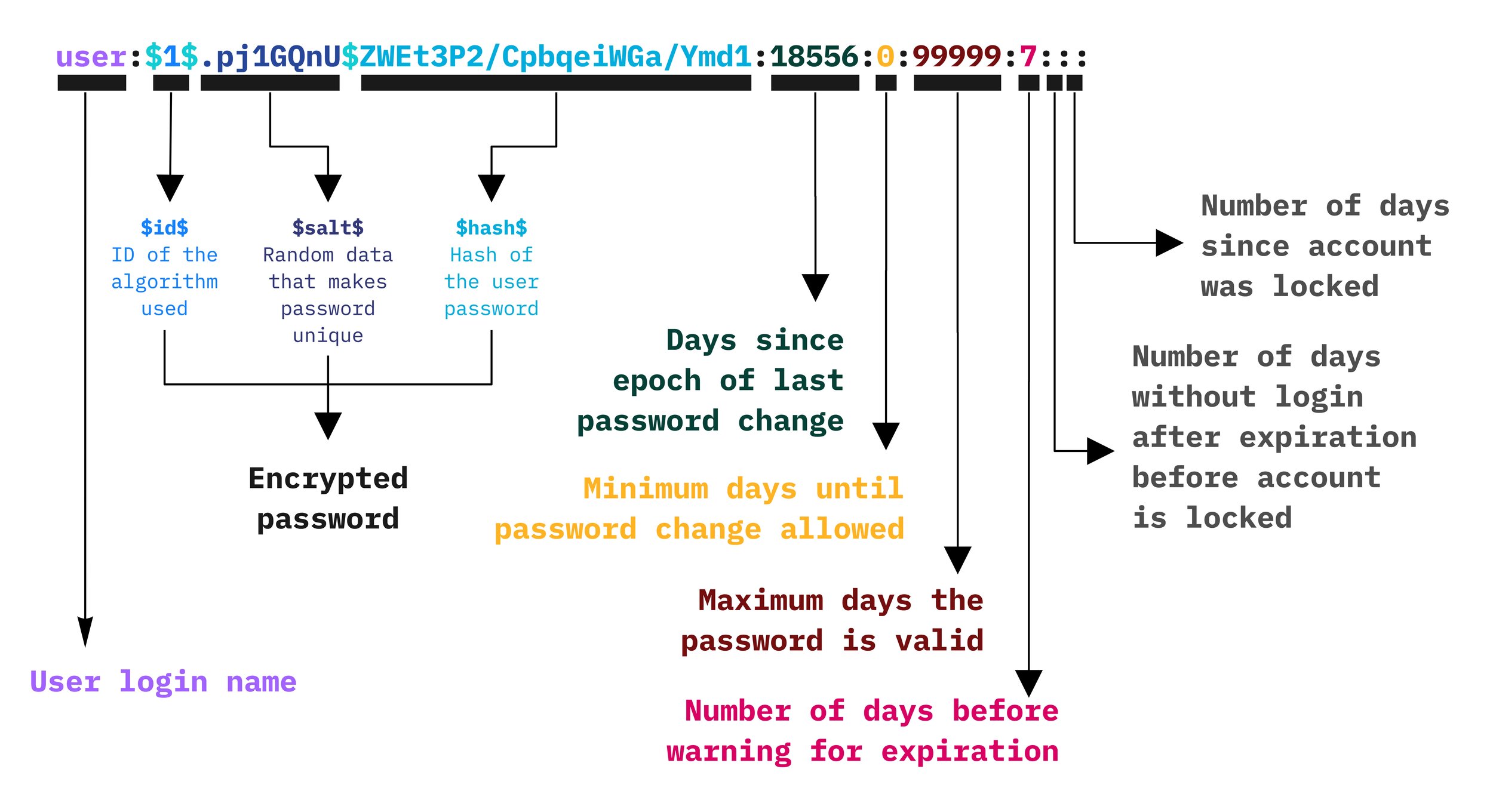

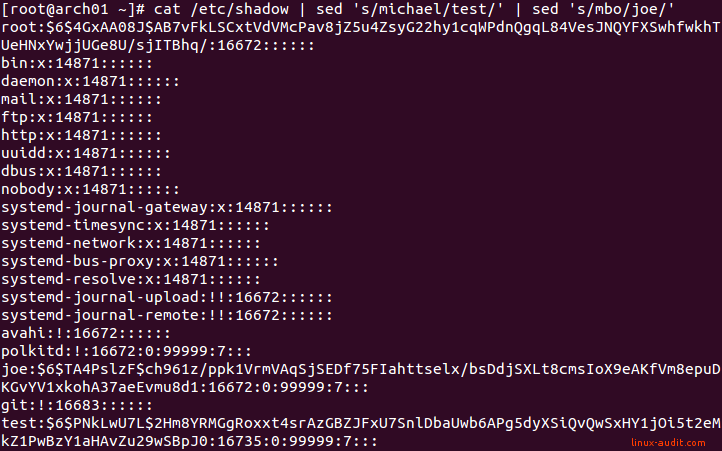

Mỗi dòng trong file /etc/shadow tương ứng với một tài khoản người dùng và bao gồm nhiều trường thông tin được phân tách bởi dấu hai chấm (:). Một dòng điển hình có cấu trúc như sau:

username:password:last_changed:min_days:max_days:warning_period:inactive_period:expire_date:

Cụ thể, các trường này có ý nghĩa:

- Username: Tên đăng nhập của người dùng.

- Password: Mật khẩu đã được mã hóa (hashed password). Đây là trường quan trọng nhất.

- Last Changed: Ngày cuối cùng mật khẩu được thay đổi.

- Min Days: Số ngày tối thiểu giữa các lần thay đổi mật khẩu.

- Max Days: Số ngày tối đa mật khẩu có hiệu lực.

- Warning Period: Số ngày cảnh báo trước khi mật khẩu hết hạn.

- Inactive Period: Số ngày tài khoản bị vô hiệu hóa sau khi mật khẩu hết hạn.

- Expire Date: Ngày tài khoản hết hạn.

Vai trò của file etc shadow trong hệ điều hành Linux

Vai trò chính của /etc/shadow là lưu trữ an toàn mật khẩu đã được mã hóa của người dùng. Trước đây, thông tin này từng được lưu trong file /etc/passwd. Tuy nhiên, vì /etc/passwd cần phải được đọc bởi tất cả người dùng để hệ thống hoạt động bình thường, việc lưu mật khẩu ở đây đã tạo ra một rủi ro bảo mật lớn.

Sự ra đời của /etc/shadow đã giải quyết triệt để vấn đề này. Bằng cách tách biệt thông tin mật khẩu nhạy cảm ra khỏi /etc/passwd và giới hạn quyền truy cập chỉ cho root, Linux đã tăng cường đáng kể lớp bảo vệ cho hệ thống. Nó ngăn chặn các cuộc tấn công dò mật khẩu và đảm bảo chỉ những người có thẩm quyền mới có thể xem hoặc thay đổi dữ liệu quan trọng này.

Chức năng bảo mật và quản lý mật khẩu người dùng

File /etc/shadow không chỉ đơn thuần là nơi lưu trữ mật khẩu. Nó là một công cụ mạnh mẽ giúp quản trị viên thực thi các chính sách bảo mật mật khẩu một cách hiệu quả, góp phần xây dựng một hệ thống Linux vững chắc hơn.

Cách file etc shadow bảo vệ mật khẩu người dùng

Phương thức bảo vệ chính của /etc/shadow nằm ở việc mã hóa mật khẩu. Khi bạn đặt hoặc thay đổi mật khẩu, hệ thống không lưu trữ nó ở dạng văn bản gốc. Thay vào đó, nó sử dụng một thuật toán băm (hashing) phức tạp để chuyển mật khẩu thành một chuỗi ký tự duy nhất, không thể dịch ngược.

Hơn nữa, để tăng cường bảo mật, hệ thống còn sử dụng kỹ thuật “salt” – thêm một chuỗi ngẫu nhiên vào mật khẩu trước khi băm. Điều này đảm bảo rằng ngay cả khi hai người dùng có cùng một mật khẩu, chuỗi băm được tạo ra cũng sẽ hoàn toàn khác nhau. Kỹ thuật này làm cho các cuộc tấn công từ điển (dictionary attacks) hay tấn công bảng cầu vồng (rainbow table attacks) trở nên vô cùng khó khăn và tốn kém.

Bên cạnh đó, các trường dữ liệu về vòng đời mật khẩu (ngày hết hạn, cảnh báo) trong /etc/shadow cho phép quản trị viên tự động hóa việc thực thi chính sách bảo mật, buộc người dùng phải thay đổi mật khẩu định kỳ, giảm thiểu rủi ro từ những mật khẩu cũ, yếu.

Ý nghĩa trong quản lý người dùng và bảo mật hệ thống

Trong quản lý hệ thống, /etc/shadow là công cụ không thể thiếu. Nó giúp ngăn chặn các hành vi truy cập trái phép vào tài khoản người dùng. Nếu không có lớp bảo vệ này, bất kỳ ai có quyền truy cập cơ bản vào hệ thống cũng có thể xem được file chứa mật khẩu, từ đó dễ dàng thực hiện các cuộc tấn công vét cạn (brute force) để chiếm quyền điều khiển.

Đối với quản trị viên, file này cung cấp một cơ chế kiểm soát tập trung. Họ có thể dễ dàng quản lý vòng đời mật khẩu của toàn bộ người dùng, từ việc thiết lập thời gian hết hạn, yêu cầu thay đổi mật khẩu, cho đến việc khóa tài khoản khi cần thiết. Việc này không chỉ nâng cao bảo mật mà còn giúp tuân thủ các quy định về an toàn thông tin trong nhiều tổ chức.

So sánh file etc shadow với các file quản lý mật khẩu khác như etc passwd

Để hiểu rõ hơn giá trị của /etc/shadow, việc đặt nó lên bàn cân so sánh với “người tiền nhiệm” là /etc/passwd là điều cần thiết. Sự khác biệt giữa chúng cho thấy một bước tiến lớn trong tư duy bảo mật của hệ điều hành Linux.

Khác biệt về mục đích và bảo mật

Mục đích chính của /etc/passwd là lưu trữ thông tin cơ bản của người dùng, bao gồm tên đăng nhập, User ID (UID), Group ID (GID), thư mục nhà và shell mặc định. Về cơ bản, nó trả lời câu hỏi “Người dùng này là ai và có thông tin gì?”. Vì các thông tin này cần thiết cho nhiều tiến trình hệ thống, file này phải có quyền đọc cho tất cả mọi người.

Ngược lại, mục đích duy nhất của /etc/shadow là bảo vệ thông tin xác thực, cụ thể là mật khẩu đã mã hóa và các chính sách liên quan. Nó trả lời câu hỏi “Làm sao để xác minh người dùng này?”. Trong file /etc/passwd hiện đại, trường mật khẩu thường được thay thế bằng một ký tự x. Ký tự này chính là dấu hiệu cho hệ thống biết rằng mật khẩu thực sự đang được lưu trữ an toàn trong file /etc/shadow.

Quyền truy cập và bảo vệ dữ liệu

Sự khác biệt lớn nhất nằm ở quyền truy cập. Bất kỳ người dùng nào trong hệ thống cũng có thể mở và đọc nội dung của file /etc/passwd. Điều này là cần thiết nhưng cũng là lý do tại sao việc lưu mật khẩu ở đây là một ý tưởng tồi.

Trong khi đó, file /etc/shadow được bảo vệ nghiêm ngặt. Theo mặc định, chỉ có người dùng root mới có quyền đọc file này. Một số cấu hình cho phép một nhóm đặc quyền (như nhóm shadow) có quyền đọc, nhưng tuyệt đối không cho phép người dùng thông thường truy cập. Sự phân tách và kiểm soát chặt chẽ này là nền tảng của cơ chế bảo mật mật khẩu trong Linux, đảm bảo rằng thông tin nhạy cảm nhất được giữ kín khỏi những cặp mắt tò mò.

Cách truy cập, chỉnh sửa và bảo vệ file etc shadow

Vì /etc/shadow là một file cực kỳ nhạy cảm, việc tương tác với nó đòi hỏi sự cẩn trọng và tuân thủ các quy trình an toàn. Một sai sót nhỏ cũng có thể dẫn đến hậu quả nghiêm trọng như khóa toàn bộ tài khoản người dùng.

Truy cập và chỉnh sửa file etc shadow an toàn

Tuyệt đối không bao giờ được chỉnh sửa file /etc/shadow trực tiếp bằng các trình soạn thảo văn bản thông thường như nano hay vim. Việc này rất rủi ro, vì nếu bạn mắc lỗi cú pháp, hệ thống có thể không đọc được file và gây ra lỗi xác thực hàng loạt, kể cả với tài khoản root.

Thay vào đó, hãy luôn sử dụng các công cụ chuyên dụng được thiết kế để làm việc này. Lệnh an toàn nhất để chỉnh sửa file /etc/shadow là vipw -s. Lệnh này hoạt động tương tự như vipw (dùng để sửa /etc/passwd), nhưng nó sẽ mở file /etc/shadow. Quan trọng hơn, vipw -s sẽ khóa file trong khi bạn chỉnh sửa để ngăn người khác thay đổi cùng lúc. Sau khi bạn lưu và thoát, nó sẽ kiểm tra lại cú pháp của file để đảm bảo không có lỗi nào được tạo ra. Nếu bạn chỉ muốn thay đổi mật khẩu cho người dùng, cách tốt nhất là dùng lệnh passwd <username>.

Các biện pháp bảo vệ file etc shadow

Bảo vệ file /etc/shadow không chỉ dừng lại ở việc chỉnh sửa an toàn. Bạn cần áp dụng các biện pháp bảo vệ khác để đảm bảo an toàn tối đa:

- Phân quyền chặt chẽ: Đảm bảo quyền của file được thiết lập đúng. Thông thường, quyền

640 (chủ sở hữu đọc/ghi, nhóm sở hữu đọc, người khác không có quyền) hoặc 600 (chỉ chủ sở hữu đọc/ghi) là an toàn nhất. Bạn có thể kiểm tra bằng lệnh ls -l /etc/shadow và thay đổi bằng chmod.

- Giới hạn truy cập root: Chỉ cấp quyền root cho những người thực sự cần. Hạn chế sử dụng tài khoản root cho các công việc hàng ngày.

- Định kỳ kiểm tra và sao lưu: Thường xuyên kiểm tra tính toàn vẹn và quyền của file. Quan trọng nhất, hãy tạo bản sao lưu (backup) của file

/etc/shadow và /etc/passwd trước khi thực hiện bất kỳ thay đổi nào.

Ảnh hưởng của việc quản lý etc shadow đối với bảo mật hệ thống

Cách bạn quản lý file /etc/shadow có tác động trực tiếp và sâu sắc đến tình trạng an ninh của toàn bộ hệ thống Linux. Việc này có thể là ranh giới mong manh giữa một hệ thống vững chắc và một hệ thống dễ bị tổn thương.

Rủi ro khi quản lý không đúng cách

Quản lý /etc/shadow sai cách có thể gây ra những hậu quả tai hại. Nếu quyền của file bị đặt sai (ví dụ: cho phép mọi người đọc), toàn bộ mật khẩu mã hóa của hệ thống sẽ bị lộ. Kẻ tấn công có thể lấy file này về và thực hiện các cuộc tấn công bẻ khóa ngoại tuyến (offline cracking) mà không bị giới hạn về thời gian hay số lần thử.

Một rủi ro khác là việc chỉnh sửa file trực tiếp và gây ra lỗi cú pháp. Điều này có thể khiến các tài khoản người dùng, bao gồm cả root, không thể đăng nhập được nữa. Hệ thống của bạn có thể rơi vào trạng thái bị khóa hoàn toàn, đòi hỏi phải khởi động vào chế độ cứu hộ (rescue mode) để khắc phục, gây gián đoạn hoạt động nghiêm trọng.

Tác động tích cực khi thực hiện đúng quy trình

Ngược lại, khi bạn tuân thủ đúng các quy trình quản lý /etc/shadow, bạn đang xây dựng một bức tường phòng thủ vững chắc cho hệ thống. Việc sử dụng các công cụ như vipw -s và passwd đảm bảo tính toàn vẹn của file, ngăn ngừa lỗi do con người.

Phân quyền chặt chẽ và giám sát thường xuyên giúp bảo vệ file khỏi các truy cập trái phép. Kết hợp với việc thiết lập chính sách mật khẩu mạnh (yêu cầu độ dài, độ phức tạp, và thay đổi định kỳ) thông qua các trường dữ liệu trong /etc/shadow, bạn có thể nâng cao đáng kể khả năng chống lại các cuộc tấn công tự động và thủ công. Một hệ thống được quản lý tốt sẽ giúp quản trị viên kiểm soát chặt chẽ quyền truy cập và vòng đời mật khẩu, tạo ra một môi trường hoạt động an toàn và đáng tin cậy.

Các lưu ý và mẹo sử dụng file etc shadow hiệu quả

Để làm chủ việc quản lý file /etc/shadow, ngoài việc nắm vững lý thuyết, bạn cần bỏ túi một vài lưu ý và mẹo thực tế. Những kinh nghiệm này sẽ giúp bạn vận hành hệ thống trơn tru và an toàn hơn.

- Luôn sao lưu trước khi chỉnh sửa: Đây là quy tắc vàng. Trước bất kỳ thao tác nào, dù là nhỏ nhất, hãy tạo một bản sao lưu của

/etc/shadow và /etc/passwd. Một lệnh đơn giản như cp /etc/shadow /etc/shadow.bak có thể cứu bạn khỏi nhiều giờ khắc phục sự cố.

- Sử dụng công cụ chuyên dụng: Thay vì chỉnh sửa file trực tiếp, hãy tập thói quen sử dụng các lệnh được thiết kế cho mục đích này. Dùng

passwd để thay đổi mật khẩu người dùng, chage để quản lý chính sách hết hạn mật khẩu cho từng tài khoản, và vipw -s khi cần chỉnh sửa hàng loạt. Lệnh chage -l <username> là một cách tuyệt vời để xem chính sách mật khẩu của một người dùng mà không cần mở file shadow.

- Kiểm tra đúng phân quyền và sở hữu: Định kỳ, hãy dùng lệnh

ls -l /etc/shadow để kiểm tra. Quyền truy cập phải là 640 hoặc 600. Chủ sở hữu phải là root, và nhóm sở hữu nên là root hoặc shadow. Nếu sai, hãy dùng chmod và chown để sửa lại ngay lập tức.

- Theo dõi logs để phát hiện hành vi bất thường: Hệ thống ghi lại hầu hết mọi hoạt động quan trọng. Hãy theo dõi các file log (ví dụ:

/var/log/auth.log hoặc /var/log/secure) để phát hiện các lần đăng nhập thất bại liên tục hoặc các hành vi đáng ngờ liên quan đến việc xác thực người dùng. Đây có thể là dấu hiệu sớm của một cuộc tấn công.

Common Issues/Troubleshooting

Ngay cả những quản trị viên kinh nghiệm nhất đôi khi cũng gặp phải sự cố với file /etc/shadow. Biết cách chẩn đoán và khắc phục nhanh chóng là một kỹ năng quan trọng để giảm thiểu thời gian hệ thống ngừng hoạt động.

Lỗi file /etc/shadow bị sai quyền hoặc hỏng

- Triệu chứng: Người dùng (đôi khi cả root) không thể đăng nhập vào hệ thống qua SSH hoặc console, thường nhận được thông báo lỗi “Authentication failure” (Xác thực thất bại) hoặc “Permission denied” (Từ chối quyền truy cập) mặc dù nhập đúng mật khẩu.

- Cách khắc phục:

- Bạn cần truy cập vào hệ thống bằng chế độ cứu hộ (rescue mode) hoặc single-user mode từ trình khởi động GRUB.

- Sau khi có quyền truy cập root, hãy kiểm tra quyền của file bằng lệnh:

ls -l /etc/shadow.

- Nếu quyền sai, hãy sửa lại bằng lệnh:

chmod 640 /etc/shadow hoặc chmod 600 /etc/shadow. Đồng thời kiểm tra và sửa quyền của /etc/passwd.

- Nếu file bị hỏng (corrupted), cách tốt nhất là phục hồi từ bản sao lưu gần nhất mà bạn đã tạo:

cp /etc/shadow.bak /etc/shadow.

- Bạn cũng có thể sử dụng lệnh

pwck -r để kiểm tra và sửa lỗi cú pháp trong file.

Lỗi do chỉnh sửa trực tiếp file etc shadow

- Triệu chứng: Một hoặc nhiều tài khoản cụ thể bị khóa hoặc không thể đăng nhập sau khi bạn vừa chỉnh sửa file

/etc/shadow bằng nano hoặc vim. Lỗi này thường xảy ra do lỗi cú pháp, ví dụ như thiếu hoặc thừa dấu hai chấm (:).

- Cách xử lý:

- Tương tự như trên, truy cập hệ thống bằng chế độ cứu hộ.

- Cách nhanh nhất là phục hồi từ bản sao lưu trước khi chỉnh sửa:

cp /etc/shadow.bak /etc/shadow.

- Nếu không có bản sao lưu, bạn phải mở file và kiểm tra lại cẩn thận từng dòng, đảm bảo mỗi dòng có đủ 9 trường và được phân tách chính xác bởi 8 dấu hai chấm.

- Sau khi khắc phục, hãy rút kinh nghiệm và luôn sử dụng

vipw -s cho những lần chỉnh sửa sau này.

Best Practices

Để đảm bảo file /etc/shadow luôn được quản lý một cách an toàn và hiệu quả, hãy tuân thủ các thực hành tốt nhất sau đây. Đây là kim chỉ nam giúp bạn xây dựng một hệ thống Linux vững mạnh.

- Sử dụng công cụ an toàn: Luôn ưu tiên sử dụng các lệnh như

vipw -s, passwd, và chage thay vì chỉnh sửa trực tiếp. Các công cụ này được thiết kế để ngăn ngừa lỗi cú pháp và đảm bảo tính toàn vẹn dữ liệu.

- Không bao giờ chia sẻ hoặc để lộ file /etc/shadow: File này chứa thông tin cực kỳ nhạy cảm. Không bao giờ gửi nó qua email, đăng lên diễn đàn, hoặc chia sẻ dưới bất kỳ hình thức nào. Đảm bảo quyền truy cập của nó được giới hạn nghiêm ngặt.

- Thiết lập chính sách mật khẩu chặt chẽ: Tận dụng các trường trong

/etc/shadow để thực thi chính sách mật khẩu mạnh. Sử dụng lệnh chage để đặt thời gian hết hạn (-M), số ngày tối thiểu giữa các lần đổi (-m), và ngày cảnh báo (-W) cho người dùng.

- Định kỳ kiểm tra phân quyền và an toàn file: Lên lịch kiểm tra tự động hoặc thủ công quyền và tính toàn vẹn của

/etc/shadow và /etc/passwd. Các công cụ như Tripwire hoặc AIDE có thể giúp tự động hóa quá trình phát hiện các thay đổi trái phép.

- Giữ backup và có kế hoạch khôi phục: Luôn có một bản sao lưu gần đây của các file cấu hình quan trọng. Quan trọng hơn, bạn phải có một kế hoạch khôi phục rõ ràng và đã được kiểm thử. Bạn sẽ làm gì khi hệ thống không cho phép đăng nhập? Kế hoạch này sẽ là cứu cánh khi sự cố xảy ra.

Kết luận

Qua bài viết này, chúng ta đã cùng nhau vén bức màn bí mật về file /etc/shadow – người hùng thầm lặng bảo vệ mật khẩu người dùng trong hệ điều hành Linux. Từ cấu trúc phức tạp nhưng hiệu quả, vai trò tách biệt thông tin nhạy cảm, cho đến các cơ chế bảo vệ tinh vi, /etc/shadow chứng tỏ mình là một thành phần không thể thiếu trong kiến trúc bảo mật của Linux.

Việc hiểu rõ và quản lý file này đúng cách không chỉ là một kỹ năng kỹ thuật, mà còn là một trách nhiệm của mỗi quản trị viên hệ thống. Bằng cách tuân thủ các quy trình an toàn, sử dụng công cụ chuyên dụng và áp dụng các thực hành tốt nhất, bạn đang góp phần xây dựng một hệ thống vững chắc, có khả năng chống chọi lại các mối đe dọa an ninh mạng ngày càng gia tăng.

Hy vọng những chia sẻ từ Bùi Mạnh Đức đã giúp bạn có cái nhìn sâu sắc hơn về /etc/shadow. Hãy tiếp tục khám phá các bài viết khác trên blog để nâng cao kỹ năng quản trị và bảo mật hệ thống Linux của mình nhé.