Bạn đã từng nghe nói về Linux là gì nhưng chưa hiểu rõ nó là gì và tại sao nó lại quan trọng với hệ điều hành Linux? Trong thế giới số hiện nay, việc bảo mật hệ điều hành ngày càng trở nên cấp thiết, đặc biệt là với môi trường Linux có tính mở và đa dạng. Các mối đe dọa an ninh luôn rình rập, từ các cuộc tấn công chiếm quyền kiểm soát đến việc khai thác lỗ hổng phần mềm. Đây chính là lúc SELinux thể hiện vai trò của mình. SELinux (Security-Enhanced Linux) là một công cụ bảo mật mạnh mẽ, hoạt động như một lớp phòng thủ vững chắc, giúp quản lý quyền truy cập và ngăn chặn các hành vi xâm nhập trái phép. Bài viết này sẽ cùng bạn đi từ khái niệm cơ bản, cơ chế hoạt động, lợi ích, đến hướng dẫn cấu hình chi tiết và các ứng dụng thực tế của SELinux.

Khái niệm và vai trò của SELinux trong hệ điều hành Linux

Để bảo vệ hệ thống một cách hiệu quả, việc hiểu rõ các công cụ bảo mật là vô cùng cần thiết. SELinux là một trong những thành phần quan trọng nhất giúp gia cố an ninh cho máy chủ Linux. Vậy chính xác thì SELinux là gì và nó đóng vai trò như thế nào?

SELinux là gì?

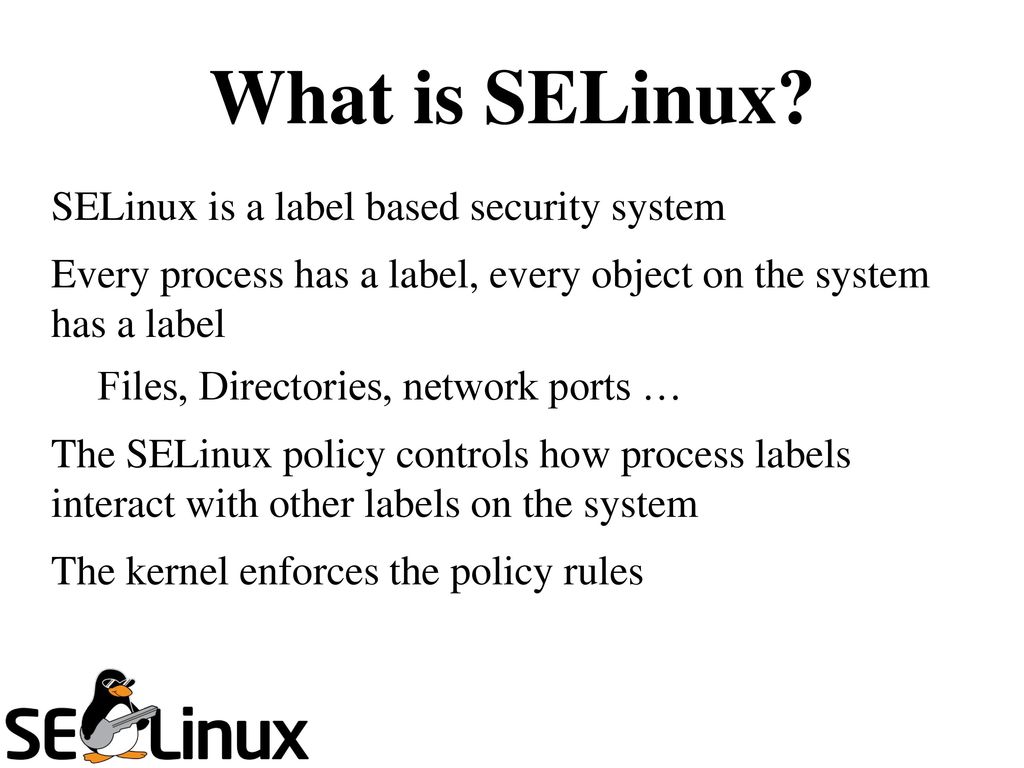

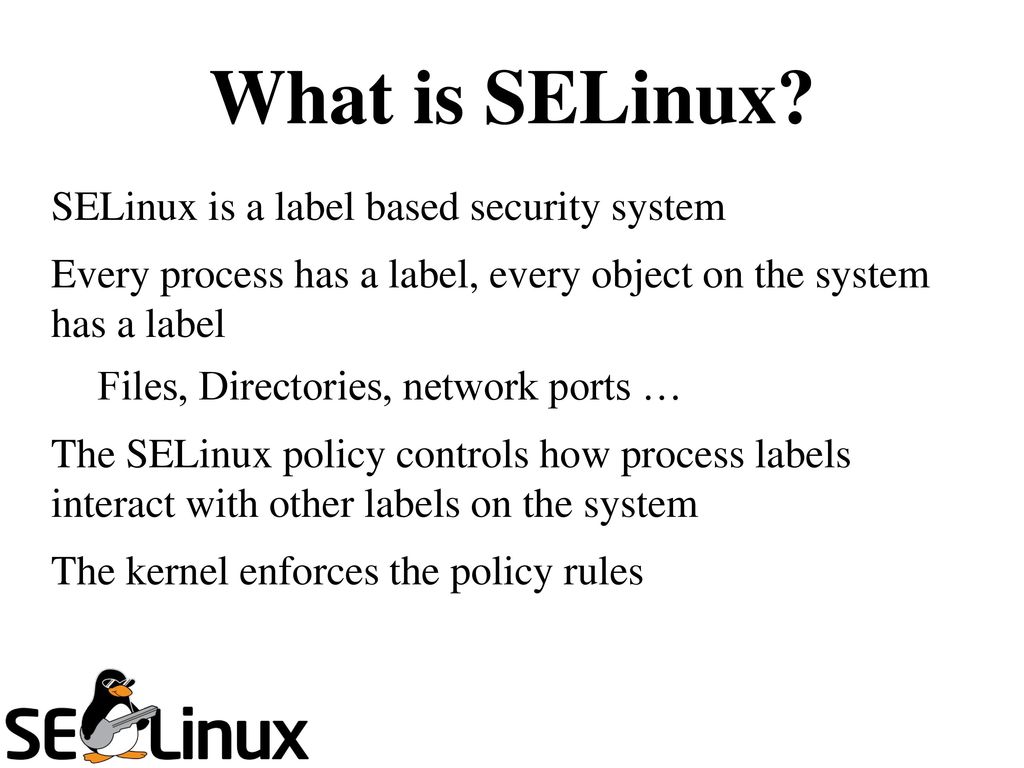

SELinux là viết tắt của Security-Enhanced Linux, một mô-đun bảo mật được tích hợp sẵn trong Kernel là gì (Linux kernel). Nó cung cấp một cơ chế kiểm soát truy cập bắt buộc (Mandatory Access Control – MAC), giúp tăng cường đáng kể khả năng bảo mật của hệ thống.

Lịch sử của SELinux bắt đầu từ Cơ quan An ninh Quốc gia Hoa Kỳ (NSA). Họ đã phát triển dự án này với mục tiêu tạo ra một hệ thống kiểm soát truy cập mạnh mẽ và chi tiết hơn so với mô hình bảo mật truyền thống của Linux. Sau đó, SELinux đã được phát hành dưới dạng mã nguồn mở và được cộng đồng tích cực phát triển, trở thành một tiêu chuẩn bảo mật trên nhiều bản phân phối Linux phổ biến như Red Hat Enterprise Linux (RHEL), CentOS, và Fedora.

Vai trò của SELinux trong bảo mật Linux

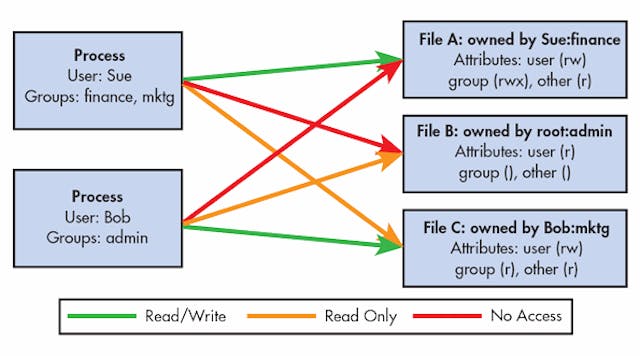

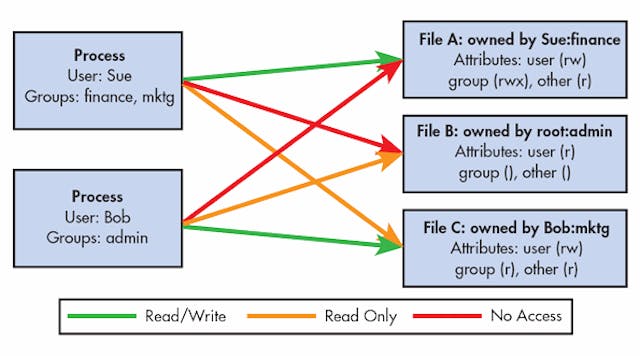

Vai trò chính của SELinux là thực thi các chính sách bảo mật ở cấp độ kernel. Khác với cơ chế kiểm soát truy cập tùy quyền (Discretionary Access Control – DAC) truyền thống, nơi người dùng có thể thay đổi quyền truy cập các tập tin mà họ sở hữu, SELinux áp đặt các quy tắc nghiêm ngặt mà ngay cả người dùng root cũng không thể bỏ qua.

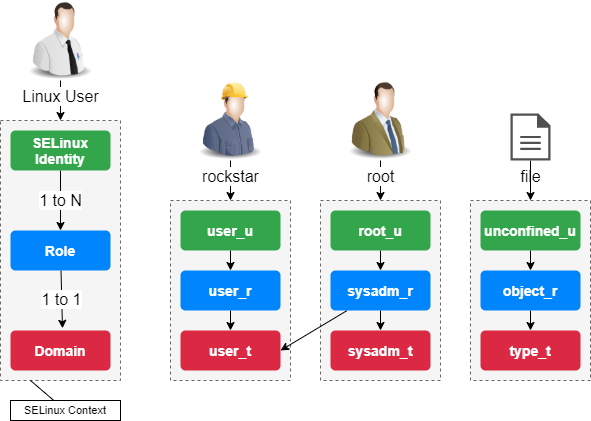

Cụ thể, SELinux giúp kiểm soát truy cập mở rộng (MAC) bằng cách gán nhãn bảo mật cho mọi tiến trình, tập tin, thư mục và cổng mạng. Mọi tương tác giữa chúng đều bị SELinux giám sát và đối chiếu với bộ quy tắc đã được định sẵn trong chính sách bảo mật. Nếu một hành động vi phạm chính sách, nó sẽ bị chặn ngay lập tức, ngay cả khi các quyền hạn thông thường (read, write, execute) cho phép điều đó.

Nhờ cơ chế này, SELinux có khả năng ngăn chặn hiệu quả các cuộc tấn công leo thang đặc quyền (privilege escalation), nơi kẻ tấn công chiếm quyền điều khiển một tiến trình và sử dụng nó để truy cập vào các tài nguyên khác. Nó cũng giúp chống lại các phần mềm độc hại như rootkit bằng cách giới hạn những gì một tiến trình bị xâm nhập có thể làm, giảm thiểu thiệt hại tối đa.

Cơ chế hoạt động và chính sách bảo mật của SELinux

Để tận dụng sức mạnh của SELinux, bạn cần hiểu cách nó hoạt động và các loại chính sách mà nó sử dụng. Cơ chế này dựa trên “ngữ cảnh” và các quy tắc được định nghĩa trước, tạo ra một hàng rào bảo vệ linh hoạt nhưng vô cùng vững chắc.

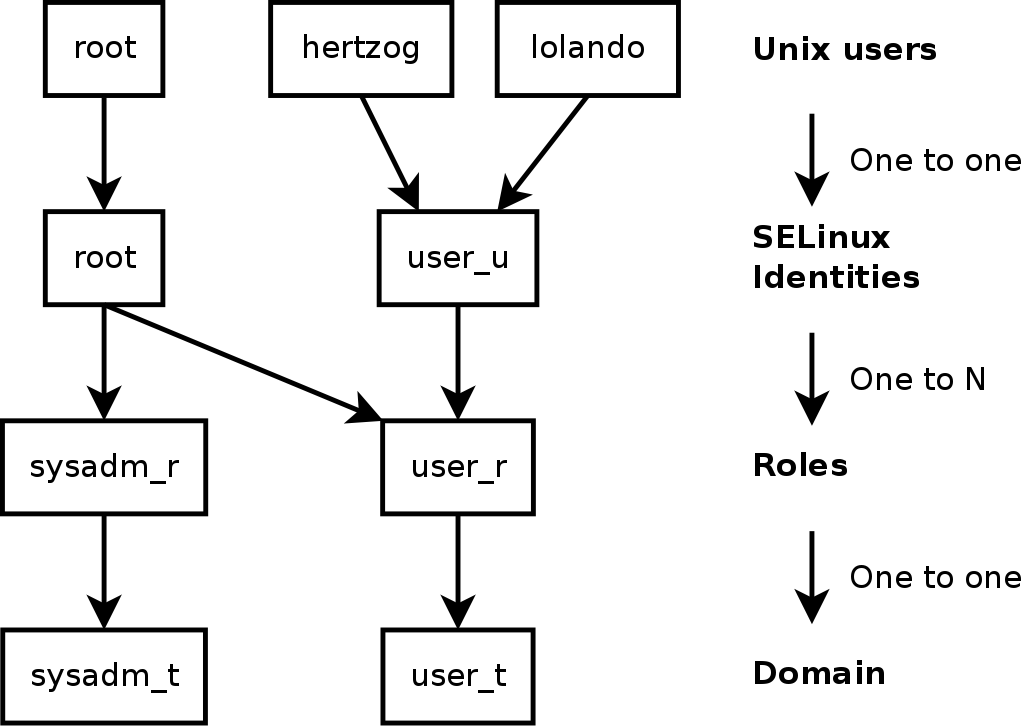

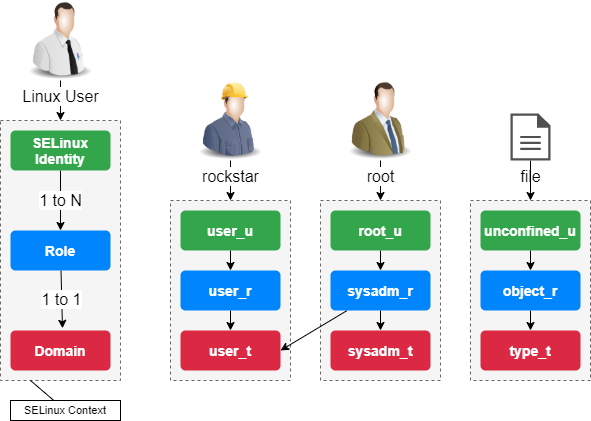

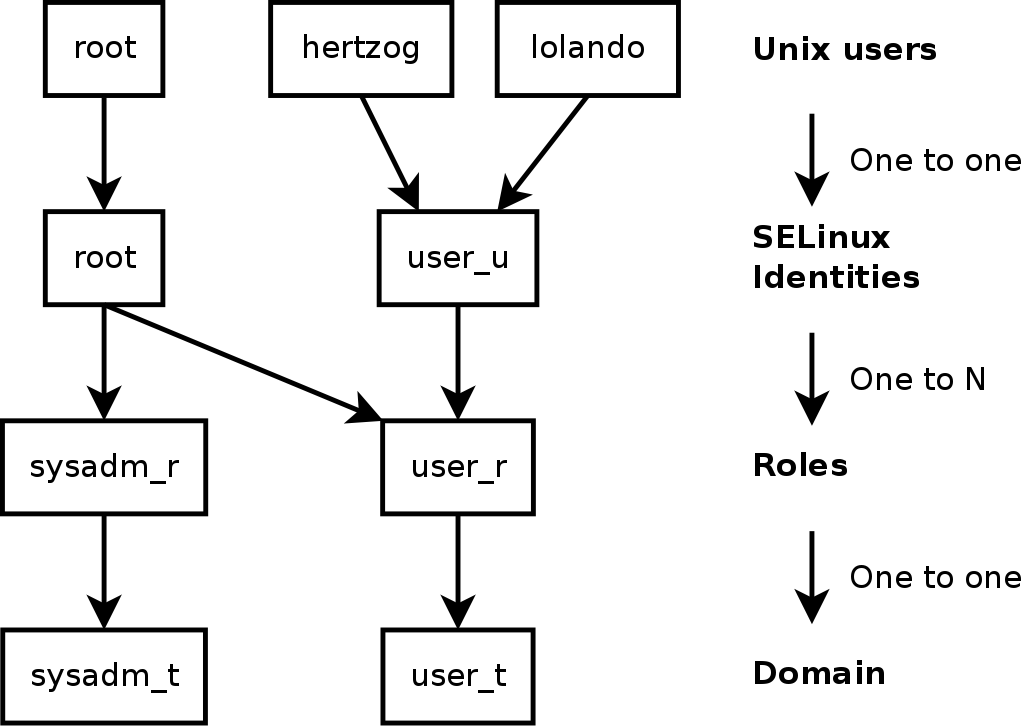

Cơ chế hoạt động của SELinux

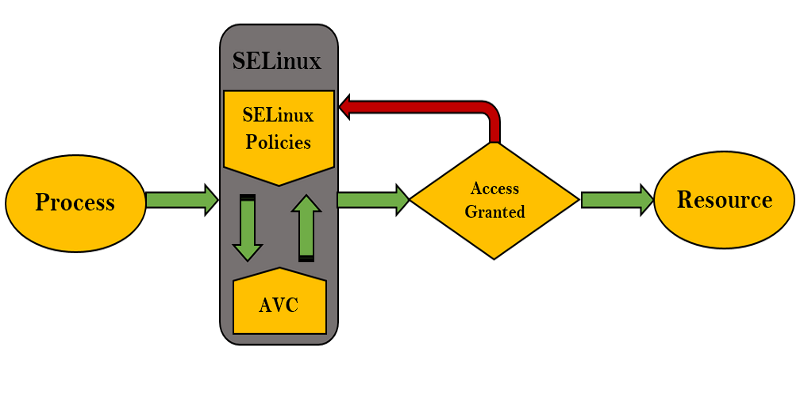

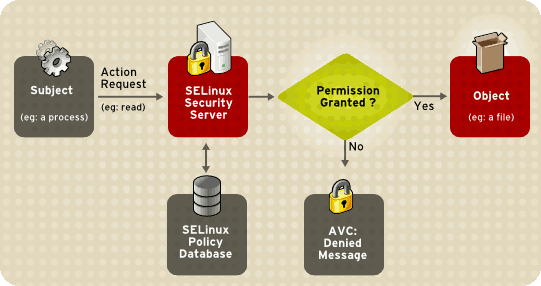

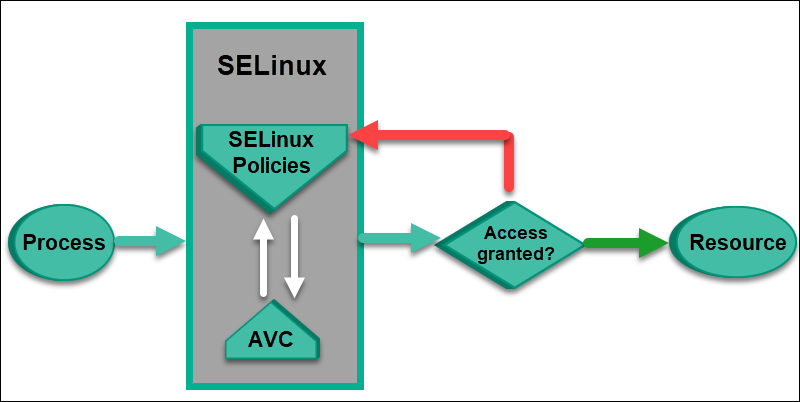

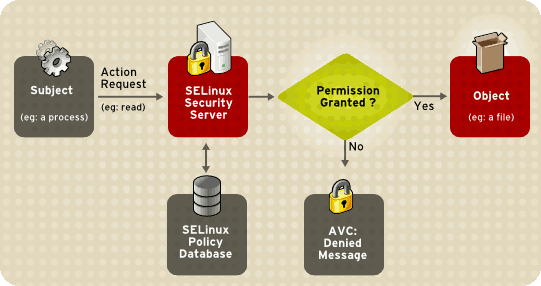

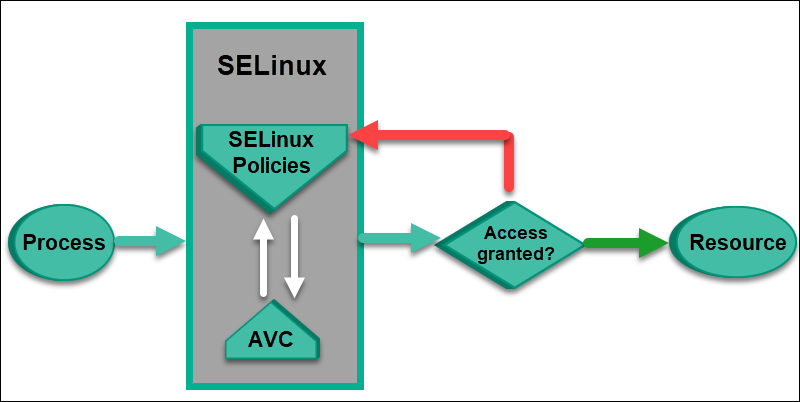

Cốt lõi của SELinux là kiểm soát dựa trên ngữ cảnh (context). Mọi đối tượng trong hệ thống, bao gồm tiến trình (process), tập tin (file), thư mục (directory), và cổng mạng (port), đều được gán một nhãn bảo mật (security label), hay còn gọi là ngữ cảnh SELinux. Ngữ cảnh này chứa thông tin về người dùng, vai trò, và loại của đối tượng đó.

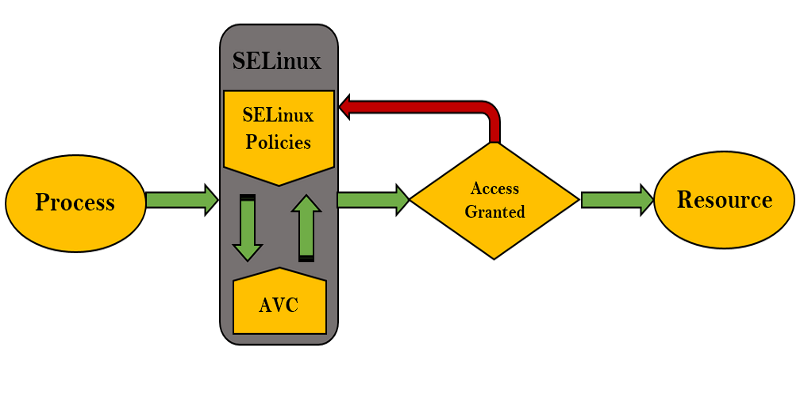

Khi một tiến trình (chủ thể) cố gắng truy cập một tập tin (đối tượng), SELinux sẽ kiểm tra ngữ cảnh của cả hai. Sau đó, nó sẽ tra cứu trong bộ quy tắc (policy) để xem liệu hành động đó có được phép hay không. Ví dụ, một tiến trình của máy chủ web Apache có thể được gán ngữ cảnh “httpd_t“. Nó chỉ được phép đọc các tập tin có ngữ cảnh “httpd_sys_content_t” nhưng sẽ bị chặn khi cố gắng truy cập các tập tin trong thư mục nhà của người dùng, vốn có ngữ cảnh “user_home_t”.

Toàn bộ quá trình này diễn ra ở tầng kernel, khiến nó gần như không thể bị can thiệp bởi các ứng dụng hay người dùng thông thường, kể cả người dùng root. Điều này đảm bảo rằng các quy tắc bảo mật được tuân thủ một cách tuyệt đối.

Các chính sách bảo mật phổ biến trong SELinux

SELinux không phải là một hệ thống “một kích cỡ cho tất cả”. Nó cung cấp nhiều loại chính sách (policy) khác nhau để phù hợp với các nhu cầu bảo mật đa dạng. Ba chính sách phổ biến nhất là:

- Chính sách targeted: Đây là chính sách mặc định trên hầu hết các hệ thống như CentOS và RHEL. Trong chính sách này, SELinux chỉ áp dụng các quy tắc bảo mật nghiêm ngặt cho một số tiến trình mạng được xác định trước (targeted processes) như máy chủ web, máy chủ DNS, v.v. Các tiến trình còn lại sẽ chạy trong một miền không bị hạn chế (unconfined domain), hoạt động gần giống như khi không có SELinux. Cách tiếp cận này giúp cân bằng giữa bảo mật và tính dễ sử dụng.

- Chính sách strict: Như tên gọi, chính sách này áp dụng các quy tắc SELinux cho tất cả mọi tiến trình và đối tượng trên hệ thống. Mọi hành động đều bị kiểm soát chặt chẽ. Đây là mức độ bảo mật cao nhất nhưng cũng đòi hỏi cấu hình phức tạp và chi tiết hơn rất nhiều để đảm bảo các ứng dụng hoạt động bình thường.

- Chính sách mls (Multi-Level Security): Đây là một biến thể nâng cao của chính sách strict. MLS bổ sung thêm các cấp độ nhạy cảm và phân loại (sensitivity and category) vào ngữ cảnh bảo mật. Cơ chế này thường được sử dụng trong các môi trường yêu cầu bảo mật cấp quân sự hoặc chính phủ, nơi dữ liệu cần được phân loại nghiêm ngặt theo các cấp độ như “Bí mật”, “Tuyệt mật”.

Lợi ích khi sử dụng SELinux để tăng cường an ninh hệ thống

Việc triển khai SELinux không chỉ là thêm một lớp bảo mật mà còn mang lại những lợi ích cụ thể và mạnh mẽ cho hệ thống của bạn. Nó thay đổi cách tiếp cận từ “phản ứng” sang “chủ động” trong việc bảo vệ an ninh.

Bảo vệ hệ thống trước các lỗ hổng bảo mật

Một trong những lợi ích lớn nhất của SELinux là khả năng giảm thiểu tác động từ các lỗ hổng bảo mật. Ngay cả khi một phần mềm trên máy chủ của bạn (ví dụ: máy chủ web Apache hoặc một plugin WordPress) có lỗ hổng zero-day, SELinux vẫn có thể ngăn chặn kẻ tấn công khai thác nó để gây hại cho toàn bộ hệ thống.

Bằng cách giới hạn quyền truy cập của từng tiến trình, SELinux tạo ra các “hộp cát” (sandboxes) ảo. Nếu một tiến trình bị xâm nhập, kẻ tấn công cũng chỉ có thể hành động trong phạm vi quyền hạn rất hẹp đã được cấp cho tiến trình đó. Ví dụ, tiến trình web bị hack sẽ không thể đọc các tệp tin nhạy cảm trong `/etc/` hoặc ghi vào các thư mục hệ thống quan trọng. Điều này ngăn chặn hiệu quả các cuộc tấn công leo thang đặc quyền và lây lan trong hệ thống.

Tăng cường kiểm soát và khả năng giám sát

SELinux cung cấp một cơ chế giám sát cực kỳ chi tiết. Mọi hành động truy cập, dù được cho phép hay bị từ chối, đều có thể được ghi lại trong nhật ký kiểm toán (audit logs). Điều này mang lại cho quản trị viên hệ thống một cái nhìn sâu sắc và toàn diện về những gì đang xảy ra trên máy chủ của họ.

Nhờ vào các bản ghi chi tiết này, bạn có thể giám sát chặt chẽ hoạt động của từng tiến trình, phát hiện các hành vi bất thường hoặc đáng ngờ. Ví dụ, nếu một ứng dụng đột nhiên cố gắng truy cập vào các tệp tin hoặc cổng mạng mà nó không bao giờ dùng đến, SELinux sẽ không chỉ chặn hành động đó mà còn ghi lại một cảnh báo. Việc phân tích các log này giúp bạn sớm phát hiện các dấu hiệu của một cuộc tấn công hoặc một cấu hình sai, từ đó có biện pháp xử lý kịp thời.

Hướng dẫn cơ bản cách cấu hình và quản lý SELinux

Làm quen với việc cấu hình và quản lý SELinux là một kỹ năng quan trọng. Mặc dù ban đầu có vẻ phức tạp, nhưng các công cụ đi kèm giúp quá trình này trở nên dễ dàng hơn. Dưới đây là các bước cơ bản để bạn bắt đầu.

Kiểm tra trạng thái SELinux

Trước khi thực hiện bất kỳ thay đổi nào, bạn cần biết trạng thái hiện tại của SELinux trên hệ thống của mình. Bạn có thể sử dụng hai lệnh đơn giản:

Lệnh getenforce sẽ cho bạn biết chế độ hoạt động hiện tại của SELinux một cách nhanh chóng.

$ getenforce

Enforcing

Lệnh sestatus cung cấp một báo cáo chi tiết hơn, bao gồm trạng thái SELinux, chế độ hiện tại, chính sách đang được tải và trạng thái của file system.

$ sestatus

SELinux status: enabled

SELinuxfs mount: /sys/fs/selinux

SELinux root directory: /etc/selinux

Loaded policy name: targeted

Current mode: enforcing

Mode from config file: enforcing

Policy MLS status: enabled

Policy deny_unknown status: allowed

Memory protection checking: actual (secure)

Max kernel policy version: 33

Cách chuyển đổi và cấu hình SELinux modes

SELinux có ba chế độ hoạt động chính:

- Enforcing: Đây là chế độ mặc định và được khuyến nghị. Ở chế độ này, SELinux sẽ chủ động chặn tất cả các hành động vi phạm chính sách bảo mật.

- Permissive: Trong chế độ này, SELinux không chặn bất kỳ hành động nào. Thay vào đó, nó chỉ ghi lại các cảnh báo về những hành vi vi phạm chính sách vào audit log. Đây là chế độ hữu ích để gỡ lỗi và xây dựng chính sách mà không làm gián đoạn hoạt động của ứng dụng.

- Disabled: Chế độ này vô hiệu hóa hoàn toàn SELinux. Việc này không được khuyến khích vì nó làm giảm đáng kể khả năng bảo mật của hệ thống.

Để tạm thời chuyển đổi giữa chế độ Enforcing và Permissive, bạn có thể dùng lệnh setenforce. Ví dụ, để chuyển sang Permissive:

# setenforce 0

Để quay lại Enforcing:

# setenforce 1

Tuy nhiên, thay đổi này sẽ mất sau khi khởi động lại máy. Để thay đổi vĩnh viễn, bạn cần chỉnh sửa tệp cấu hình /etc/selinux/config. Mở tệp này và thay đổi giá trị của SELINUX thành enforcing, permissive, hoặc disabled.

# This file controls the state of SELinux on the system.

# SELINUX= can take one of these three values:

# enforcing - SELinux security policy is enforced.

# permissive - SELinux prints warnings instead of enforcing.

# disabled - No SELinux policy is loaded.

SELINUX=enforcing

# SELINUXTYPE= can take one of these three values:

# targeted - Targeted processes are protected,

# mls - Multi Level Security protection.

# minimum - Modification of targeted policy. Only selected processes are protected.

SELINUXTYPE=targeted

Sau khi lưu tệp, bạn cần khởi động lại hệ thống để thay đổi có hiệu lực.

Quản lý lỗi và chính sách bằng công cụ SELinux

Khi SELinux ở chế độ Enforcing, đôi khi nó có thể chặn các hoạt động hợp lệ của ứng dụng nếu chính sách chưa được cấu hình đúng. Các lỗi từ chối (denied) này được ghi vào tệp /var/log/audit/audit.log.

Để quản lý chính sách, bạn có thể sử dụng các công cụ như semanage để thay đổi ngữ cảnh của tệp tin, cổng mạng, hoặc setsebool để bật/tắt các quy tắc boolean (ví dụ: cho phép máy chủ web gửi email).

Ví dụ, nếu bạn muốn máy chủ web Apache có thể kết nối mạng, bạn có thể bật boolean httpd_can_network_connect:

# setsebool -P httpd_can_network_connect on

Việc hiểu và sử dụng các công cụ này là chìa khóa để quản lý SELinux một cách hiệu quả, đảm bảo an ninh mà không ảnh hưởng đến hoạt động của hệ thống.

Các tình huống áp dụng SELinux trong thực tế

Lý thuyết về SELinux rất quan trọng, nhưng việc áp dụng nó vào các tình huống thực tế mới thực sự cho thấy sức mạnh của nó. Dưới đây là hai trường hợp sử dụng phổ biến mà bạn có thể gặp hàng ngày khi quản trị hệ thống.

Bảo vệ máy chủ web và ứng dụng

Đây là một trong những ứng dụng phổ biến nhất của SELinux. Máy chủ web như Apache (httpd) hay NGINX thường xuyên phải đối mặt với các nguy cơ tấn công từ Internet. SELinux cung cấp một lớp bảo vệ vững chắc bằng cách giới hạn những gì tiến trình máy chủ web có thể làm.

Ví dụ, theo mặc định, chính sách SELinux cho Apache chỉ cho phép nó đọc các tệp trong thư mục /var/www/html (với ngữ cảnh httpd_sys_content_t). Nếu bạn đặt mã nguồn website ở một vị trí khác, ví dụ /srv/my_website, Apache sẽ không thể truy cập được và báo lỗi “Permission Denied”, ngay cả khi quyền truy cập file system (755) đã đúng.

Để khắc phục, thay vì tắt SELinux, bạn cần gán đúng ngữ cảnh cho thư mục mới:

# semanage fcontext -a -t httpd_sys_content_t "/srv/my_website(/.*)?"

# restorecon -Rv /srv/my_website

Bằng cách này, bạn vừa cho phép ứng dụng hoạt động, vừa đảm bảo tiến trình web không thể truy cập các khu vực nhạy cảm khác như /home hay /etc. Tương tự, SELinux có thể ngăn máy chủ web thực thi các script trong các thư mục chỉ dành cho nội dung tĩnh, hoặc ngăn nó kết nối đến các cổng mạng không cần thiết, giảm thiểu bề mặt tấn công một cách đáng kể.

Quản lý môi trường đa người dùng và đa ứng dụng

Trên một máy chủ dùng chung (shared hosting) hoặc một môi trường có nhiều người dùng, việc phân tách và cô lập tài nguyên là tối quan trọng. SELinux là công cụ lý tưởng cho nhiệm vụ này.

Nó đảm bảo rằng một người dùng không thể truy cập vào dữ liệu của người dùng khác, ngay cả khi có lỗi cấu hình quyền hạn trong hệ thống. Tương tự, các ứng dụng khác nhau chạy trên cùng một máy chủ có thể được cô lập hoàn toàn với nhau. Ví dụ, tiến trình của một cơ sở dữ liệu (MySQL) sẽ không thể đọc các tệp tin của máy chủ web, và ngược lại.

Sự phân tách này giúp ngăn chặn các cuộc tấn công chuỗi (chain attacks), nơi kẻ tấn công xâm nhập vào một ứng dụng yếu và dùng nó làm bàn đạp để tấn công các ứng dụng khác trên cùng máy chủ. SELinux tạo ra các ranh giới an ninh rõ ràng, giúp hệ thống trở nên kiên cố hơn rất nhiều, đặc biệt trong các môi trường phức tạp và có nhiều dịch vụ cùng hoạt động.

Những lưu ý và khuyến cáo khi sử dụng SELinux

Sử dụng SELinux đúng cách sẽ mang lại lợi ích to lớn, nhưng nếu cấu hình sai hoặc bỏ qua các cảnh báo, nó có thể gây ra những vấn đề không mong muốn. Dưới đây là một số lưu ý quan trọng bạn cần ghi nhớ.

Cẩn trọng khi tắt SELinux

Nhiều quản trị viên mới gặp sự cố với ứng dụng thường có xu hướng tắt SELinux để “giải quyết nhanh”. Đây là một hành động cực kỳ nguy hiểm và không được khuyến khích. Vô hiệu hóa SELinux giống như việc bạn tháo bỏ toàn bộ hệ thống báo động và khóa cửa trong một ngôi nhà, để lại hệ thống của bạn phơi bày trước vô số rủi ro bảo mật.

Khi SELinux bị tắt, bạn mất đi cơ chế kiểm soát truy cập bắt buộc, và hệ thống chỉ còn được bảo vệ bởi quyền hạn file system thông thường. Điều này khiến các cuộc tấn công leo thang đặc quyền trở nên dễ dàng hơn rất nhiều. Thay vì tắt nó, hãy dành thời gian để tìm hiểu nguyên nhân gây ra lỗi, thường là do ngữ cảnh sai, và điều chỉnh lại chính sách cho phù hợp.

Cập nhật và tùy chỉnh chính sách phù hợp với môi trường

Chính sách SELinux không phải là thứ “cài rồi quên”. Bạn cần đảm bảo nó phù hợp với môi trường và ứng dụng cụ thể của mình. Sử dụng chính sách mặc định là một điểm khởi đầu tốt, nhưng đừng ngần ngại tùy chỉnh nó.

Tránh sử dụng các chính sách quá rộng mở, vì nó làm giảm hiệu quả bảo mật. Ngược lại, một chính sách quá giới hạn có thể làm các ứng dụng không hoạt động được. Hãy tìm sự cân bằng. Luôn cập nhật các gói selinux-policy lên phiên bản mới nhất để nhận được các quy tắc và bản vá bảo mật mới, giúp bảo vệ hệ thống trước các mối đe dọa mới nổi.

Kiểm tra và xử lý log thường xuyên

Nhật ký kiểm toán (audit log) của SELinux trong /var/log/audit/audit.log là người bạn tốt nhất của bạn. Nó chứa thông tin vô giá về các hành vi bị từ chối. Hãy tập thói quen kiểm tra log này thường xuyên, đặc biệt là sau khi cài đặt một ứng dụng mới hoặc thay đổi cấu hình hệ thống.

Việc theo dõi log giúp bạn phát hiện sớm các vấn đề tiềm ẩn, hiểu rõ hơn về cách các ứng dụng tương tác với nhau và tinh chỉnh chính sách một cách chính xác. Bỏ qua các cảnh báo trong log có thể dẫn đến việc các chức năng quan trọng của ứng dụng bị lỗi mà bạn không hề hay biết.

Các vấn đề thường gặp và cách khắc phục

Trong quá trình làm việc với SELinux, bạn có thể sẽ gặp phải một số vấn đề phổ biến. Hiểu rõ cách chẩn đoán và khắc phục chúng sẽ giúp bạn tự tin hơn trong việc quản lý hệ thống.

SELinux gây lỗi truy cập ứng dụng

Đây là vấn đề phổ biến nhất. Một ứng dụng đột nhiên không hoạt động và log của ứng dụng báo lỗi “Permission Denied”, mặc dù bạn đã kiểm tra và chắc chắn rằng quyền 755 hay 644 đã được thiết lập đúng. Đây là dấu hiệu điển hình cho thấy SELinux đang chặn truy cập.

Cách khắc phục:

- Kiểm tra audit.log: Tệp

/var/log/audit/audit.log là nơi đầu tiên bạn cần xem. Tìm các dòng có chứa từ khóa “denied” và “avc”. Log sẽ cho bạn biết chính xác tiến trình nào (scontext) đã cố gắng truy cập tài nguyên nào (tcontext) và bị từ chối.

- Chuyển sang chế độ Permissive: Nếu log khó đọc, bạn có thể tạm thời chuyển SELinux sang chế độ Permissive bằng lệnh

setenforce 0. Sau đó, thử lại thao tác gây lỗi. Ứng dụng sẽ hoạt động, và SELinux sẽ ghi lại tất cả các hành vi vi phạm vào log. Điều này giúp bạn xác định chính xác những quy tắc cần được điều chỉnh mà không làm gián đoạn dịch vụ.

Khó khăn trong tùy chỉnh chính sách

Đôi khi, việc đọc audit log và viết quy tắc thủ công có thể phức tạp, đặc biệt với các ứng dụng có nhiều tương tác. May mắn thay, có một công cụ tuyệt vời để giúp bạn.

Sử dụng công cụ audit2allow: Công cụ này có thể phân tích các thông báo từ chối trong audit.log và tự động đề xuất các quy tắc (rules) để cho phép các hành động đó. Nó giúp đơn giản hóa đáng kể việc tạo ra các mô-đun chính sách tùy chỉnh.

Cách sử dụng cơ bản:

# grep httpd /var/log/audit/audit.log | audit2allow -M my_httpd_policy

# semodule -i my_httpd_policy.pp

Lệnh đầu tiên sẽ lọc các lỗi liên quan đến httpd, tạo một mô-đun chính sách tên là my_httpd_policy. Lệnh thứ hai sẽ cài đặt mô-đun này vào hệ thống. Bằng cách này, bạn có thể tạo ra các luật phù hợp một cách nhanh chóng và chính xác.

Các thực hành tốt nhất khi dùng SELinux

Để khai thác tối đa tiềm năng của SELinux và duy trì một hệ thống vừa an toàn vừa ổn định, bạn nên tuân thủ một số nguyên tắc và thực hành tốt nhất sau đây.

- Luôn giữ SELinux ở chế độ Enforcing trong môi trường sản xuất: Chế độ Permissive chỉ nên được dùng cho mục đích gỡ lỗi hoặc trong giai đoạn phát triển. Trong môi trường production, Enforcing là chế độ duy nhất đảm bảo hệ thống của bạn được bảo vệ tích cực.

- Thường xuyên cập nhật chính sách và kernel Linux mới nhất: Các mối đe dọa bảo mật luôn phát triển. Việc cập nhật thường xuyên gói

selinux-policy và kernel của hệ điều hành đảm bảo bạn có được các quy tắc bảo mật và bản vá lỗi mới nhất, giúp đối phó với các kỹ thuật tấn công mới.

- Sử dụng công cụ hỗ trợ để theo dõi và xử lý log: Thay vì đọc trực tiếp tệp

audit.log thô, hãy tận dụng các công cụ như sealert hoặc audit2allow. Công cụ sealert có thể cung cấp các giải thích dễ hiểu hơn về nguyên nhân lỗi và đề xuất các lệnh khắc phục cụ thể.

- Không tắt SELinux trừ khi thực sự cần thiết, ưu tiên điều chỉnh chính sách: Hãy xem việc tắt SELinux là lựa chọn cuối cùng và chỉ là tạm thời. Trong hầu hết 99% các trường hợp, vấn đề có thể được giải quyết bằng cách điều chỉnh ngữ cảnh (context) hoặc bật/tắt một boolean trong chính sách. Việc đầu tư thời gian để học cách điều chỉnh chính sách sẽ mang lại lợi ích lâu dài cho an ninh hệ thống.

- Gán nhãn ngữ cảnh chính xác cho tệp và thư mục: Khi bạn tạo các tệp hoặc thư mục mới cho ứng dụng (ví dụ: thư mục upload cho website), hãy đảm bảo bạn sử dụng

chcon hoặc semanage fcontext để gán cho chúng ngữ cảnh bảo mật phù hợp. Đây là nguyên nhân phổ biến nhất gây ra lỗi từ chối của SELinux.

Kết luận

Qua bài viết này, chúng ta đã cùng nhau tìm hiểu sâu về SELinux – một công cụ bảo mật vô cùng quan trọng giúp bảo vệ hệ điều hành Linux khỏi vô số các nguy cơ an ninh. Nhờ cơ chế kiểm soát truy cập bắt buộc (MAC) dựa trên ngữ cảnh, SELinux tạo ra một lớp phòng thủ vững chắc, kiểm soát chặt chẽ mọi tương tác trong hệ thống.

Việc hiểu rõ cơ chế hoạt động, biết cách cấu hình các chế độ và quản lý chính sách sẽ giúp bạn không chỉ tăng cường bảo mật mà còn đảm bảo hệ thống hoạt động ổn định và hiệu quả. Đừng xem SELinux là một trở ngại, mà hãy coi nó là một người đồng minh mạnh mẽ trong việc bảo vệ tài sản số của bạn.

Bùi Mạnh Đức khuyến khích bạn áp dụng SELinux trong mọi môi trường Linux mà bạn quản lý. Hãy bắt đầu bằng việc kiểm tra trạng thái, thử chuyển đổi giữa các chế độ trong môi trường thử nghiệm và tập làm quen với việc đọc log. Hãy thử áp dụng ngay những hướng dẫn cơ bản trong bài viết và tham khảo thêm các tài liệu chính thống để từng bước làm chủ SELinux, nâng cao kỹ năng quản trị hệ thống của mình.